Как прошить ключ Ford

Штатные иммобилайзеры примечательны тем, что о них практически забываешь во время эксплуатации автомобиля. Их главное отличие от дополнительных девайсов по безопасности — возможность записать новый ключ в память в случае утери старого. Если вы часто теряете ключи, и после этого не можете завести автомобиль, можно не спешить обращаться к специалистам, а попытаться решить проблему самостоятельно, тем более, что это несложно даже для начинающего автомобилиста. Восстановить доступ к своему автомобилю реально, если правильно прописать ключ «Форд». Мы готовы рассказать, как это сделать своими руками.

Содержание:

Иммобилайзер «Форд» — принципы работы ключа

Все ключи от автомобиля Ford оснащены встроенной пассивной меткой. В связи с этим ими невозможно открыть дверь машины, не послав запрос с помощью иммобилайзера. При отправке запроса ключ отвечает устройству сигналом со своим ID, и система решает, предоставить доступ для открытия или нет. Новое поколение автомобилей «Форд» уже оснащено не только транспондером, но и контроллером, а ключи уже снабжены прошитыми метками. Принцип работы данной системы такой:

При отправке запроса ключ отвечает устройству сигналом со своим ID, и система решает, предоставить доступ для открытия или нет. Новое поколение автомобилей «Форд» уже оснащено не только транспондером, но и контроллером, а ключи уже снабжены прошитыми метками. Принцип работы данной системы такой:

- Транспондер посылает сигнал запроса ко всем меткам ключей и чипов рядом с автомобилем.

- Устройство принимает сигнал ID с одного ключа или сразу нескольких.

- Если номер ключа совпадает с номером, прописанном в транспондере, устройство дает команду охранной системе, и двигатель разблокируется. В ином случае мотор невозможно будет запустить даже при условии идеально подходящего ключа зажигания.

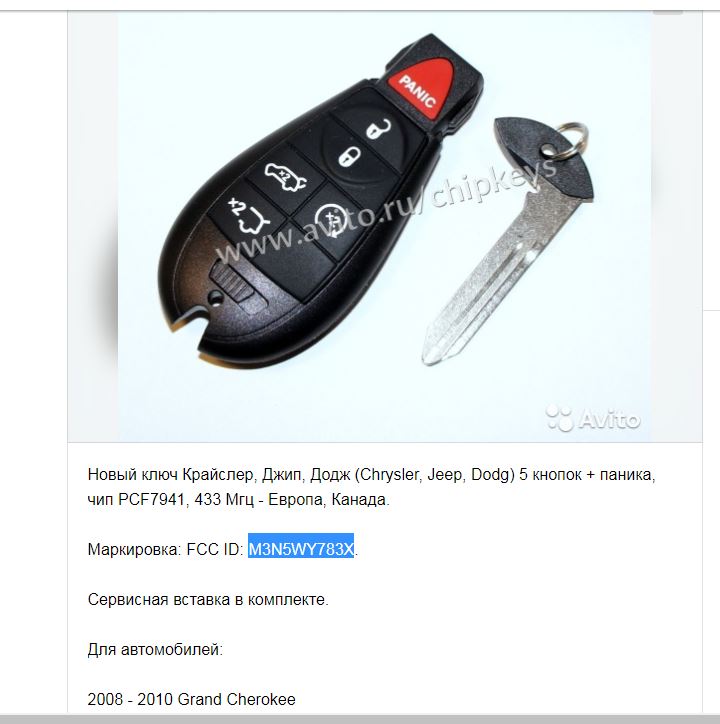

Учитывая, что все запасные ключи изготавливают вместе с главным, то запрограммировать иммобилайзер на работу с новым ключом без ключа мастера нельзя. Все, что можно, — это заново прописать дополнительные и мастер-ключ. При необходимости приобрести жало или чип по отдельности можно обратиться в магазин автозапчастей.

Внимательно изучите электронный ключ в разобранном виде. Вы можете узнать артикул жала и чипируемой части — это может пригодиться при покупке новых деталей.

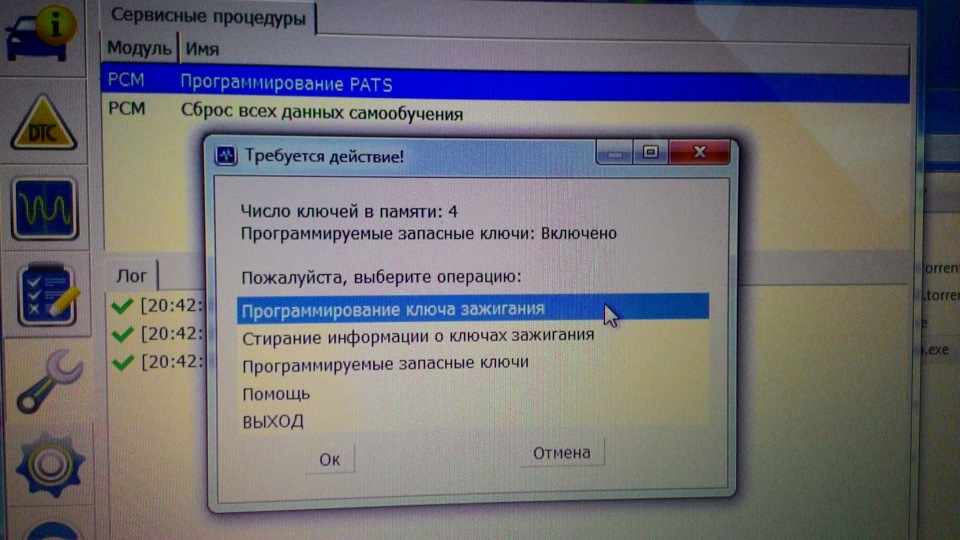

Этапы прописывания ключа в иммобилайзер Ford

В иммобилайзер автомобиля этой марки можно прописать до 8 различных ключей. Этого хватит даже для тех, кто их часто теряет, при условии, что главный ключ с красной меткой спрятан в надежном месте. В процессе прописывания ключей лучше находиться в салоне автомобиля, сидя в водительском кресле, а двери машины плотно запереть. В ином случае процесс может затянуться из-за помех посторонних сигналов.

- Для программирования нового ключа с отдельным управлением необходимо вставить ключ для запуска мотора.

- Далее проверните ключ в замке зажигания 4 раза на 6 секунд до положения 2.

- Верните ключ к нулевому положению. Вы должны услышать звук зуммера. С этого момента система готова к тому, чтобы прописать другие ключи «Форд».

- Возьмите новый ключ и проверьте любую кнопку пульта.

Если услышите звук — сигнал принят и запись подтвердилась.

Если услышите звук — сигнал принят и запись подтвердилась. - Те же манипуляции проведите с остальными ключами. При каждой успешной записи должен быть слышен зуммер. Главный ключ из замка зажигания не следует вынимать все это время.

- Включите зажигание, поверните ключ на вторую позицию. Другие ключи при этом не следует трогать. После этого можно запускать мотор.

Если вы хотите увидеть наглядный и поэтапный пример того, как можно прописать ключи «Форд», посмотрите тематические видео на эту тему.

После окончания данной процедуры новый ключ будет прописан в системе иммобилайзера, а вы сможете снова сесть за руль. Теперь вы сможете использовать его для своего автомобиля.

Прошивка ключей автомобиля в Москве с гарантией

Программирование автомобильных ключей

Программирование автоключей – одна из основных услуг, оказываемых нашей компанией. Мы работаем на всей территории Москвы и Московской области и можем прошить ключ для автомобиля как отечественного, так и импортного производства.

Мы работаем на всей территории Москвы и Московской области и можем прошить ключ для автомобиля как отечественного, так и импортного производства.

Почему может понадобиться данная услуга?

Сегодня автоключ – это не только элемент открывания/закрывания транспортного средства и запуска его двигателя, но и одна из составляющих противоугонной системы. Дело в том, что замки зажигания современных машин оснащены специальным устройством – иммобилайзером. Иммобилайзер и непосредственно сам ключ имеют идентично закодированную микросхему. Принцип работы прост: код устройства и чипа совпадают – авто заводится, не совпадают – все системы остаются в заблокированном состоянии.

Потребоваться перепрошить ключ может:

- Из-за сбоя кодировки устройства;

- Для повышения уровня защиты машины;

- Ввиду использования иммобилайзера при слишком низкой температуре, при повышенной влажности или в других неблагоприятных условиях;

- По причине повреждения контактов;

- Ещё одна частая причина – поломка или утеря брелка.

Возникновение любой из вышеперечисленных ситуаций делает невозможной дальнейшую эксплуатацию машины. Требуется перепрошивка ключа зажигания.

Как происходит программирование ключей авто?

Если Вы столкнулись с проблемой, как запрограммировать ключ, обратитесь к нам. Работа занимает от 30 минут до 2-х часов в зависимости от марки, модели и поколения авто. Сотрудничество с нами осуществляется по нескольким схемам:

- Клиент сам приезжает к нам на своём авто – наша компания имеет удобное местоположение. Если нет возможности завести машину, сообщите нам об этом по телефону – мы поможем с эвакуацией и доставкой транспортного средства;

- Специалист и мобильная мастерская выезжают в любую точку Москвы или МО по адресу, где находится клиент;

- Если ни один из вышеуказанных вариантов не подходит, к Вам приедет наш курьер, заберет дубликат ключа и иммобилайзер (также дополнительно могут потребоваться замок водительской двери и замок зажигания рулевой колонки), доставит всё мастеру.

По окончании работ оперативно вернёт всё обратно.

По окончании работ оперативно вернёт всё обратно.

Важно понимать, что в каждом конкретном случае требуется индивидуальный подход к решению проблемы. Поэтому первым делом необходимо позвонить нам и подробно описать ситуацию. Оператор call-центра выяснит все необходимые детали и расскажет, какой из вариантов сотрудничества подходит именно Вам, проконсультирует относительно дальнейших действий.

Почему прошивку ключа стоит доверить нашей компании?

При возникновении вышеописанной проблемы есть несколько решений. Первое – обратиться к официальному дилеру. Плюсы – для этого не потребуется образец нарезки лезвия и чипа и иммобилайзер. Дилер подаст заявку заводу-производителю Вашего авто лишь с указанием идентификационного номера транспортного средства (VIN-номера). Однако новый комплект будет у Вас не раньше, чем через 1-2 месяца. Поэтому такое решение вряд ли подойдет тем, кому нужна срочная услуга.

Второе решение – самостоятельное выполнение записи информации в чип с использованием недорогих аналогов программирующего оборудования. Но следует помнить: такие приборы не всегда способны правильно прописать новый автоключ в систему и обеспечить его корректную работу. Во многих случаях подобные попытки приводят к потере всех данных ИММО и необходимости его дополнительного перепрограммирования.

Но следует помнить: такие приборы не всегда способны правильно прописать новый автоключ в систему и обеспечить его корректную работу. Во многих случаях подобные попытки приводят к потере всех данных ИММО и необходимости его дополнительного перепрограммирования.

Если Вы столкнулись с необходимостью перепрошивки чипа, лучшим решением будет:

- Если есть возможность завести машину, приехать к нам. Мастер на месте оценит предстоящую работу, в зависимости от марки и модели авто определит, какие именно элементы подлежат перекодировке – автоключ, ИММО, ЭБУ и проч., выполнит все необходимые манипуляции;

- В ситуации, когда нет возможности завести машину, – заказать выезд мобильной мастерской;

- В случае, если есть образец брелка и возможность самостоятельно демонтировать ИММО, позвонить в нашу компанию, получить консультацию специалиста и выбрать оказание услуги с курьерской доставкой.

Обращение к нам имеет ряд преимуществ:

- Работаем в режиме 24/7 – Вы можете обратиться к нам как днем, так и ночью, как в будни, так и в выходные дни;

- Программируем как ключи клиента, так и образцы, имеющиеся у нас в наличии;

- Предоставляем официальную гарантию на все прошитые ключи сроком от 1 года.

Прежде чем прописать ключ в иммобилайзер, цена услуги будет согласована с клиентом.

Звоните нам по указанному телефону или оставляйте онлайн-заявку, если нужно запрограммировать ключ автомобиля в Москве.

4.2

5

1

5

5

Прошивка ключей автомобиля

Рейтинг 4.2 из 5 оценокKeyUserInfo и прошивка ключа защиты

Утилита KeyUserInfo.exe служит для получения информации о лицензиях, прошитых на ключе, а также для дистанционного изменения прошивки ключей при обновлении или докупке лицензий.

Дистанционное программирование ключей позволяет изменять состав лицензий не прерывая работы с программой, поскольку на всех этапах обновления ключ остается работоспособным.

Утилита находится в программном каталоге \LIRA SAPR 201х\Bin и на дистрибутивном диске в каталоге Guardant\Key. Также, утилита доступна из программы-оболочки дистрибутивного диска в разделе «Драйверы и утилиты для работы с ключами Guardant».

Если ключ защиты не подсоединен к вашему компьютеру или не установлен драйвер, то окно утилиты будет пустым. Если подключено более 1 ключа, то в окне утилиты будет написано «Много ключей»

Утилита не работает по сети. Нельзя просмотреть информацию о прошивке или прошить ключ, находящийся на другой машине в локальной сети

Просмотр информации о ключе

Для просмотра информации о ключе, запустите утилиту KeyUserInfo на машине, к которой подключен ключ. В окне утилиты отобразится следующая информация:

В окне утилиты отобразится следующая информация:

- серийный номер ключа

- модель ключа (локальный или сетевой)

- ID ключа в десятичном и hex формате

- статус ключа (рабочий или ожидает обновление)

- дата последней прошивки

- срок действия если прошивка временная

- Собственно лицензии программ

Если на ключе прошито несколько версий одновременно (например ЛИРА-САПР 2016 и 2017), то записи о лицензиях отображаются в порядке возрастания версии (новые — ниже). Чтобы увидеть всю информацию используйте скролл.

Окно утилиты KeyUserInfo

Дистанционное программирование ключа

Обновление прошивки ключа происходит в 2 этапа:

- Подготовка файла запроса обновления;

- Получения файла прошивки и собственно прошивка ключа.

Подготовка ключа защиты к обновлению

Это действие выполняется только по специальному указанию наших представителей или нашей компании. Не выполняйте запрос обновления без необходимости.

Не выполняйте запрос обновления без необходимости.

Для подготовки ключа защиты к удаленному обновлению памяти, в окне утилиты KeyUserInfo включите радиокнопку «Запрос обновления», и нажмите кнопку «Сохранить»

Запрос обновления

В появившемся окне «Запись файла запроса обновления» выберите каталог, в который вы хотите сохранить файл запроса обновления, и нажмите «Сохранить».

Окно «Запись файла запроса обновления»

Будет сохранен файл запроса с именем Question_номер_ID ключа_время_дата.hit. Отправьте сохраненный файл со своими контактными данными нам или нашим представителям.

Имя файла содержит информацию о запросе. Не изменяйте имя и расширение файла запроса.

Внимание: Запрос обновления следует выполнить только один раз. Если выполнить запрос повторно, то состояние ключа изменится и прошивка, сгенерированная на основе первого запроса не подойдет

После выполнения подготовки ключа защиты к обновлению в окне мастера утилиты KeyUserInfo автоматически выбирается строка «Обновление»

Обновление данных ключа защиты

Конфигурация ключа защиты обновляется с помощью файла обновления конфигурации. Этот файл вы получите по электронной почте от нас или наших представителей в ответ на файл запроса. Файл обновления имеет имя Update_номер_ID ключа_время_дата.hit. Если файл прошивки пришел в виде архива, разархивируйте его.

Этот файл вы получите по электронной почте от нас или наших представителей в ответ на файл запроса. Файл обновления имеет имя Update_номер_ID ключа_время_дата.hit. Если файл прошивки пришел в виде архива, разархивируйте его.

Обновление ключа защиты следует выполнять на том же компьютере, на котором был сделан запрос обновления этого ключа

Вставьте ключ защиты в порт и запустите утилиту KeyUserInfo.exe. В окне утилиты будет указан статус ключа «Рабочий (ожидает обновление)» и будет выбрана строка «Обновление»

Окно утилиты KeyUserInfo. Ключ ожидает обновление

Нажмите на кнопку с изображением папки. В появившемся окне «Выбор файла обновления» выберите файл обновления ключа и нажмите на кнопку «Открыть».

Окно диалога «Выбор файла обновления»

В окне утилиты KeyUserInfo нажмите на кнопку «Применить». При успешном обновлении ключа утилита выдаст сообщение «Обновление ключа выполнено успешно», статус ключа сменится на «Рабочий», а в окне информации о ключе отобразится новая конфигурация ключа.

Обновление выполнено

Если вы используете утилиту от предыдущих версий ПК ЛИРА-САПР, то прошивка будет выполнена корректно, но в окне утилиты не будет отображаться информация о программах более новых, чем версия прошивки. Чтобы увидеть полную информацию, используйте утилиту последней версии.

После обновления сетевого ключа нужно обязательно перезапустить сервер Guardant, иначе сервер не будет раздавать новые лицензии, а при запуске программы вы увидите сообщение “Сетевой ресурс программы исчерпан”

Прошивка чип-ключей

Со временем любая сфера жизни людей, тем или иным образом, совершенствуется и развивается. И тюнинг авто не является исключением из этого. В нынешнее время уже существует большое количество разных модификаций для модернизации автотранспорта. В зависимости от того, какое их назначение они могут быть, как функциональными, так и эстетическими. В последние годы всё больше набирает популярность модификация авто, так называемая «чип-тюнинг», когда с небольшими материальными затратами улучшаются какие-то компоненты, управляемые бортовым компьютеров. Таким образом имеет смысл рассмотреть один из вариантов такого тюнинга – прошивка ключей авто, то есть их программирование.

Таким образом имеет смысл рассмотреть один из вариантов такого тюнинга – прошивка ключей авто, то есть их программирование.

Последние двадцать лет практически все автопроизводители стали уделять должное внимание безопасности автомобилей. И самым актуальным стал вопрос об обеспечении защиты автотранспорта от неправомерных действий. Для разрешения таковой проблемы, совместно с блокировкой колёс, сигнализацией и множеством иных систем безопасности, автопроизводителями было осуществлено чипование ключей зажигания посредством их программации при помощи встроенного специального устройства – иммобилайзера.

В основе такой работы лежит то, что ключ основной массы современных машин оснащён персональной закодированной микросхемой, которая при вставлении ключа в замок отправляет специальный сигнал на запрограммированный иммобилайзер. Всё довольно несложно – когда код правильный, то машину возможно завести, а когда код не соответствующий, то это значит, что в машину попал злоумышленник. При этом все системы автомобиля блокируются и передвигаться на нём нельзя.

При этом все системы автомобиля блокируются и передвигаться на нём нельзя.

Бывает так, что всё-таки сбои и неполадки в системе случаются, и такое недоразумение хотелось бы исправить по возможности побыстрей. И, если всё-таки неприятность произошла, то её легко разрешить посредством вызова профессионального мастера из автосервиса к месту расположения авто или же доставить его в специализированный сервис. Даже когда автовладелец утратил ключ и возникла необходимость в его замене, то таком случае поможет только лишь специалист, умеющий прошивать в иммобилайзере новые ключи, как-то при:

- при программации и прописке нового или старого ключа после восстановления;

- при заменении ключа;

- при монтаже новой системы защиты;

- при утрате ключей;

- при смене замка зажигания.

Прошивка, программирование ключа для авто

Прошивка автоключа Днепр

Прошивка автоключей в Днепре

Услуга программирование авто ключей стала актуальной после 1995 года, когда на рынок был выпущен первый транспондерный ключ. По сравнению со старыми механическими автоключами, транспондерные ключи изменили правила игры и представили новую технологию, которая до сих пор используется в современных автомобилях.

По сравнению со старыми механическими автоключами, транспондерные ключи изменили правила игры и представили новую технологию, которая до сих пор используется в современных автомобилях.

С момента своего появления транспондерные ключи значительно повысили безопасность автомобилей, мотоциклов и грузовиков во всем мире, сократив автомобильные кражи на 40% каждый год. Основное отличие подобных ключей заключается в наличии микрочипа, встроенного в пластиковую головку, который позволяет завести машину.

Как микрочип заводит машину

У большинства авто есть иммобилайзер двигателя, который не позволяет силовой установке завестись, когда он не отключен. Каждый транспондерный ключ имеет встроенный микрочип с запрограммированным уникальным серийным номером.

Когда транспондер находится рядом с замком зажигания или вставлен в него, блок управления двигателем (ECU) посылает на транспондер радиосигналы низкой мощности. Поскольку транспондеры не имеют батареи, этот сигнал от ЭБУ питает транспондер.

Если цифровой серийный номер транспондера точно совпадает с запрограммированным в автомобиле, иммобилайзер двигателя отключается, и после поворота ключа в замке зажигания автомобиль заводится. Это исключает возможность автоворов угнать авто, сломав замок зажигания, так как единственный способ завести автомобиль — это иметь правильный транспондерный ключ с уникальным кодом.

Почему

программирование автоключей стоит доверить профессионаламЕсли вырезать точную механическую копию старого автоключа еще можно на специальном станке, имея минимальную квалификацию, то с программируемыми ключами все становится в сотни раз сложнее. Мало того, что современные авто ключи имеют тысячи вариаций бородки (лезвия), так еще необходимо и правильно прошить ключ к машине.

Для микрочипа нужен точный серийный номер, а это означает, что есть миллионы возможных комбинаций, что значительно снижает вероятность того, что кто-то другой сможет скопировать ваш транспондерный чип ключ.

Слесарь автоключник должен определить тип и подобрать заготовку для вашего нового автоключа. Для этого ему нужно знать марку, модификацию и год выпуска машины, а также VIN код. После того, как специалист сервиса «Авто Ключник» Днепр, определит правильную заготовку ключа и чип транспондера из информации об автомобиле, программирование авто ключа может проходить двумя разными способами:

Полученный новый ключ является точной копией старого ключа, а также данных, которые находятся в чипе транспондера.

- Программирование (прошивка) автомобильного ключа в машине.

Здесь используется специальное оборудование, разработанное для программирования ключей в автомобиле.

С помощью специализированного программного обеспечения автослесарь, автоключник выберет оптимальный метод и приступит либо к изготовлению дубликата авто ключа, либо к программированию его в автомобиле. Часть этого процесса иногда включает программирование пульта дистанционного управления нового ключа для разблокировки автомобиля.

После того, как прошивка ключей авто Днепр закончена, обязательно проходит тестирование нового аксессуара для выявления и устранения возможных проблем в работе.

Благодаря нашей современной технологии программирования и новейшим электронным станкам для изготовления автомобильных ключей, мы всегда гарантируем, что ваш новый автоключ будет вырезан и запрограммирован в соответствии с заводскими спецификациями.

Прошивки, инструкции

Версия 1.57 (28.09.21): Научили дубликатор читать запароленные метки Vizit через функцию Smkey Online. (Метки, где без пароля считывается только 34 стр. и требовался Smkey с выездом на адрес для получения пароля).

и требовался Smkey с выездом на адрес для получения пароля).

Версия 1.56 (08.09.21): Реализована поддержка записи из базы дампа Ultralight с включенным паролем (ранее считанный и сохраненный через SMKey).

При копировании UID теперь показывает SAK и ATQA (параметры метки, по которым можно определить её тип).

Версия 1.55 (20.07.21): Небольшие технические исправления для более стабильной работы.

Появилось уведомление при невозможности считать Ultralight, если установлен пароль (новые метки Визит).

Добавлена статистика по счетчикам в меню/инфо.

При проверке Mifare метки добавлен символ Z – метка Zero и D – есть данные в открытом секторе.

Версия 1.54 (29.05.21): При записи с 44 страничных меток Ultralight на заготовку с 41 стр. UL-X или UL-Z они переставали работать, так как в последних страницах находятся конфигурационные биты и происходило смещение. В данной прошивке эта ситуация предусмотрена и исправлена.

В данной прошивке эта ситуация предусмотрена и исправлена.

Версия 1.53 (15.04.21): В последних прошивках домофонов Визит, при копировании с оригинала имевшего 20 или 41 стр. в копиях проверяются все данные, поэтому теперь, при копировании Ultralight, считывается и записывается кол-во всех страниц. Так же реализована возможность просмотра всех считанных страниц через кнопки вверх/вниз. Поддержка сохранения в базу 20 и 41 стр. меток появится в приложении с ближайшим обновлением.

При копировании Mifare UID дополнительно отображается SAK (тип карты), что позволяет получить более точные данные об оригинале.

Исправлен поиск криптоключа в режиме “Продвинутый на сервере” – с некоторыми метками программа могла выдавать “Метка не обнаружена”.

Реализовано чтение/запись флагов финализации страниц в метках iCode. Просмотр считанных значений и сохранение в базу так же, как и Ultralight 20/41 стр., будет доступен в ближайшем обновлении приложения.

Версия 1.52 (02.04.21): При копировании UID Mifare запись будет сохраняться в приборе как MF Sector и выдаваться в программу для сохранения в базу. Добавили тест tPdl для ТМ заготовок, это длительность импульса присутствия, в хороших заготовках он должен находиться в пределах 100-160. Сделали и другие небольшие доработки.

Версия 1.51 (17.02.21): Неправильно считывался код с TK-17, вследствие чего TKRF UNI не записывались. Поправили.

Версия 1.50 (31.12.20): Исправили обнаруженные ошибки, влияющие на работу прибора с программой. Добавлена поддержка заготовки TKRF UNI, подходящей для копирования ключей «Техком» ТК-13, ТК-15, ТК-17.

Версия 1.49 (23.12.20): Добавлена поддержка заготовки MF Zero с UID 7 байт.

Версия 1.48 (07.12.20): При чтении Em-Marin метка могла ошибочно читаться как Electra, исправили. Починили чтение TK-15 (Техком v2).

Починили чтение TK-15 (Техком v2).

Версия 1.47 (10.11.20): Исправлено поведение при чтении меток Mifare ID. Небольшие изменения для более корректной работы с программой iKeyBase.

Версия 1.46 (28.09.20): Техническое обновление – на некоторых приборах могли не записываться RW15 после отправки кода из базы. Исправили.

Версия 1.44 (15.09.20): Исправлена работа с «Техкомом» – после добавления TK-17 могли не считываться старые заготовки TKRF.

Добавлена настройка контрастности дисплея – если после включения на экране был виден черный фон, то подкорректируйте контраст.

Мелкие доработки: исправления для корректной работы с ПК и дополнительный вариант времени подсветки.

Версия 1.43 (12.07.20): Добавлена поддержка ключа ТК-17 (пр-ва “Техком”, ключ с новым протоколом).

Для записи необходимо использовать специальную заготовку TKRF-3.

Версия 1.42 (30.06.20): Реализована поддержка функции SMKey online, которая позволяет делать копии меток со всеми закрытми секторами без выезда на адрес. Работает не со всеми метками, но шансы сделать копию теперь увеличатся.

Функция будет работать при наличии интернет, через программу для ПК iKeyBase, начиная с версии программы 2.35

Добавили возможность копирования ключей «Элприм».

Версия 1.40 (24.04.20): Добавили возможность копирования Mifare по методу “Hardnested Online”. Это позволит считывать метки с новыми чипами, которые раньше не получалось считать (поиск криптоключа шел бесконечно). Функция будет работать при наличии интернет, через программу для ПК iKeyBase, начиная с версии программы 2.34

Дополнительно в программе появится и третий вариант расчёта ключа, по старому методу, но тоже “Онлайн”. Это позволит быстрее рассчитывать криптоключи на слабых компьютерах – всеми вычислениями будет заниматься мощный сервер. Все необходимые команды для этого были добавлены в эту прошивку.

Все необходимые команды для этого были добавлены в эту прошивку.

В функцию проверки Mifare добавили пометки с указанием номеров секторов.

У функции “Сброс” появился новый пункт, позволяющий провести полный сброс прибора со стиранием всех данных.

Добавили возможность быстрого чтения кодов ключей в архив (или базу) без перехода прибора в режим записи (Меню/Установки/Простые/В запись – “Сбор”).

Прокрутка меню теперь работает “по кругу”.

Версия 1.39 (23.04.20): Удалили эту версию и переделали в 1.40, так как обнаружилась серьезная ошибка – плохо писались/не писались RW1990.

Версия 1.38 (31.01.20): Научили функцию “Копирование только UID” работать с 7-и байтными метками.

Починили создание кода URMET через меню прибора.

При поднесении Mifare сделали на средней кнопке функцию «Проверка».

Версия 1.37 (23.12.19): Небольшие правки в выводимых текстах и исправления мелких ошибок. Например, показ уведомления “Записан” или “Ошибка записи” (при записи Mifare), будет отображаться пока заготовка не убрана.

Например, показ уведомления “Записан” или “Ошибка записи” (при записи Mifare), будет отображаться пока заготовка не убрана.

При чтении Mifare c 7и байтным UID прибор выводил только 4 на экран, хотя в архиве отображалось как 7. В данной версии это исправили.

Добавили возможность загрузить в прибор весь дамп Mifare 1K (все 0-15 сектора за раз), после чего прибор может записывать заготовку сам, без программы, показывая прогресс на экране. То есть, приложению больше не нужно будет отправлять на запись каждый сектор отдельно. Осталось добавить это в само приложение, ближайшее время оно будет реализовано на ПК версии и затем на мобильных устройствах. При этом старый, “посекторный” вариант записи никуда не делся и будет работать как и прежде.

Версия 1.36 (21.11.19): При чтении Mifare Classic появилась возможность сразу выбрать, один или все сектора считывать.

Добавили возможность просмотра всех данных считанного сектора.

При чтении всех секторов, если встретится закрытый, то уведомление будет сразу, а не после окончания проверки всех секторов.

Заложили алгоритм для работы с меткой «magic chinese key».

Добавили поддержку ключей PAC

Версия 1.35 (11.10.19): Починили перезапись MF UL (первых версий – UL0116/UL0416).

Версия 1.34 (30.09.19): Теперь, при копировании Mifare через дубликатор, будут считываться/записываться сразу все сектора, а если нужно работать с одним сектором, то эта опция находится в меню.

Добавилась возможность скопировать только UID, без остальных данных.

Починили перезапись первых MF UL (сломалось в какой-то из предыдущих версий)

При отправке Ultralight из базы на экране неверно отображался UID дампа.

Немного подкорректированы тексты.

Версия 1.33 (15.07.19): Обнаружили и исправили несколько ошибок и неверных уведомлений, которые могли появляться при изготовлени полной копии Mifare на дубликаторе, без использования программы.

Версия 1.32 (10.07.19): Исправили ошибку, из-за которой не происходило записи HID при вызове кода из архива.

Убрали лишнюю кнопку “назад” в меню, при просмотре архива.

Версия 1.31 (03.07.19): При подзарядке устройства отображение текущего уровня заряда стало более информативным.

Добавлена возможность настройки резонанса в заготовках H7 (влияет на дальность считывания метки домофоном).

Функция чтения всех секторов Mifare добавлена в опции, на основной экран.

Исправлены небольшие ошибки.

Версия 1.30 (20.06.19): Добавлена возможность чтения/записи сразу всех секторов Mifare 1K (ZERO или Classic с дефолтными криптоключами. Режим чтения всех вызывается через выбор функций в режиме чтения).

Исправлено чтение меток iCode,ранее данные считывались со смещением и некоторые копии не работали.

Реализована возможность отключить неиспрользуемые форматы, например Electra , Urmet, Texkom и т.д., благодаря чему скорость чтения будет выше.

Добавлена возможность переключения языка на английский.

Версия 1.29 (20.05.19): Реализована возможность копирования UIDа в Mifare ключах, даже если все сектора закрыты.

Появилась функция проверки Mifare Сlassic – сразу показывает какие из всех секторов закрыты, какие открыты.

Исправлены тексты и подсказки при записи Mifare. При чтении Ultralight UID метки будет отображен на экране.

Добавлена возможность сохранения ключа в записную из режима записи

Поработали над чтением Electra – больше не должно быть ложных считываний.

Версия 1.28 (11.04.19): Реализована возможность окончательной финализации заготовки TM01A при записи в режиме Dallas (это позволяет обходить новый фильтр “TM-A”).

Добавлена поддержка ключей Electra.

Исправлена проблема возможного стирания архива.

Мелкие исправления и доработки.

Версия 1.27 (04.02.19): Добавлена поддержка заготовки H7. Повышена стабильность записи RW-15. Устранили зависания прибора при выключении Bluetooth.

Версия 1.26 (06.02.19): Доработали запись заготовок TKRF и TKRF-v2, теперь обе заготовки будут писаться хорошо. Устранили ошибку: после отправки кода “Техком” (при работе по USB из программы iKeyBase) и поднесении метки, прибор писал “Записано”, даже если фактически запись была неуспешной. Теперь информация будет только достоверной.

Версия 1.25 (28.01.19): Плохо записывались RW2017 – исправили. При записи режим должен быть выбран “обычный”.

Версия 1.24 (15.12.18): Поддержка заготовки H5 заменена на H5.5 и устранена проблема записи на заготовку RW15 – иногда запись заготовки не происходила из-за срабатывания защиты в микросхеме генерирующей требуемое напряжение.

Версия 1.23 (29.11.18): Реализована возможность перезаписи заготовок MF UL 2.0

Версия 1.22 (16.11.18): Добавлена поддержка чтения нестандартного iCode с уменьшенным количеством страниц. Улучшена работа вычисления криптоключей в режиме поиска A+B, устранены мелкие недоработки.

Версия 1.21 (31.10.18): Реализована возможность поиска криптоключей B – функция станет доступна в ближайшем обновлении приложения.

Версия 1.20 (16.10.18): Добавлена поддержка записи заготовки MF OTP 2.0 (новой заготовки для копирования Mifare)

Версия 1.18 (11.07.18): В настройки добавлена возможность отключать неиспользуемые типы заготовок RFID, что позволяет ускорить запись.

Реализована возможность записать только UID ключа DS1996 на любую Dallas-заготовку без EEPROM.

Версия 1.17 (17.05.18): Исправлены небольшие ошибки: Убрано сообщение о необходимости прочесть 8й сектор, после записи ультралайт и исправлена работа с мобильным приложением (некорректная работа проявлялась при отключении сохранения записей в архив дубликатора).

Версия 1.16 (03.05.18): Добавлен показ уведомления, если считанный дамп в 0 секторе не защищён. Сразу будет предложено считать 8 сектор – особенно актуально для Московского региона.

Заменена поддержки заготовки RW-1 на RW-1.1

Версия 1.15 (01.03.18): Решена проблема зацикливания при записи iCode из базы.

Добавлено отображение процесса записи RFID меток – мигающие стрелочки показывают какой тип заготовки сейчас пытается записать прибор.

Добавлено отображение в случае ошибки CRC при чтении ключей DALLAS – перед кодом ключа будет показана звёздочка.

Исключены пригасания (мигания) подсветки появлявшиеся при разряженной батареи.

Реализована возможность записи (модификации) данных в страницах памяти у оригинальных меток Tag-IT HF-1. Для просмотра данных следует выбрать тип ключа iCode (в окне работы с прибором в программе iKeyBase), после чего считать метку. Запись данных можно осуществлять как на оригинальную метку (без изменения UID), так и на заготовку iCode, после записи она переключится в формат Tag-IT. Без принудительного перехода в режим iCode метки Tag-IT как и прежде будут считываться как Factorial и записываться только на FK-3.

Версия 1.14 (25.02.18): Была устранена проблема “ошибка архива”, появившейся в 13й версии у некоторых приборов.

Версия 1.13 (21.02.18): Могли не считываться заготовки RW2000 записанные в формате «Метаком». Исправили.

Версия 1.12 (30.01.18): Исправления для более корректной работы с ключами DS1996 и EEPROM RW2004.

Версия 1.11 (30.12.17): Изменения при работе с Mifare Classic: Если при чтении данных с метки ключ B подошел и данные считались, но ключ А остался не известен, то будет соответствующее уведомление. Т.е. дубликатор теперь не даст сделать нерабочую копию (без ключа А), нужно будет использовать функцию “поиск критоключей”.

Добавлено ожидание убирания метки после записи Em-Marin и прочих заготовок работающих на частоте 125 кГц, теперь “по кругу” метка записываться не будет.

Версия 1.10 (18.12.17): Повешена стабильность чтения/записи ТМ ключей формата Metakom.

Версия 1.09 (09.12.17): Изменения коснулись записи HID формата, была добавлена возможность переключаться между двумя режимами при записи HID-26. Если копия не работает, то можно записать заготовку повторно, используя второй вариант.

Версия 1.08 (24.11.17): Поддержка заготовки RW2007 заменена на RW2017.

Исключена возможность зависания в надписи “Уберите ключ” после прочтения ключа Цифрал или Метаком.

Небольшие доработки в функции “Замена UID” при записи Mifare.

Реализована запись данных в записную книжку через приложение iKeyBase.

Версия 1.07 (25.10.17): Добавлена возможность записи iCode на оригинальные метки (сменить UID в оригинале нельзя).

Версия 1.06 (03.10.17): Небольшие технические исправления для более надёжной работы устройства.

Заложены функции для возможности записи/чтения сразу всех секторов Mifare classic при помощи программы ikeyBase, в том числе и чтение полного дампа метки после поиска криптоключа.

Функциия отправки всех секторов на запись или сохранение полного дампа будет доступна в новой версии приложения iKeyBase (Android, iOS, Windows, Mac Os, Linux).

Версия 1.05 (26.09.17): Добавлена возможность поиска криптоключа в метках Mifare classic cовместно с ПК или смартфоном на iOS/Android)

Реализована настройка возможности пропуска промежуточного режима, теперь из чтения прибор может сразу переходить в запись (Меню/Установки/Простые – Пропуск)

Внутренние исправления для более надёжной работы с приложением iKeyBase.

Версия 1.04 (17.08.17): Технические исправления и улучшения. Исправлена запись на заготовки KT-01.

Версия 1.03 (04.08.17): Решена проблема с чтением ключей “Метаком” и “Цифрал”.

Сделана прокрутка списка записей в архиве и записной книжке.

Возможность выбора номера записи в записной.

Автовыбор свободной ячейки при сохранении в записную и множество общих исправлений.

Версия 1.02 (01.06.17): При последовательной записи большого кол-ва заготовок счётчик автовыключения не обнулялся и не активировалась подсветка. Исправили.

Могли попадаться ключи Cyfral или Metakom которые не читались прибором, со слабым током потребления или с кодом из FFок. Теперь всё читается.

Добавили возможность записи/чтения ключей «Метаком» с недопустимыми байтами (нечетное кол-во бит в байте). Теперь, при чтении такого ключа после кода будет надпись «Плохой». (Данная версия была исключена, обнаружена ошибка сильно мешающая работе.)

Версия 1.01 (28.05.17): При работе с ПК или моб. устройством каждая команда включает экран и раздается звук.

Заложена работа с архивом и записной через ПК или мобильное устройство.

Мелкие исправления.

| |||||

| |||||

| |||||

| |||||

| |||||

Управление ключами доступа к обновлению POWER8 и более поздних версий

Проверьте состояние ключа доступа к обновлению на экране «Отображение состояния прошивки». Если срок действия вашего ключа доступа к обновлению истек, перейдите на веб-сайт, указанный в ответе на вопрос 3, и замените ключ доступа к обновлению. На изображении ниже показано, как это будет выглядеть в выпусках IBM i 7.1 и 7.2. В версии 7.3 текст изменится на «Обновить дату истечения срока действия ключа доступа». Выделенная ниже строка будет отображаться независимо от того, управляется ли система ОС или HMC.

На следующем изображении показана версия 7.3 и изменение текста:

– Клиент может получить доступ к «справке» относительно поля «Состояние обновления»:

Дата истечения срока действия ключа доступа к обновлению – Справка

– Дата истечения срока действия обновить ключ доступа. Пакеты исправлений встроенного ПО сервера с более поздней датой не будут активированы до тех пор, пока не будет определена действительная дата истечения срока действия ключа доступа к обновлению. Для получения дополнительной информации о соответствующей поддержке системы см. Http://www.ibm.com/servers/eserver/ess.

Состояние обновления – Справка

– Показывает состояние обновления временных и постоянных копий микропрограмм сервера. Если статус обновления – «Поэтапное» или «Ожидание», когда IPL сервера не требуется, рекомендуется выполнить IPL-версию сервера, чтобы очистить статус обновления. Это состояние может возникнуть в результате отмены отложенного приложения или удаления PTF микропрограммы сервера. Возможные значения:

Нет – нет текущих или ожидающих обновлений.

Выполняется – В настоящее время выполняется обновление копии операционной системы до соответствующей копии микропрограммы сервера.

Поэтапный – Произведено обновление копии операционной системы до соответствующей копии микропрограммы сервера.

В ожидании – обновление может быть выполнено при выполнении следующей IPL сервера. Это значение действительно только для постоянной копии микропрограммы сервера.

Запрещено – Обновление запрещено, поскольку копия операционной системы несовместима с копией микропрограммы сервера.

Срок действия ключа истек –

Дата истечения срока действия ключа доступа к обновлению более ранняя, чем дата пакета исправлений встроенного ПО сервера.

Пакет исправлений не будет активирован до тех пор, пока не будет обнаружена действительная дата истечения срока действия ключа доступа к обновлению.

Для получения дополнительной информации о соответствующей поддержке системы см. Http://www.ibm.com/servers/eserver/ess

Обновление микропрограммы ключа HASP HL

Устаревшая прошивка HASP HL Key была изменена для поддержки будущих запланированных улучшений безопасности в Sentinel LDK. Sentinel LDK автоматически обновляет прошивку ключей HASP HL с версии 3.21 до последней версии (3.25). Это происходит:

> , когда ключ HASP HL с микропрограммой версии 3.21 присутствует на компьютере, где среда выполнения обновляется до версии 2.0 или более поздней.

> , когда клиент подключает ключ HASP HL с микропрограммой версии 3.21 к компьютеру, на котором ранее была установлена среда выполнения версии 2.0 или более поздней.

(Вы можете определить версию микропрограммы вашего ключа HL, просмотрев ключ на странице Sentinel Keys в Центре управления администратора.)

Для ключей HL с прошивкой до версии 3.21 обновление не происходит автоматически. Клиенты могут обновить микропрограмму до версии 3.25, применив обновление микропрограммы V2C. Он находится на машине, на которой установлены Sentinel LDK Vendor Tools, в каталоге:

% ProgramFiles (x86)% \ Thales \ Sentinel LDK \ Redistribute \ Firmware Update \ HASP HL \

Во время обновления прошивки соответствующая клавиша начнет мигать.Не вынимайте ключ, пока он мигает. Если вы удалите ключ слишком рано, он может больше не отображаться в Центре управления администратора.

ПРИМЕЧАНИЕ. Если ключ больше не отображается в среде выполнения Linux, выполните следующие действия на компьютере с Windows:

1. Установите Sentinel LDK Run-Time Environment.

2. Подключите ключ.

3. Запустить приложение FirmwareUpdate.exe .Он находится в каталоге, описанном выше.

Ключ HL обновлен до микропрограммы версии 3.25 и теперь будет виден в Центре управления администратора Linux.

Руководство по созданию ключа безопасной загрузки Windows и управлению им

- 40 минут на чтение

В этой статье

Этот документ помогает OEM-производителям и ODM-производителям создавать ключи и сертификаты безопасной загрузки и управлять ими в производственной среде.В нем рассматриваются вопросы, связанные с созданием, хранением и извлечением ключей платформы (PK), безопасных ключей обновления прошивки и сторонних ключей обмена ключами (KEK).

Примечание

Эти шаги не относятся к OEM-производителям ПК. Предприятия и клиенты также могут использовать эти шаги для настройки своих серверов для поддержки безопасной загрузки.

Требования Windows для UEFI и безопасной загрузки можно найти в разделе «Требования к сертификации оборудования Windows». Этот документ не вводит новых требований и не представляет официальную программу Windows.Он предназначен в качестве руководства, выходящего за рамки требований сертификации, для помощи в создании эффективных и безопасных процессов для создания ключей безопасной загрузки и управления ими. Это важно, потому что безопасная загрузка UEFI основана на использовании инфраструктуры открытого ключа для проверки подлинности кода перед тем, как разрешить его выполнение.

Ожидается, что читатель знает основы UEFI, базовые знания о безопасной загрузке (глава 27 спецификации UEFI) и модели безопасности PKI.

Требования, тесты и инструменты, проверяющие безопасную загрузку в Windows, доступны сегодня через Комплект сертификации оборудования Windows (HCK).Однако эти ресурсы HCK не касаются создания ключей для развертываний Windows и управления ими. В этом документе управление ключами рассматривается как ресурс, помогающий партнерам развертывать ключи, используемые микропрограммным обеспечением. Он не является директивным руководством и не содержит никаких новых требований.

На этой странице:

Этот документ служит отправной точкой в разработке готовых к работе ПК, заводских инструментов развертывания и основных передовых методов обеспечения безопасности.

1.Безопасная загрузка, Windows и управление ключами

Спецификация UEFI (Unified Extensible Firmware Interface) определяет процесс аутентификации выполнения микропрограммы, называемый Secure Boot. В качестве отраслевого стандарта Secure Boot определяет, как микропрограммное обеспечение платформы управляет сертификатами, аутентифицирует микропрограммное обеспечение и как операционная система взаимодействует с этим процессом.

Secure Boot основан на процессе инфраструктуры открытого ключа (PKI) для аутентификации модулей до того, как им будет разрешено выполнение.Эти модули могут включать драйверы микропрограмм, дополнительные ПЗУ, драйверы UEFI на диске, приложения UEFI или загрузчики UEFI. Благодаря аутентификации образа перед выполнением Secure Boot снижает риск атак вредоносных программ перед загрузкой, таких как руткиты. Microsoft полагается на UEFI Secure Boot в Windows 8 и более поздних версиях в рамках своей архитектуры безопасности Trusted Boot, чтобы повысить безопасность платформы для наших клиентов. Безопасная загрузка требуется для клиентских ПК с Windows 8 и более поздних версий, а также для Windows Server 2016, как определено в Требованиях совместимости оборудования Windows.

Процесс безопасной загрузки работает следующим образом, как показано на Рисунке 1:

- Компоненты загрузки микропрограммы: Прошивка проверяет, что загрузчик ОС является надежным (Windows или другая доверенная операционная система).

- Загрузочные компоненты Windows: BootMgr, WinLoad, запуск ядра Windows. Загрузочные компоненты Windows проверяют подпись каждого компонента. Любые ненадежные компоненты не будут загружены, а вместо этого запустят исправление безопасной загрузки.

- Инициализация антивирусного и вредоносного программного обеспечения: Это программное обеспечение проверяется на наличие специальной подписи, выпущенной Microsoft, подтверждающей, что это надежный драйвер, критичный для загрузки, и запускается в самом начале процесса загрузки.

- Инициализация драйвера, критического для загрузки: Подпись всех драйверов, критичных для загрузки, проверяется как часть проверки безопасной загрузки в WinLoad.

- Инициализация дополнительной ОС

- Экран входа в Windows

Рисунок 1. Архитектура доверенной загрузки Windows

Внедрение UEFI Secure Boot является частью архитектуры надежной загрузки Microsoft, представленной в Windows 8.1. Растущая тенденция в развитии эксплойтов вредоносных программ заключается в том, что путь загрузки является предпочтительным вектором атаки. От этого класса атак трудно защититься, поскольку продукты для защиты от вредоносных программ могут быть отключены вредоносным ПО, которое полностью предотвращает их загрузку. Благодаря архитектуре доверенной загрузки Windows и ее установлению корня доверия с помощью безопасной загрузки, клиент защищен от вредоносного кода, выполняющегося на пути загрузки, гарантируя, что только подписанный, сертифицированный «заведомо исправный» код и загрузчики могут выполняться перед операционной системой. сам грузит.

1.1 Инфраструктура открытых ключей (PKI) и безопасная загрузка

PKI устанавливает аутентичность и доверие в системе. Безопасная загрузка использует PKI для двух целей высокого уровня:

- Во время загрузки, чтобы определить, доверены ли модули ранней загрузки для выполнения.

- Для проверки подлинности запросов на обслуживание необходимо внести изменения в базы данных безопасной загрузки и обновления микропрограмм платформы.

PKI состоит из:

- Центр сертификации (ЦС), который выдает цифровые сертификаты.

- Регистрирующий центр, который проверяет личность пользователей, запрашивающих сертификат у ЦС.

- Центральный каталог, в котором хранятся и индексируются ключи.

- Система управления сертификатами.

1.2 Криптография с открытым ключом

Криптография с открытым ключом использует пару математически связанных криптографических ключей, известных как открытый и закрытый ключ. Если вы знаете один из ключей, вы не сможете легко вычислить, что это за другой. Если для шифрования информации используется один ключ, то только соответствующий ключ может расшифровать эту информацию.Для безопасной загрузки закрытый ключ используется для цифровой подписи кода, а открытый ключ используется для проверки подписи на этом коде, чтобы подтвердить его подлинность. Если закрытый ключ скомпрометирован, то системы с соответствующими открытыми ключами перестают быть безопасными. Это может привести к атакам на загрузочный комплект и нанесет ущерб репутации организации, ответственной за обеспечение безопасности закрытого ключа.

В системе с открытым ключом безопасной загрузки у вас есть следующее:

1.2.1 Шифрование RSA 2048

RSA-2048 – асимметричный алгоритм шифрования. Пространство, необходимое для хранения модуля RSA-2048 в необработанном виде, составляет 2048 бит.

1.2.2 Самоподписанный сертификат

Сертификат, подписанный закрытым ключом, который соответствует открытому ключу сертификата, известен как самозаверяющий сертификат. Сертификаты корневого центра сертификации (CA) попадают в эту категорию.

1.2.3 Центр сертификации

Центр сертификации (ЦС) выдает подписанные сертификаты, которые подтверждают идентичность субъекта сертификата и связывают эту идентичность с открытым ключом, содержащимся в сертификате.ЦС подписывает сертификат, используя свой закрытый ключ. Он выдает соответствующий открытый ключ всем заинтересованным сторонам в самозаверяющем сертификате корневого ЦС.

При безопасной загрузке центры сертификации (CA) включают OEM (или их представителей) и Microsoft. Центры сертификации генерируют пары ключей, которые образуют корень доверия, а затем используют закрытые ключи для подписи законных операций, таких как разрешенные модули EFI для ранней загрузки и запросы на обслуживание микропрограмм. Соответствующие открытые ключи поставляются встроенными в микропрограмму UEFI на ПК с включенной безопасной загрузкой и используются для проверки этих операций.

(Более подробная информация об использовании центров сертификации и обмене ключами доступна в Интернете, что относится к модели безопасной загрузки.)

1.2.4 Открытый ключ

Открытый ключ платформы поставляется на ПК и является общедоступным. В этом документе мы будем использовать суффикс pub для обозначения открытого ключа. Например, PKpub обозначает публичную половину PK.

1.2.5 Закрытый ключ

Для работы PKI необходимо безопасное управление закрытым ключом.Он должен быть доступен для нескольких высокопоставленных лиц в организации и находиться в физически безопасном месте с строгими ограничениями политик доступа. В этом документе мы будем использовать суффикс “priv” для обозначения закрытого ключа. Например, PKpriv указывает частную половину PK.

1.2.6 Сертификаты

В основном цифровые сертификаты используются для проверки происхождения подписанных данных, таких как двоичные файлы и т. Д. Обычно сертификаты используются для защиты сообщений в Интернете с использованием протокола TLS или протокола защищенных сокетов (SSL).Проверка подписанных данных с помощью сертификата позволяет получателю узнать источник данных и были ли они изменены при передаче.

Цифровой сертификат обычно содержит на высоком уровне отличительное имя (DN), открытый ключ и подпись. DN идентифицирует объект – например, компанию – которая содержит закрытый ключ, соответствующий открытому ключу сертификата. Подписание сертификата закрытым ключом и размещение подписи в сертификате связывает закрытый ключ с открытым ключом.

Сертификаты могут содержать некоторые другие типы данных. Например, сертификат X.509 включает в себя формат сертификата, серийный номер сертификата, алгоритм, используемый для подписи сертификата, имя центра сертификации, выдавшего сертификат, имя и открытый ключ объекта, запрашивающего сертификат и подпись ЦС.

1.2.7 Связывание сертификатов

Откуда: Цепочки сертификатов:

Рисунок 2: Цепочка из трех сертификатов

Пользовательские сертификаты часто подписываются другим закрытым ключом, например закрытым ключом ЦС.Это представляет собой цепочку из двух сертификатов. Проверка подлинности сертификата пользователя включает проверку его подписи, для чего требуется открытый ключ ЦС из его сертификата. Но прежде чем можно будет использовать открытый ключ ЦС, необходимо проверить прилагаемый сертификат ЦС. Поскольку сертификат ЦС является самоподписанным, для проверки сертификата используется открытый ключ ЦС.

Сертификат пользователя не обязательно должен быть подписан закрытым ключом корневого ЦС. Он может быть подписан закрытым ключом посредника, чей сертификат подписан закрытым ключом ЦС.Это экземпляр цепочки из трех сертификатов: сертификат пользователя, промежуточный сертификат и сертификат CA. Но частью цепочки может быть более одного посредника, поэтому цепочки сертификатов могут быть любой длины.

1.3 Требования PKI безопасной загрузки

Определенный UEFI корень доверия состоит из ключа платформы и любых ключей, которые OEM или ODM включают в ядро встроенного ПО. Безопасность до UEFI и корень доверия рассматриваются не в процессе безопасной загрузки UEFI, а в публикациях Национального института стандартов и технологий (NIST) и Trusted Computing Group (TCG), упомянутых в этом документе.

1.3.1 Требования безопасной загрузки

Для реализации безопасной загрузки необходимо учитывать следующие параметры:

- Требования клиентов

- Требования к аппаратной совместимости Windows

- Требования к генерации ключей и управлению.

Вам нужно будет выбрать оборудование для управления ключами безопасной загрузки, такое как аппаратные модули безопасности (HSM), учесть особые требования к ПК для отправки правительствам и другим учреждениям и, наконец, процесс создания, заполнения и управления жизненным циклом различных безопасных загрузок. ключи.

1.3.2 Ключи, связанные с безопасной загрузкой

Ключи, используемые для безопасной загрузки:

Рисунок 3: Ключи, связанные с безопасной загрузкой

На рисунке 3 выше представлены подписи и ключи на ПК с безопасной загрузкой. Платформа защищена ключом платформы, который OEM-производитель устанавливает в прошивку во время производства. Другие ключи используются безопасной загрузкой для защиты доступа к базам данных, в которых хранятся ключи, позволяющие или запрещающие выполнение микропрограмм.

Авторизованная база данных (db) содержит открытые ключи и сертификаты, которые представляют доверенные компоненты микропрограмм и загрузчики операционной системы. База данных запрещенных сигнатур (dbx) содержит хэши вредоносных и уязвимых компонентов, а также скомпрометированные ключи и сертификаты и блокирует выполнение этих вредоносных компонентов. Сила этих политик основана на подписи микропрограмм с использованием Authenticode и инфраструктуры открытых ключей (PKI). PKI – это хорошо отлаженный процесс создания, управления и отзыва сертификатов, которые устанавливают доверие во время обмена информацией.PKI лежит в основе модели безопасности безопасной загрузки.

Ниже приводится более подробная информация об этих ключах.

1.3.3 Ключ платформы (PK)

Согласно разделу 27.5.1 UEFI 2.3.1 Errata C, ключ платформы устанавливает доверительные отношения между владельцем платформы и встроенным ПО платформы. Владелец платформы регистрирует открытую половину ключа (PKpub) во встроенном ПО платформы, как указано в разделе раздела 7.2.1 UEFI 2.3.1 Errata C .Этот шаг переводит платформу в пользовательский режим из режима настройки. Microsoft рекомендует использовать ключ платформы типа

EFI_CERT_X509_GUIDс алгоритмом открытого ключа RSA, длиной открытого ключа 2048 бит и алгоритмом подписи sha256RSA. Владелец платформы может использовать типEFI_CERT_RSA2048_GUID, если пространство для хранения является проблемой. Открытые ключи используются для проверки подписей, как описано ранее в этом документе. Владелец платформы может позже использовать частную половину ключа (PKpriv):- Чтобы сменить владельца платформы, вы должны перевести микропрограмму в определенный UEFI режим установки , который отключает безопасную загрузку.Возвращайтесь в режим настройки только в том случае, если это необходимо во время производства.

- Для настольных ПК OEM-производители управляют PK и необходимой PKI, связанной с ним. Для серверов OEM-производители по умолчанию управляют PK и необходимой PKI. Корпоративные клиенты или клиенты серверов также могут настроить PK, заменив PK, доверенный OEM, на собственный PK, чтобы заблокировать доверие к прошивке UEFI Secure Boot самому себе.

1.3.3.1 Для регистрации или обновления ключа обмена ключами (KEK) Регистрация ключа платформы

Владелец платформы регистрирует открытую половину ключа платформы ( PKpub ), вызывая SetVariable () службы загрузки UEFI, как указано в разделе 7.2.1 из UEFI Spec 2.3.1, ошибка C и сброс платформы. Если платформа находится в режиме настройки, то новый PKpub должен быть подписан с его аналогом PKpriv . Если платформа находится в пользовательском режиме, то новый PKpub должен быть подписан текущим PKpriv . Если PK имеет тип

EFI_CERT_X509_GUID, то он должен быть подписан непосредственным PKpriv , а не закрытым ключом какого-либо сертификата, выпущенного под PK.1.3.3.2 Очистка ключа платформы

Владелец платформы очищает открытую половину ключа платформы ( PKpub ), вызывая UEFI Boot Service SetVariable () с переменным размером 0 и перезагружая платформу. Если платформа находится в режиме настройки, то пустая переменная не требует аутентификации. Если платформа находится в пользовательском режиме, то пустая переменная должна быть подписана текущим PKpriv ; см. раздел 7.2 (Службы переменных) в спецификации UEFI 2.3.1 Исправление C. Настоятельно рекомендуется никогда не использовать рабочую версию PKpriv для подписания пакета для сброса платформы, поскольку это позволяет программно отключить безопасную загрузку. Это в первую очередь сценарий предпроизводственного тестирования.

Ключ платформы также можно очистить с помощью безопасного метода, зависящего от платформы. В этом случае глобальная переменная Setup Mode также должна быть обновлена до 1.

Рисунок 4: Диаграмма состояния клавиш платформы

1.3.3.3 Поколение ПК

Согласно рекомендациям UEFI, открытый ключ должен храниться в энергонезависимом хранилище, устойчивом к подделке и удалению на ПК. Закрытые ключи остаются в безопасности у Партнера или в офисе безопасности OEM, и только открытый ключ загружается на платформу. Более подробная информация представлена в разделах 2.2.1 и 2.3.

Количество генерируемых ПК определяется владельцем платформы (OEM). Эти ключи могут быть:

По одному на ПК .Наличие одного уникального ключа для каждого устройства. Это может потребоваться для государственных учреждений, финансовых учреждений или других клиентов серверов с высокими требованиями к безопасности. Для генерации закрытых и открытых ключей для большого количества компьютеров может потребоваться дополнительное хранилище и вычислительная мощность. Это добавляет сложности сопоставления устройств с их соответствующими PK при распространении обновлений прошивки на устройства в будущем. Существует несколько различных решений HSM для управления большим количеством ключей в зависимости от поставщика HSM.Дополнительные сведения см. В разделе Создание ключа безопасной загрузки с помощью HSM.

По одному на модель . Наличие одного ключа на каждую модель ПК. Компромисс здесь заключается в том, что если ключ будет скомпрометирован, все машины в одной модели будут уязвимы. Microsoft рекомендует это для настольных ПК.

По одной на продуктовую линейку . Если ключ будет скомпрометирован, будет уязвима вся линейка продуктов.

Один на OEM . Хотя это может быть проще всего в настройке, если ключ будет скомпрометирован, каждый компьютер, который вы производите, окажется уязвимым.Чтобы ускорить работу на заводе, ПК и, возможно, другие ключи могут быть предварительно сгенерированы и сохранены в безопасном месте. Позже их можно было извлечь и использовать на сборочной линии. В главах 2 и 3 содержится более подробная информация.

1.3.3.4 Замена ключа ПК

Это может потребоваться, если PK будет скомпрометирован, или по требованию клиента, который по соображениям безопасности может решить зарегистрировать свой собственный PK.

Сдвинуть ключи можно как для модели, так и для ПК в зависимости от того, какой метод был выбран для создания ПК.Все новые ПК будут подписаны с помощью вновь созданного ПК.

Для обновления PK на производственном ПК потребуется либо обновление переменной, подписанное существующим PK, заменяющее PK, либо пакет обновления прошивки. OEM-производитель также может создать пакет SetVariable () и распространить его с помощью простого приложения, такого как PowerShell, которое просто изменяет PK. Пакет обновления прошивки будет подписан защищенным ключом обновления прошивки и проверен прошивкой. При обновлении прошивки для обновления PK следует позаботиться о сохранении KEK, db и dbx.

На всех ПК не рекомендуется использовать PK в качестве безопасного ключа обновления прошивки. Если PKpriv скомпрометирован, то это будет ключ безопасного обновления прошивки (поскольку они одинаковы). В этом случае обновление для регистрации нового PKpub может оказаться невозможным, поскольку процесс обновления также был скомпрометирован.

На ПК с SOC есть еще одна причина не использовать PK в качестве ключа безопасного обновления прошивки. Это связано с тем, что ключ безопасного обновления прошивки постоянно сгорает в предохранителях на компьютерах, которые соответствуют требованиям сертификации оборудования Windows.

1.3.4 Ключ обмена ключами (KEK) Ключи обмена ключами устанавливают доверительные отношения между операционной системой и прошивкой платформы. Каждая операционная система (и, возможно, каждое стороннее приложение, которому необходимо взаимодействовать с прошивкой платформы) регистрирует открытый ключ ( KEKpub ) во встроенном ПО платформы.

1.3.4.1 Регистрация ключей обмена ключами

Ключи обмена ключами хранятся в базе данных подписей, как описано в 1.4 базы данных подписей (Db и Dbx)). База данных подписей хранится как аутентифицированная переменная UEFI.

Владелец платформы регистрирует ключи обмена ключами, вызывая SetVariable (), как указано в разделе 7.2 (Службы переменных) в соответствии со спецификацией UEFI 2.3.1 Errata C. с набором атрибутов

EFI_VARIABLE_APPEND_WRITEи параметром данных, содержащим новый ключ (s ), или путем чтения базы данных с помощью GetVariable (), добавления нового ключа обмена ключами к существующим ключам и затем записи базы данных с помощью SetVariable (), как указано в разделе 7.2 (Variable Services) согласно спецификации UEFI 2.3.1 Errata C без установленного атрибутаEFI_VARIABLE_APPEND_WRITE.Если платформа находится в режиме настройки, переменную базы данных подписей не нужно подписывать, но параметры для вызова SetVariable () все равно должны быть подготовлены, как указано для аутентифицированных переменных в Разделе 7.2.1. Если платформа находится в пользовательском режиме, база данных подписей должна быть подписана текущим PKpriv

.1.3.4.2 Очистка KEK

Есть возможность «очистить» (удалить) KEK.Обратите внимание, что если PK не установлен на платформе, «очистить» запросы не требуется подписывать. Если они подписаны, то для очистки KEK требуется пакет, подписанный PK, а для очистки db или dbx требуется пакет, подписанный любым объектом, присутствующим в KEK.

1.3.4.3 Microsoft KEK

Microsoft KEK требуется для включения отзыва плохих образов путем обновления dbx и, возможно, для обновления db для подготовки к новым образам, подписанным Windows.

Включите Microsoft Corporation KEK CA 2011 в базу данных KEK со следующими значениями:

- Хэш сертификата SHA-1:

31 59 0b fd 89 c9 d7 4e d0 87 df ac 66 33 4b 39 31 25 4b 30. - GUID владельца подписи:

{77fa9abd-0359-4d32-bd60-28f4e78f784b}. - Microsoft предоставит сертификат партнерам, и он может быть добавлен как подпись типа

EFI_CERT_X509_GUIDилиEFI_CERT_RSA2048_GUID.

Сертификат Microsoft KEK можно загрузить по адресу: https://go.microsoft.com/fwlink/?LinkId=321185.

1.3.4.4 KEKDefault Поставщик платформы может предоставить набор ключей обмена ключами по умолчанию в переменной KEKDefault.Пожалуйста, обратитесь к разделу 27.3.3 спецификации UEFI для получения дополнительной информации.

1.3.4.5 OEM / сторонний KEK – добавление нескольких KEK

Клиентами владельцам платформ не обязательно иметь собственный KEK. На ПК, отличных от Windows RT, OEM может иметь дополнительные KEK, чтобы позволить дополнительному OEM или доверенному стороннему лицу управлять db и dbx.

- Хэш сертификата SHA-1:

1.3.5 Ключ обновления микропрограммы безопасной загрузки Ключ безопасного обновления микропрограммы используется для подписи микропрограммы, когда ее необходимо обновить.Этот ключ должен иметь минимальную стойкость RSA-2048. Все обновления микропрограмм должны быть надежно подписаны производителем оборудования, его доверенным представителем, например ODM или IBV (независимый поставщик BIOS), или службой безопасной подписи.

Согласно публикации NIST 800-147 обновление прошивки на месте должно поддерживать все элементы рекомендаций:

Любое обновление флэш-памяти прошивки должно быть подписано создателем.

Прошивкадолжна проверять подпись обновления.

1.3.6 Создание ключей для Secure Firmware Update

Тот же ключ будет использоваться для подписи всех обновлений прошивки, поскольку публичная половина будет находиться на ПК. Вы также можете подписать обновление прошивки с помощью ключа, который связан с ключом обновления Secure Firmware.

Может быть один ключ на каждый ПК, например ПК, или один на модель, или один на продуктовую линейку. Если есть один ключ для каждого ПК, это будет означать, что необходимо будет сгенерировать миллионы уникальных пакетов обновлений. В зависимости от наличия ресурсов подумайте, какой метод подойдет вам.Наличие ключа для каждой модели или линейки продуктов – хороший компромисс.

Открытый ключ Secure Firmware Update (или его хэш для экономии места) будет храниться в каком-либо защищенном хранилище на платформе – обычно защищенной флэш-памяти (ПК) или одноразовых программируемых предохранителях (SOC).

Если хранится только хэш этого ключа (для экономии места), то обновление прошивки будет включать ключ, и на первом этапе процесса обновления будет проверяться, что открытый ключ в обновлении соответствует хешу, хранящемуся на платформе. .

Капсулы – это средство, с помощью которого ОС может передавать данные в среду UEFI при перезагрузке. Windows вызывает UEFI UpdateCapsule () для доставки обновлений прошивки системы и ПК. Во время загрузки перед вызовом ExitBootServices () Windows будет передавать все новые обновления прошивки, найденные в хранилище драйверов Windows, в UpdateCapsule (). Системная микропрограмма UEFI может использовать этот процесс для обновления микропрограммы системы и ПК. Используя эту поддержку микропрограмм Windows, OEM-производитель может полагаться на один и тот же общий формат и процесс обновления микропрограмм как для системы, так и для микропрограмм ПК.Прошивка должна реализовывать таблицу ACPI ESRT для поддержки UEFI UpdateCapsule () для Windows.

Подробнее о реализации поддержки платформы обновления микропрограмм Windows UEFI см. В следующей документации: Платформа обновления микропрограмм Windows UEFI.

Капсулы обновления могут быть в памяти или на диске. Windows поддерживает обновления памяти.

1.3.6.1 Капсула (капсула в памяти)

Ниже приведена последовательность событий для работы капсулы обновлений в памяти.

- Капсула помещается в память приложением в ОС

- Событие почтового ящика установлено для информирования BIOS об ожидающем обновлении

- ПК перезагружается, проверяет образ капсулы, и обновление выполняется BIOS

1.3.7 Рабочий процесс типичного обновления прошивки

- Загрузите и установите драйвер микропрограммы.

- Перезагрузка.

- OS Loader обнаруживает и проверяет прошивку. Загрузчик ОС

- передает двоичный большой двоичный объект в UEFI.

- UEFI выполняет обновление прошивки (этот процесс принадлежит поставщику микросхем).

- Обнаружение загрузчика ОС успешно завершено.

- ОС завершает загрузку.

1.4 Базы данных подписи (Db и Dbx)

1.4.1 База данных разрешенных подписей (db)

Содержимое EFI

_IMAGE_SECURITY_DATABASEdb определяет, каким изображениям доверять при проверке загруженных изображений. База данных может содержать несколько сертификатов, ключей и хэшей для идентификации разрешенных изображений.Microsoft Windows Production PCA 2011 с хэшем сертификата SHA-1

58 0a 6f 4c c4 e4 b6 69 b9 eb dc 1b 2b 3e 08 7b 80 d0 67 8dдолжен быть включен в базу данных, чтобы разрешить Windows Загрузчик ОС для загрузки. Центр сертификации Windows можно загрузить отсюда: https://go.microsoft.com/fwlink/p/?linkid=321192.На ПК без Windows RT OEM должен рассмотреть возможность включения Microsoft Corporation UEFI CA 2011 с хэшем сертификата SHA-1

46 de f6 3b 5c e6 1c f8 ba 0d e2 e6 63 9c 10 19 d0 ed 14 f3.Подпись драйверов и приложений UEFI с помощью этого сертификата позволит драйверам и приложениям UEFI от сторонних производителей работать на ПК без дополнительных действий со стороны пользователя. UEFI CA можно скачать здесь: https://go.microsoft.com/fwlink/p/?linkid=321194.На ПК, отличных от Windows RT, OEM может также иметь дополнительные элементы в базе данных, чтобы разрешить использование других операционных систем или драйверов или приложений UEFI, одобренных OEM, но эти образы не должны каким-либо образом ставить под угрозу безопасность ПК.

1.4.2 DbDefault : поставщик платформы может предоставить набор записей по умолчанию для базы данных сигнатур в переменной dbDefault. Дополнительные сведения см. В разделе 27.5.3 спецификации UEFI.

1.4.3 База данных запрещенных подписей (dbx)

Содержимое

EFI_IMAGE_SIGNATURE_DATABASE1dbx должно быть проверено при проверке изображений перед проверкой db, и любые совпадения должны препятствовать выполнению образа.База данных может содержать несколько сертификатов, ключей и хэшей для идентификации запрещенных изображений. В требованиях к сертификации оборудования Windows указано, что dbx должен присутствовать, поэтому любое фиктивное значение, такое как хэш SHA-256, равное0, можно использовать в качестве безопасного заполнителя до тех пор, пока Microsoft не начнет доставлять обновления dbx. Щелкните здесь, чтобы загрузить последний список отозванных UEFI от Microsoft.1.4.4 DbxDefault : поставщик платформы может предоставить набор записей по умолчанию для базы данных сигнатур в переменной dbxDefault.Дополнительные сведения см. В разделе 27.5.3 спецификации UEFI.

1,5 ключей, необходимых для безопасной загрузки на всех ПК

| Ключ / имя базы данных | Переменная | Владелец | Банкноты |

|---|---|---|---|

PKpub | ПК | OEM | только ПК – 1. Должен быть RSA 2048 или выше. |

Корпорация Microsoft KEK CA 2011 | KEK | Microsoft | Позволяет обновлять db и dbx: https: // go.microsoft.com/fwlink/p/?linkid=321185. |

Microsoft Windows Production CA 2011 | дБ | Microsoft | Этот ЦС в базе данных сигнатур (db) позволяет Windows загружаться: https://go.microsoft.com/fwlink/?LinkId=321192. |

База данных запрещенных подписей | DBX | Microsoft | Список известных неверных ключей, центров сертификации или образов от Microsoft |

Ключ безопасного обновления прошивки | OEM | Рекомендуется, чтобы этот ключ отличался от PK |

Таблица 1: Ключи / БД, необходимые для безопасной загрузки

2.Решения для управления ключами

Ниже приведены некоторые показатели, которые мы использовали для сравнения.

2.1 Используемые метрики

Следующие показатели помогут вам выбрать HSM-ПК в соответствии с требованиями спецификации UEFI 2.3.1 Errata C и вашими потребностями.

Связанные с инфраструктурой открытых ключей (PKI)

- Поддерживает ли он RSA 2048 или выше? – Спецификация UEFI 2.3.1 Errata C рекомендует использовать ключи RSA-2048 или выше.

- Есть ли у него возможность генерировать ключи и подписывать?

- Сколько ключей он может хранить? Хранит ли он ключи в HSM или на подключенном сервере?

- Метод аутентификации для получения ключа.Некоторые ПК поддерживают наличие нескольких объектов аутентификации для получения ключа.

Стоимость

- Какая цена? HSM может варьироваться в цене от 1500 до 70 000 долларов в зависимости от доступных функций.

Производственная среда

- Скорость работы в заводском цехе. Криптопроцессоры могут ускорить создание ключей и доступ к ним.

- Простота настройки, развертывания, обслуживания.

- Требуются навыки и обучение?

- Доступ к сети для резервного копирования и высокой доступности

Стандарты и соответствие

- Какой у него уровень соответствия FIPS? Он устойчив к взлому?

- Поддержка других стандартов, например, API шифрования MS.

- Отвечает ли он требованиям правительства и других агентств?

Надежность и аварийное восстановление

Разрешает ли резервное копирование ключей?

Резервные копии могут храниться как на месте в безопасном месте, которое физически отличается от компьютера CA и HSM, так и / или вне офиса.

Обеспечивает ли это высокую доступность для аварийного восстановления?

2.2 Опции управления ключами

2.2.1 Аппаратный модуль безопасности (HSM)

Исходя из вышеперечисленных критериев, это, вероятно, наиболее подходящее и безопасное решение. Большинство модулей HSM соответствуют уровню 3 FIPS 140-2. Соответствие FIPS 140-2 уровню 3 строго касается аутентификации и требует, чтобы ключи не экспортировались или не импортировались из HSM.

Они поддерживают несколько способов хранения ключей. Они могут храниться либо локально в самом HSM, либо на сервере, подключенном к HSM. На сервере ключи зашифрованы и хранятся, что предпочтительнее для решений, требующих хранения большого количества ключей.

Политика безопасности криптографического модуля должна определять политику физической безопасности, включая механизмы физической безопасности, которые реализованы в криптографическом модуле, такие как пломбы с контролем вскрытия, замки, переключатели реакции на вмешательство и обнуления, а также сигналы тревоги. Он также позволяет определять действия, необходимые оператору (операторам) для обеспечения физической безопасности, такие как периодическая проверка пломб с функцией защиты от несанкционированного вскрытия или проверка отклика на вмешательство и переключателей обнуления.

2.2.1.1 Сеть HSM

Это решение является лучшим в своем классе с точки зрения безопасности, соблюдения стандартов, генерации ключей, хранения и поиска. Большинство этих компьютеров поддерживают высокую доступность и имеют возможность резервного копирования ключей.

Стоимость этих продуктов может исчисляться десятками тысяч долларов в зависимости от дополнительных услуг, которые они предлагают.

2.2.1.2 Автономный HSM

Они отлично работают с автономными серверами. Можно использовать Microsoft CAPI и CNG или любой другой безопасный API, поддерживаемый HSM.Эти модули HSM имеют различные форм-факторы, поддерживающие шины USB, PCIe и PCMCIA.

Они опционально поддерживают резервное копирование ключей и высокую доступность.

2.2.2 Поставщики индивидуальных решений

Криптография с открытым ключомможет быть сложной задачей и потребовать понимания криптографических концепций, которые могут быть новыми. Существуют поставщики специализированных решений, которые могут помочь в обеспечении безопасной загрузки в производственной среде.

Существуют различные индивидуальные решения, предлагаемые поставщиками BIOS, компаниями HSM и консалтинговыми компаниями по PKI, чтобы заставить безопасную загрузку PKI работать в производственной среде.

Некоторые из провайдеров перечислены ниже:

2.2.3 Доверенный платформенный модуль (TPM)

Trusted Platform Module (TPM) – это аппаратный чип на материнской плате, в котором хранятся криптографические ключи, используемые для шифрования. Многие компьютеры включают TPM, но если на компьютере его нет, добавить его невозможно. После включения Trusted Platform Module может помочь защитить продукты полного шифрования диска, такие как возможности Microsoft BitLocker. Он держит жесткие диски заблокированными или запечатанными до тех пор, пока компьютер не завершит процесс проверки или аутентификации системы.

TPM может создавать, хранить и защищать ключи, используемые в процессе шифрования и дешифрования.

Недостатки TPM заключаются в том, что он может не иметь быстрых криптопроцессоров для ускорения обработки в производственной среде. Они также не подходят для хранения большого количества ключей. Резервное копирование, высокая доступность и соответствие стандартам FIPS 140-2 уровня 3 могут быть недоступны.

2.2.4 Смарт-карты

Смарт-карта может генерировать и хранить ключи.У них есть общие функции, поддерживаемые HSM, такие как аутентификация и защита от несанкционированного доступа, но они не включают в себя много места для хранения ключей или резервного копирования. Они требуют ручного вмешательства и могут не подходить для автоматизации и использования в производственной среде, поскольку производительность может быть низкой.

Недостатки смарт-карт аналогичны TPM. У них может не быть быстрых криптопроцессоров для ускорения обработки в производственной среде. Они также не подходят для хранения большого количества ключей. Резервное копирование, высокая доступность и соответствие стандартам FIPS 140-2 уровня 3 могут быть недоступны.

2.2.5 Сертификат расширенной валидации

СертификатыEV – это сертификаты с высоким уровнем надежности, закрытые ключи которых хранятся в аппаратных токенах. Это помогает установить более эффективные методы управления ключами. Сертификаты EV имеют те же недостатки, что и смарт-карты.

2.2.6 Программно-ориентированные подходы (НЕ РЕКОМЕНДУЕТСЯ)

Используйте криптографические API для управления ключами. Это может включать хранение ключа в контейнере ключей на зашифрованном жестком диске и, возможно, для дополнительной изолированности и безопасности использование виртуальной машины.

Эти решения не так безопасны, как использование HSM, и раскрывают более высокий вектор атаки.

2.2.6.1 Makecert (НЕ РЕКОМЕНДУЕТСЯ)

Makecert – это инструмент Microsoft, который можно использовать для генерации ключей следующим образом. Чтобы убедиться, что поверхность атаки сведена к минимуму, вам может понадобиться «воздушный зазор» ПК. Компьютер, на котором включен PKpriv, не должен подключаться к сети. Он должен находиться в безопасном месте и в идеале должен использовать хотя бы считыватель смарт-карт, если не настоящий HSM.

makecert -pe -ss MY - $ индивидуальный -n "CN = ваше имя здесь" -len 2048 -rДля получения дополнительной информации см. Средство создания сертификатов (Makecert.exe).

Это решение не рекомендуется.

2.3 Создание и хранение ключей HSM для ключей безопасной загрузки

2.3.1 Хранение закрытых ключей

Требуемое пространство для каждого ключа RSA-2048 составляет 2048 бит. Фактическое место хранения ключей зависит от выбранного решения.HSM – хороший способ хранить ключи.

Физическое расположение ПК в производственном цехе должно быть защищенной зоной с ограниченным доступом пользователей, например, безопасной клеткой.

В зависимости от ваших требований эти ключи также могут храниться в другом географическом месте или иметь резервную копию в другом месте.