Устранение неполадок с нехваткой портов TCP/IP – Windows Client

- Статья

Применимо к: Windows 10

Протоколы TCP и UDP работают на основе номеров портов, используемых для установления подключения. Для любого приложения или службы, которым требуется установить TCP/UDP-подключение, потребуется порт на его стороне.

Существует два типа портов:

- Временные порты, которые являются динамическими портами, представляют собой набор портов, которые по умолчанию будут иметь каждый компьютер для исходящего подключения.

- Известные порты — это определенный порт для конкретного приложения или службы.

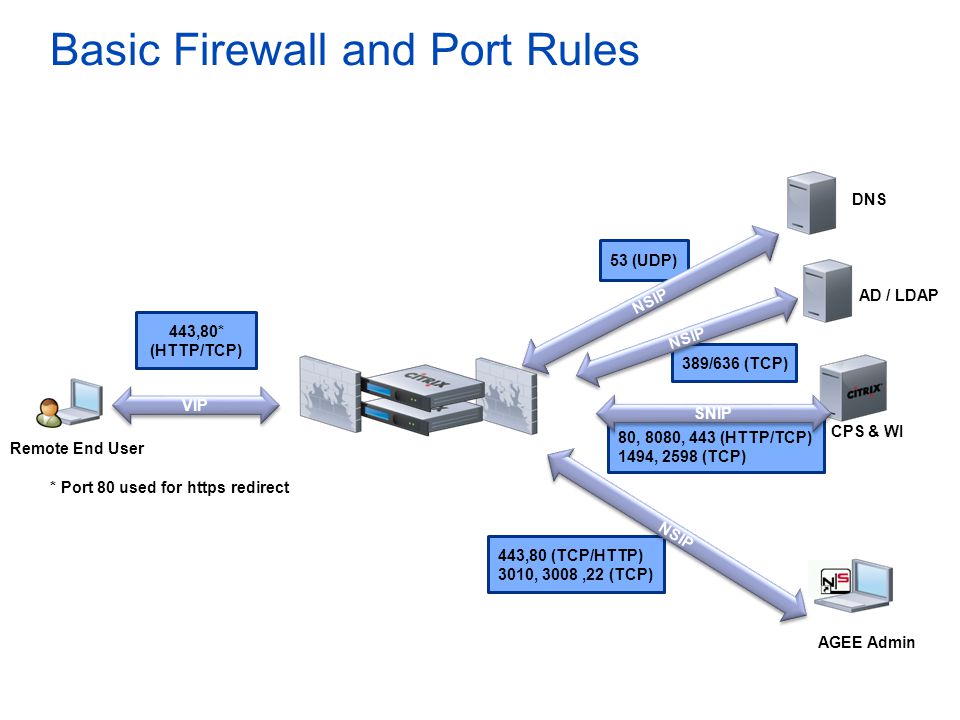

Например, служба файлового сервера находится на порту 445, HTTPS — 443, HTTP — 80, А RPC — 135. Пользовательское приложение также будет иметь определенные номера портов.

Например, служба файлового сервера находится на порту 445, HTTPS — 443, HTTP — 80, А RPC — 135. Пользовательское приложение также будет иметь определенные номера портов.

При установке соединения с приложением или службой клиентские устройства используют временный порт от устройства для подключения к хорошо известному порту, определенному для этого приложения или службы. Браузер на клиентском компьютере будет использовать временный порт для подключения к https://www.microsoft.com порту 443.

В сценарии, когда один и тот же браузер создает много подключений к нескольким веб-сайтам, для любого нового подключения, которое пытается сделать браузер, используется временный порт. Через некоторое время вы заметите, что подключения начнут завершать сбой, и одна высокая вероятность этого сбоя будет вызвана тем, что браузер использовал все доступные порты для подключения за пределами, и любая новая попытка установить подключение завершится ошибкой, так как больше портов нет.

Диапазон динамических портов по умолчанию для TCP/IP

В соответствии с рекомендациями центра IANA корпорация Майкрософт увеличила динамический диапазон клиентских портов для исходящих подключений. Новый начальный порт по умолчанию — 49152, а новый конечный порт по умолчанию — 65535. Это увеличение является изменением конфигурации более ранних версий Windows, которые использовали диапазон портов по умолчанию от 1025 до 5000.

Динамический диапазон портов на компьютере можно просмотреть с помощью следующих netsh команд:

netsh int ipv4 show dynamicport tcp

netsh int ipv4 show dynamicport udp

netsh int ipv6 show dynamicport tcp

netsh int ipv6 show dynamicport udp

Диапазон задается отдельно для каждого транспорта (TCP или UDP). Диапазон портов теперь является диапазоном, который имеет начальную и конечную точки.

netsh int <ipv4|ipv6> set dynamic <tcp|udp> start=number num=range

Начальный порт — число, а общее число портов — диапазон. Ниже приведены примеры команд.

netsh int ipv4 set dynamicport tcp start=10000 num=1000

netsh int ipv4 set dynamicport udp start=10000 num=1000

netsh int ipv6 set dynamicport tcp start=10000 num=1000

netsh int ipv6 set dynamicport udp start=10000 num=1000

Эти примеры команд задают динамический диапазон портов, который начинается с порта 10000 и заканчивается портом 10999 (1000 портов). Минимальный диапазон портов, который можно задать, — 255. Минимальный порт запуска, который можно задать, — 1025. Максимальный конечный порт (на основе настраиваемого диапазона) не может превышать 65535. Чтобы дублировать поведение windows Server 2003 по умолчанию, используйте 1025 в качестве начального порта, а затем используйте 3976 в качестве диапазона для TCP и UDP. Этот шаблон использования приводит к началу порта 1025 и конечного порта 5000.

Минимальный диапазон портов, который можно задать, — 255. Минимальный порт запуска, который можно задать, — 1025. Максимальный конечный порт (на основе настраиваемого диапазона) не может превышать 65535. Чтобы дублировать поведение windows Server 2003 по умолчанию, используйте 1025 в качестве начального порта, а затем используйте 3976 в качестве диапазона для TCP и UDP. Этот шаблон использования приводит к началу порта 1025 и конечного порта 5000.

В частности, об исходящих подключениях в качестве входящих подключений не потребуется временный порт для приема подключений.

Так как исходящие подключения начинают завершать сбой, вы увидите множество экземпляров следующих вариантов поведения:

Не удается войти на компьютер с учетными данными домена, однако вход с локальной учетной записью работает. Для входа в домен вам потребуется связаться с контроллером домена для проверки подлинности, которая снова является исходящим подключением. Если учетные данные кэша заданы, вход в домен может по-прежнему работать.

групповая политика сбои при обновлении:

Общие папки недоступны:

-

Сбой RDP с затронутого сервера:

Любое другое приложение, работающее на компьютере, начнет выдавать ошибки

Перезагрузка сервера временно решит проблему, но вы увидите, что все симптомы вернутся через некоторое время.

Если вы подозреваете, что компьютер находится в состоянии нехватки портов:

Попробуйте установить исходящее подключение. С сервера или компьютера получите доступ к удаленной общей папке или попробуйте RDP на другой сервер или telnet на сервер через порт. Если для всех этих параметров не удается выполнить исходящее подключение, перейдите к следующему шагу.

Откройте средство просмотра событий и в системных журналах найдите события, которые четко указывают на текущее состояние:

Идентификатор события 4227

Идентификатор события 4231

Сбор выходных

netstat -anobданных с сервера.

После корректного закрытия или внезапного закрытия сеанса через 4 минуты (по умолчанию) порт, используемый процессом или приложением, будет возвращен в доступный пул. В течение этих 4 минут состояние tcp-подключения будет TIME_WAIT. В ситуации, когда вы подозреваете нехватку портов, приложение или процесс не смогут освободить все используемые порты и останутся в состоянии TIME_WAIT.

Кроме того, в одних и том же выходных данных могут отображаться подключения CLOSE_WAIT состояния; однако CLOSE_WAIT состояние — это состояние, когда одна сторона однорангового узла TCP больше не имеет данных для отправки (FIN отправлено), но может получать данные с другого конца. Это состояние не обязательно указывает на нехватку портов.

Примечание.Наличие огромных подключений в TIME_WAIT состоянии не всегда указывает на то, что сервер в настоящее время находится вне портов, если не проверены первые две точки.

Наличие большого количества TIME_WAIT подключений указывает на то, что процесс создает много TCP-подключений и в конечном итоге может привести к нехватке портов.

Наличие большого количества TIME_WAIT подключений указывает на то, что процесс создает много TCP-подключений и в конечном итоге может привести к нехватке портов.Netstat был обновлен в Windows 10 с добавлением

-Qпереключателя, чтобы отобразить порты, которые перевели время ожидания, как в состоянии BOUND. Выпущено обновление для Windows 8.1 и Windows Server 2012 R2, содержащее эту функцию. КомандлетGet-NetTCPConnectionPowerShell в Windows 10 также отображает эти порты BOUND.До 10/2016 netstat был неточным. Исправления для netstat, обратно перенесенного в 2012 R2, позволили Netstat.exe и

Get-NetTcpConnectionправильно сообщать об использовании портов TCP или UDP в Windows Server 2012 R2. Дополнительные сведения см. в статье Windows Server 2012 R2: исправления временных портов.Откройте командную строку в режиме администрирования и выполните приведенную ниже команду.

Netsh trace start scenario=netconnection capture=yes tracefile=c:\Server.

etl

etl

Откройте файл server.etl с помощью сетевого монитора и в разделе фильтра примените фильтр

Wscore_MicrosoftWindowsWinsockAFD.AFD_EVENT_BIND.Status.LENTStatus.Code == 0x209. Вы должны увидеть записи с STATUS_TOO_MANY_ADDRESSES. Если вы не найдете никаких записей, сервер по-прежнему не выходит из портов. Если вы найдете их, вы можете убедиться, что сервер находится в нехватке портов.

Устранение неполадок с нехваткой портов

Ключ заключается в том, чтобы определить, какой процесс или приложение использует все порты. Ниже приведены некоторые средства, которые можно использовать для изоляции до одного процесса.

Способ 1

Начните с просмотра выходных данных netstat. Если вы используете Windows 10 или Windows Server 2016, можно выполнить команду netstat -anobq и проверить идентификатор процесса с максимальным числом записей в качестве BOUND. Кроме того, можно также выполнить следующую команду PowerShell, чтобы определить процесс:

Get-NetTCPConnection | Group-Object -Property State, OwningProcess | Select -Property Count, Name, @{Name="ProcessName";Expression={(Get-Process -PID ($_. Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending

Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending

Большая часть утечек портов вызвана тем, что процессы пользовательского режима неправильно закрывают порты при обнаружении ошибки. На уровне пользовательского режима порты (фактически сокеты) являются дескрипторами. TaskManager и ProcessExplorer могут отображать количество дескрипторов, что позволяет определить, какой процесс потребляет все порты.

Для Windows 7 и Windows Server 2008 R2 можно обновить версию PowerShell, включив приведенный выше командлет.

Способ 2

Если метод 1 не помогает определить процесс (до Windows 10 и Windows Server 2012 R2), ознакомьтесь с диспетчером задач:

Добавьте столбец с именем handles в раздел details/processes.

Отсортируйте дескриптор столбца, чтобы определить процесс с наибольшим количеством дескрипторов. Обычно виновником может быть процесс с дескриптором более 3000, за исключением таких процессов, как System, lsass.

exe, store.exe ,sqlsvr.exe.

exe, store.exe ,sqlsvr.exe.Если какой-либо другой процесс, отличный от этих процессов, имеет большее число, остановите этот процесс, а затем попытайтесь войти с помощью учетных данных домена и проверить, успешно ли он будет выполнен.

Способ 3

Если диспетчер задач не помог определить процесс, используйте обозреватель процессов для изучения проблемы.

Действия по использованию обозревателя процессов:

Скачайте обозреватель процессов и запустите его с повышенными привилегиями.

Alt + выберите заголовок столбца, выберите Выбрать столбцы и на вкладке Производительность процесса добавьте число дескрипторов.

Выберите Вид Показать>нижнюю область.

Выберите Представление>дескрипторов представления >нижней области.

Выберите столбец Дескрипторы , чтобы отсортировать его по значению.

Изучите процессы с более высоким количеством дескрипторов, чем остальные (скорее всего, будет больше 10 000, если вы не можете установить исходящие подключения).

Щелкните, чтобы выделить один из процессов с высоким количеством дескрипторов.

В нижней области дескрипторами, перечисленными ниже, являются сокеты. (Сокеты технически являются дескрипторами файлов).

Файл \Device\AFD

Некоторые из них являются нормальными, но большое количество из них не является (от сотен до тысяч). Закройте рассматриваемый процесс. Если это восстанавливает исходящее подключение, вы также доказали, что причиной является приложение. Обратитесь к поставщику этого приложения.

Наконец, если приведенные выше методы не помогли изолировать процесс, мы рекомендуем собрать полный дамп памяти компьютера в состоянии проблемы. Дамп сообщит, какой процесс имеет максимальное количество дескрипторов.

Дамп сообщит, какой процесс имеет максимальное количество дескрипторов.

В качестве обходного решения перезагрузка компьютера вернется в нормальное состояние и на время поможет устранить проблему. Однако если перезагрузка непрактичная, можно также рассмотреть возможность увеличения числа портов на компьютере с помощью следующих команд:

netsh int ipv4 set dynamicport tcp start=10000 num=1000

Эта команда задает динамический диапазон портов, который будет начинаться с порта 10000 и заканчиваться портом 10999 (1000 портов). Минимальный диапазон портов, который можно задать, — 255. Минимальный порт запуска, который можно задать, — 1025. Максимальный конечный порт (на основе настраиваемого диапазона) не может превышать 65535.

Примечание.

Обратите внимание, что увеличение динамического диапазона портов не является постоянным решением, а лишь временным. Вам потребуется отследить, какой процесс или процессор потребляет максимальное количество портов, и устранить неполадки с этой точки зрения, почему он потребляет такое большое количество портов.

Для Windows 7 и Windows Server 2008 R2 можно использовать приведенный ниже сценарий для сбора выходных данных netstat с определенной частотой. В выходных данных можно увидеть тенденцию использования портов.

@ECHO ON set v=%1 :loop set /a v+=1 ECHO %date% %time% >> netstat.txt netstat -ano >> netstat.txt PING 1.1.1.1 -n 1 -w 60000 >NUL goto loop

- Исчерпание портов и вы! — в этой статье приводятся подробные сведения о состояниях netstat и о том, как использовать выходные данные netstat для определения состояния порта.

- Обнаружение временного исчерпания портов. В этой статье есть скрипт, который будет выполняться в цикле для сообщения о состоянии порта. (Применимо для Windows 2012 R2, Windows 8, Windows 10 и Windows 11)

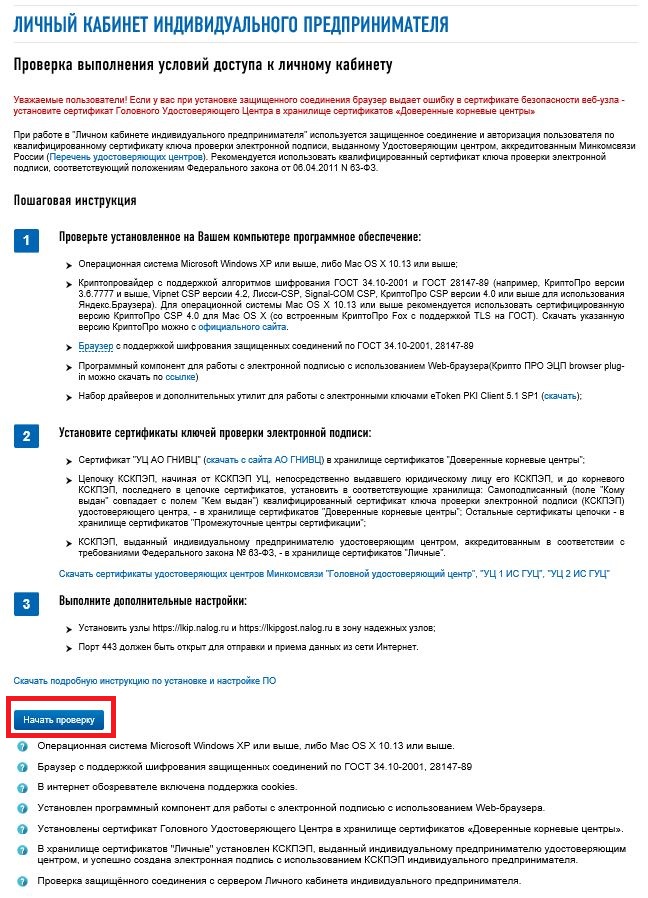

разблокировать в брандмауэре Windows 7-10-11-Server, настройка в Astra Linux, Ubuntu, Debian

Максим aka WisH

Высшее образование по специальности “Информационные системы”. Опыт работы системным администратором – 5 лет.

Задать вопрос

Поговорим немного о настройках безопасности. Часто для предотвращения атак и проникновений на компьютер, системами безопасности блокируются некоторые порты и адреса. Сам человек также может провести блокировку, если узнает о распространении нового вируса, который пользуется какой-то уязвимостью.

Сегодня будем рассматривать вариант того, как открыть порты, если они были закрыты по какой-то причине.

Содержание

- Зачем порт может быть закрыт

- Проверка открытых портов

- Открыть порт в Windows

- Через встроенный брандмауэр

- Средством антивируса

- Используя PowerShell

- Внешним софтом

- Как настроить порты в Linux

- Разблокировка портов на роутере

- Почему порты не открываются

Зачем порт может быть закрыт

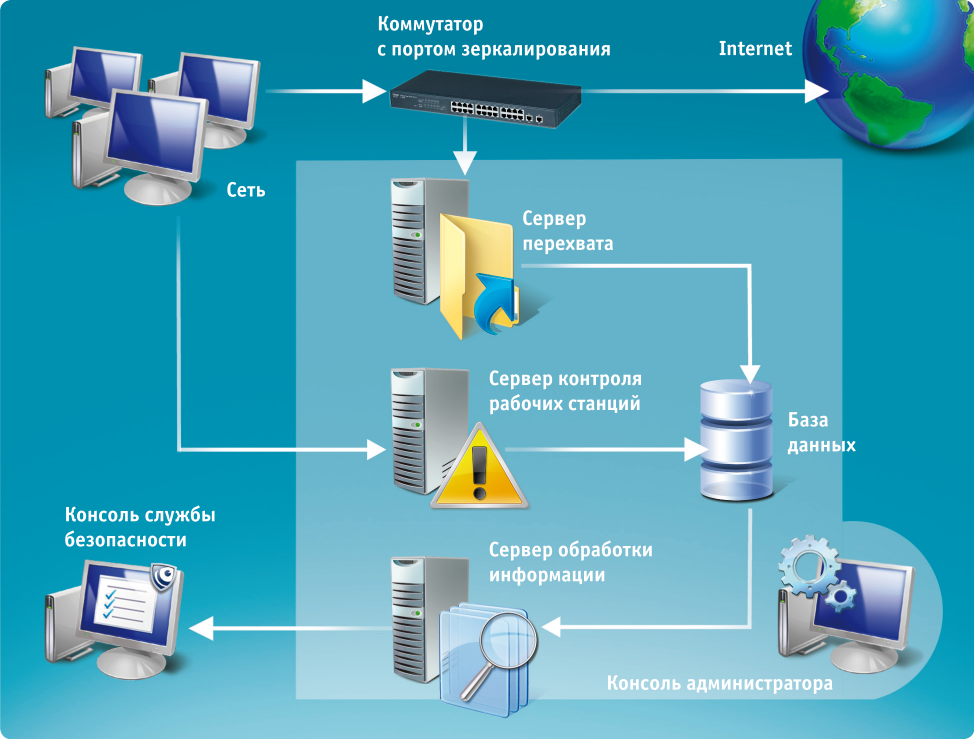

Здесь многое зависит от того, о каком компьютере идет речь. В случае настройки портов на рабочем компьютере, обычно блокируют все известные уязвимости у разных сеток. Также производится блокировка портов согласно политике самой компании.

Также производится блокировка портов согласно политике самой компании.

Например, чтобы людям было сложнее скачать что-то постороннее на компьютер или для усложнения использования какого-то сервиса или площадки. Здесь все зависит от того, какие средства контроля используются на предприятии и какие ограничения введены для работников.

При каждой установке соединения с каким-то внешним устройством, компьютер открывает порт для каждого отдельного процесса, чтобы не было путаницы, для какой программы пришла информация.

Всего портов чуть больше 65 тысяч, так что если программе без разницы каким пользоваться, то и заблокировать её таким способом будет сложно. С другой стороны, есть «правила» использования портов, им стараются следовать.

Например, порт 80 используется при запросе информации с HTTP сайтов, а порт 443 используется при HTTPS обмене информацией. Полный список того, для чего используются те или иные порты посмотрите на сайте.

Проверка открытых портов

Перед тем как начинать разбираться в том, что именно вызывало закрытие соединения, стоит проверить открыты ли порты. Если нет, то придется просмотреть настройки маршрутизатора, антивируса и файрвола на компьютере, чтобы выяснить причину прерывания соединения. Если же все открыто, то придется проверять другие настройки.

Если нет, то придется просмотреть настройки маршрутизатора, антивируса и файрвола на компьютере, чтобы выяснить причину прерывания соединения. Если же все открыто, то придется проверять другие настройки.

Чтобы проверить порт 22, использующийся для SSH, на компьютере используйте командную строку:

- Нажмите комбинацию клавиш <Win+R>.

- Введите команду CMD и нажмите кнопку Enter.

- Введите команду netstat –a и повторно нажмите Enter.

Здесь отобразится список тех портов, что используются в данный момент или которые заблокированы средствами компьютера. Кроме самого компьютера на это еще виляют условия, выставленные на маршрутизаторе. Так что проверку стоит производить из внешней сети. Если вы знаете, как обратиться к своему устройству из внешней сети, то можете проверить все самостоятельно, но лучше использовать одну из сторонних площадок.

Вы можете использовать любой из сайтов для проверки подключения, вот только роутер по умолчанию режет все подозрительные подключения, поэтому часто такие сайты отображают, что открытых портов и нет толком. Остается или доверять первой проверке или проверить все настройки и убедится, что вы не закрывали порт.

Остается или доверять первой проверке или проверить все настройки и убедится, что вы не закрывали порт.

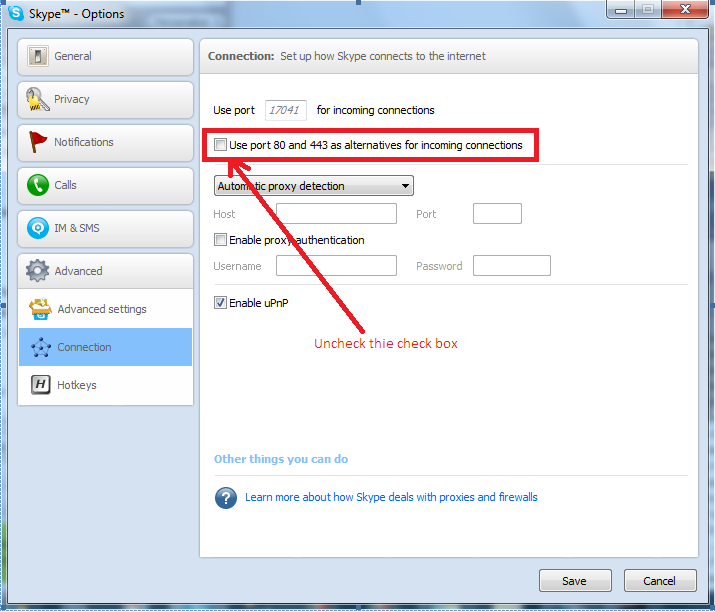

Открыть порт в Windows

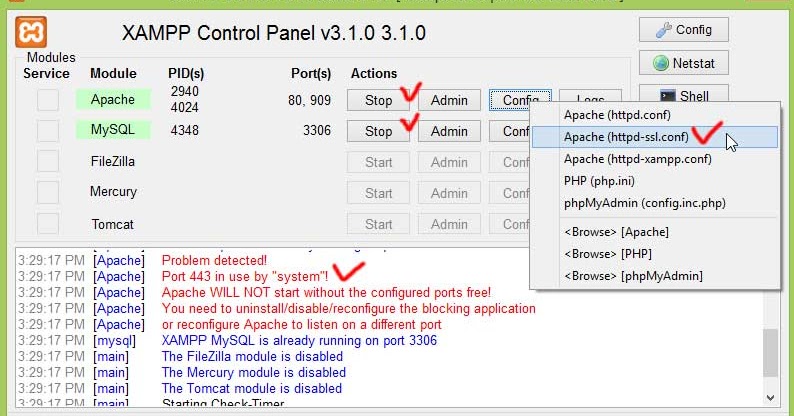

Сначала поговорим об открытии портов чем саму операционную систему. Обычно их блокирует встроенный firewall или антивирус. Для, Windows 7 стоит проверять только брандмауэр, в Windows 11 и Windows 10 еще добавляется встроенный антивирус.

В Windows Server есть много настроек, используемых на сервере, здесь лучше сразу работать через консоль. Хотя, при использовании серверного варианта операционной системы вы и так должны неплохо представлять что делать дальше. Если же уверенности нет, то лучше особо не трогать настройки, особенно если это один из ключевых элементов вашей сети.

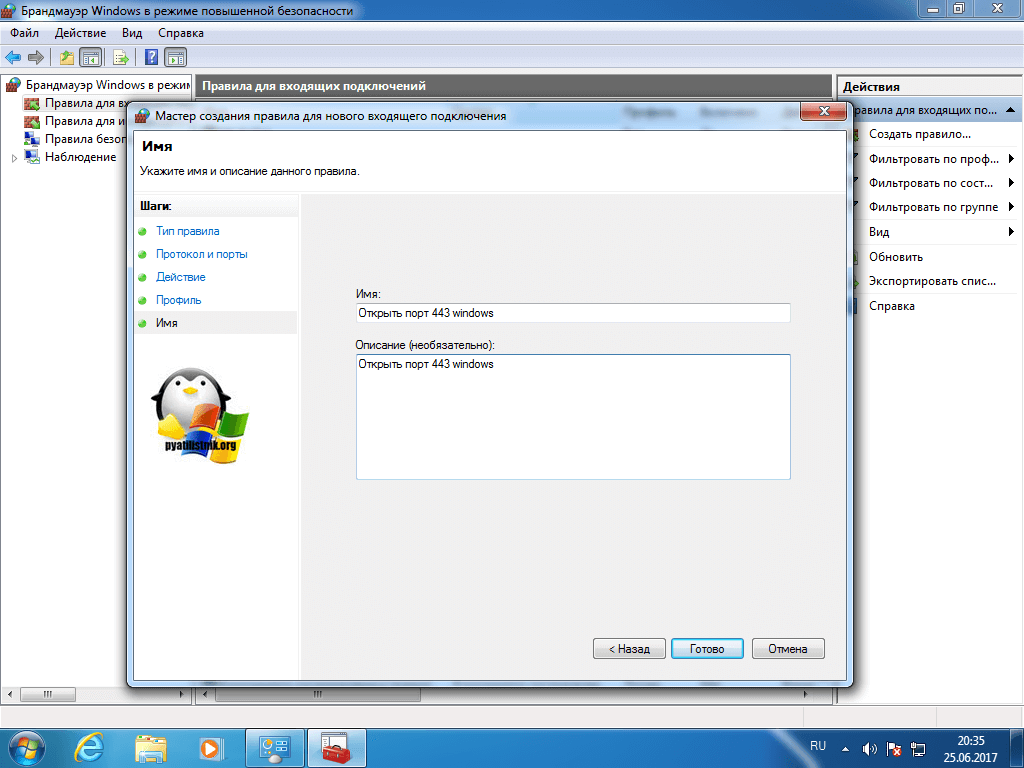

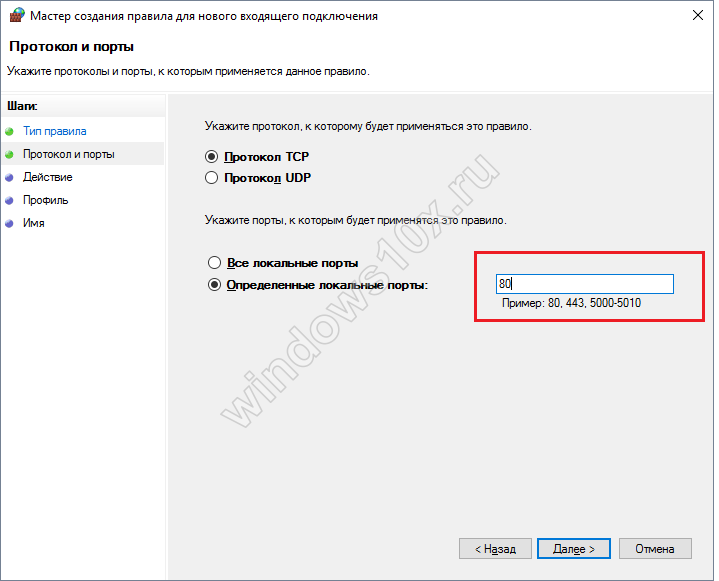

Через встроенный брандмауэр

Межсетевой экран появился еще на самых старых версиях операционных систем, но сейчас уже мало кто пользуется операционками старше семерки, так что на её примере и будем разбирать все действия.

Алгоритм работы следующий:

- В меню Пуск выберите Панель управления, Система и безопасности Брандмауэр Windows.

Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows.

Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows. - Нажмите кнопку «Дополнительные параметры».

- Выберите «Правила для входящих подключений».

- Выберите «Создать правило» в окне «Действия».

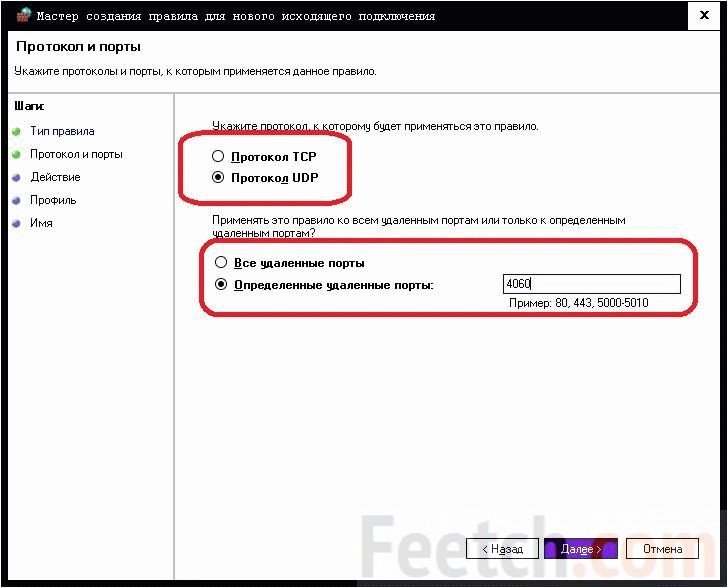

- Выберите «Тип правила» в разделе Порт. Щелкните Далее.

- На странице «Протокол и порты» выберите TCP. Выберите «Указанные локальные порты» и введите значение туда номер того, что нужно открыть. Щелкните Далее.

- На странице «Действие» выберите Разрешить соединение. Щелкните Далее.

- На странице «Профиль» выберите необходимые параметры для среды. Щелкните Далее.

- На странице «Имя» введите имя правила. Нажмите кнопку Готово.

- Перезагрузите компьютер.

Здесь же вы можете задать исключения на своем компьютере или ноутбуке для программ и для игр. В первом разделе «Тип правила» выбирайте «Программа» и указывайте путь до исполняемого файла. Выставляйте разрешения и на этом все. Это чуть более безопасный метод, чем открывать любой порт для всех желающих.

В первом разделе «Тип правила» выбирайте «Программа» и указывайте путь до исполняемого файла. Выставляйте разрешения и на этом все. Это чуть более безопасный метод, чем открывать любой порт для всех желающих.

Средством антивируса

Для встроенного варианта достаточно проделать все действия с фаерволом. Потом можете отключить сетевую защиту на антивирусе и опробовать установить подключение. Если же у вас стоит, кроме встроенного, еще один антивирус от стороннего производителя, то здесь все зависит от того, кто производитель.

Общий совет для всех: отключите полностью антивирус и попробуйте установить подключение. Можете удалить его для проверки своих подозрений. Если после удаления и отключения ничего не заработало, то проблема кроется в другом месте.

Здесь приведем пример настройки для Касперского, как антивируса, который часто используется на компьютерах в России. Его часто дают по скидке или бесплатно при подключении тарифов или при использовании некоторых программ, так что он распространен. Если у вас другой антивирус, то придется найти инструкцию конкретно для него или удалить его и перезагрузить компьютер.

Если у вас другой антивирус, то придется найти инструкцию конкретно для него или удалить его и перезагрузить компьютер.

- Щелкните два раза по значку антивируса, когда он развернется, то перейдите в «Настройки».

- Раздел «Дополнительно» — «Сеть».

- Посмотрите в раздел «Контролируемые порты», переключитесь на строчку «Контролировать только выбранные порты» и кликните по кнопке «Выбрать».

- Откроется окно со списком контролируемых портов. Чтобы создать порт для контроля, нажмите на кнопку «Добавить» и впишите его номер.

- Снимите галку внизу с контроля всех портов. После этого появится возможность проставлять галки у каждого элемента списка. Отметьте галочками те варианты, которые хотите оставить для проверки, а с остальных галки снимите.

Используя PowerShell

Открыть и закрыть порт проще всего с помощью консоли и специальных инструментов. PowerShell можно было использовать и в семерке, но основной его функционал раскрывается в десятке и серверных операционных системах. Правда, в этом случае, для простого пользователя способ будет не так понятен, как работа через интерфейс.

Правда, в этом случае, для простого пользователя способ будет не так понятен, как работа через интерфейс.

Здесь придется также создавать или отключать правила в фаерволле, но делать это с помощью команд. Так что, если вы до этого не работали много с командной строкой, то лучше проделайте все через интерфейс винды.

Откройте Пуск и наберите там PowerShell, потом откройте эту консоль нажатием по ней. После открытия наберите в строке команду:

New-NetFirewallRule -DisplayName «ALLOW TCP PORT ХХ(здесь задайте свое имя, чтобы не забыть)» -Direction inbound -Profile Any -Action Allow -LocalPort ХХ -Protocol TCP

Вместо ХХ, поставьте номер вашего порта, который хотите открыть.

Результат работы команды.Скопировать и подставить свое имя и номер порта можно быстро, но больше ни с чем экспериментировать в консоли не стоит.

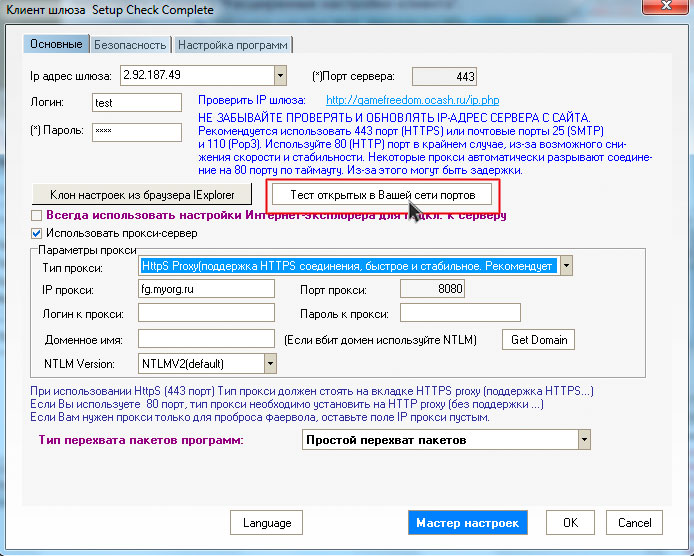

Внешним софтом

Программ для открытия портов и управлением соединениями довольно много, можете скачать любую, которая лучше всего подойдет под ваши цели. Например, с помощью программы UPnP Wizard. Для его использования щелкните на плюсик, в верхней строке задайте имя, адрес компьютера впишется сам, в разделе Ports, напишите порт, который нужно открыть. Пишите в обеих строках один и тот же, разное написание используется для проброски портов, но это не то, что вам сейчас нужно.

Например, с помощью программы UPnP Wizard. Для его использования щелкните на плюсик, в верхней строке задайте имя, адрес компьютера впишется сам, в разделе Ports, напишите порт, который нужно открыть. Пишите в обеих строках один и тот же, разное написание используется для проброски портов, но это не то, что вам сейчас нужно.

Проследите за тем, чтобы ваш антивирус не заблокировал установку и работу программы. Лучше её добавить в исключения, иначе её деятельность может показаться подозрительной антивирусу в любой момент.

Как настроить порты в Linux

Теперь поговорим про линукс. Есть разные встроенные средства для редактирования портов и сетевых настроек. Здесь приведем пример настройки с помощью iptables. Процесс будет одинаков для всех ОС:Ubuntu, Debian, Astra Linux и остальных видов. Отличаться будет команда для установки приложения, но с этим должны справиться даже начинающие владельцы этих операционных систем.

Для начала установите нужный пакет. Для этого наберите в терминале, в ОС на основе Debian или Ubuntu «sudo apt install iptables» для запуска установки, а в сборках, основанных на Fedora — «sudo yum install iptables». Не забудьте набрать пароль.

После установке введите в терминале sudo iptables –L для просмотра возможностей. Введите команду sudo iptables –F для удаления всех предустановленных правил. При добавлении дальнейших правил не стоит её использовать. Введите также команды «sudo iptables -A INPUT -i lo -j ACCEPT» и «sudo iptables -A OUTPUT -o lo -j ACCEPT» для разрешения приема и отправки данных. Команда «sudo iptables -A INPUT -m state —state ESTABLISHED,RELATED -j ACCEPT» запретит новые соединения и разрешит использовать уже установленные.

Предварительная настройка.Для открытия порта используйте команду «sudo iptables -A INPUT -p tcp —dport 22 -j ACCEPT». Остается здесь только менять номер порт или название протокола. Когда таких изменений накопится много, то действующие правила сможете посмотреть с помощью «sudo iptables -nvL».

Когда таких изменений накопится много, то действующие правила сможете посмотреть с помощью «sudo iptables -nvL».

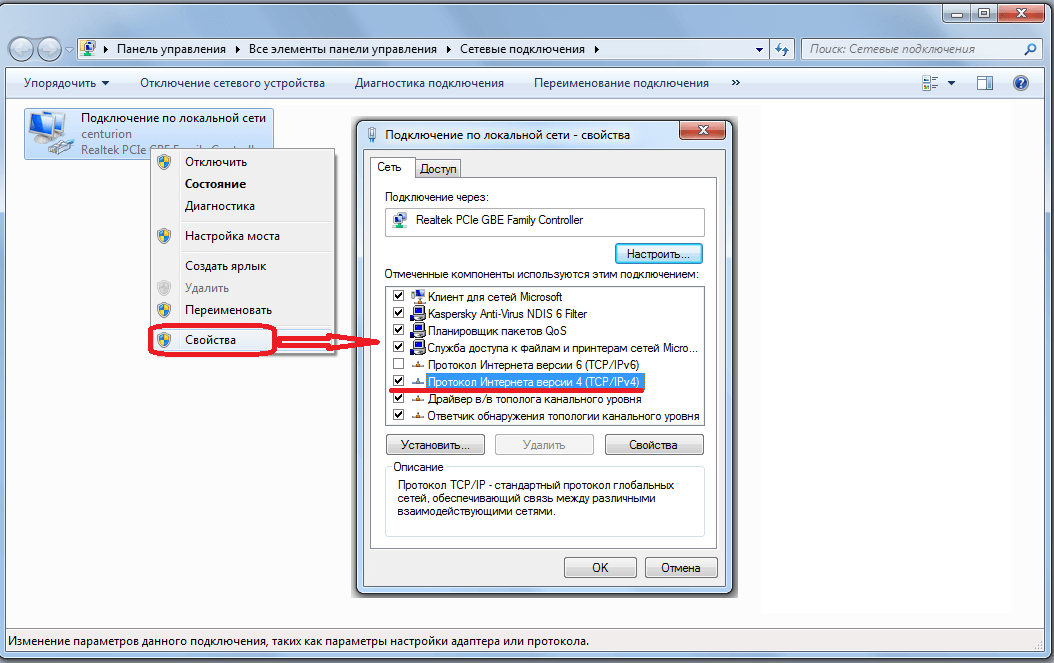

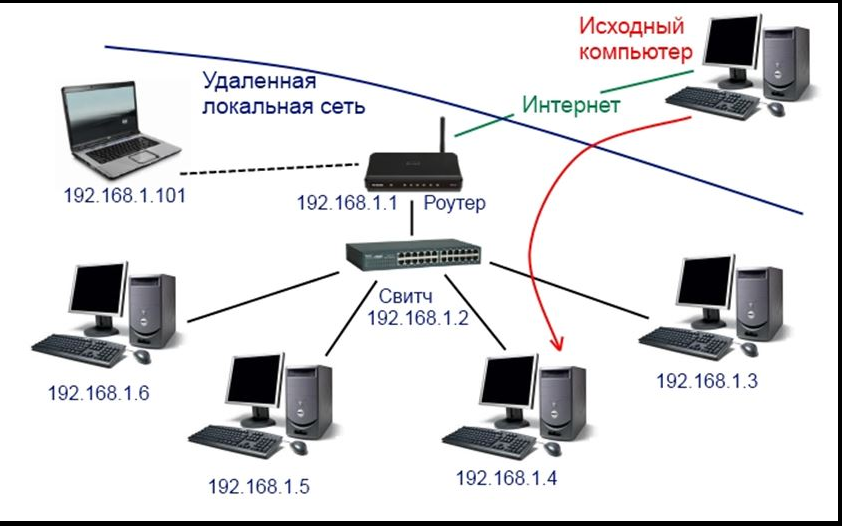

Разблокировка портов на роутере

Делается это через интерфейс настройки роутера. У каждой модели есть отличия, так что стоит поискать инструкцию для своей модели. Даже у одного производителя могут отличаться прошивки на разных устройствах, что уж говорить о разных производителях.

На новых TP-Link способ следующий:

- Зайдите в интерфейс, в левой колонке нажмите «Переадресация» – «Виртуальные серверы», потом кликните по «Добавить».

- Сверху введите номер порта или укажите их диапазон через тире, во второй строке введите адрес компьютера для которого открываете порт. Придется задать ему постоянный адрес, иначе это все не будет иметь смысла, выберите протокол TCP, UDP или ВСЕ. Измените состояние на «Включено».

На D-Link все выглядит почти также. Только после настроек в левой колонке выберите «Межсетевой экран», а потом «Виртуальные серверы». И нажмите на кнопку «Добавить». Данные здесь заполняете такие же, только диапазон задается не через тире, а в строках «Начальный и конечный порт».

Настройка на D-Link.Если есть какие-то сомнения в том, что вы делаете все правильно, то лучше найти подробную инструкцию для своей модели маршрутизатора.

Почему порты не открываются

Если после проведения каких-то действий у вас ничего не получается, то на это бывает несколько причин:

- Несколько уровней блокировки. Вы открыли порт на маршрутизаторе, а оказалось, что он еще блокируется антивирусом на самом компьютере и так далее.

- Неправильно указали что-то в правилах фаервола или маршрутизатора. Проверьте все данные, что у вас выставлено именно разрешение именно для нужных устройств.

- На маршрутизаторе поставили разрешение для IP – адреса компьютера, но сам адрес не зафиксировали и при следующем включении ему был выдан другой.

- Проверьте через команду на компьютере, кто использует порт. Возможно, на нем уже сидит какой-то другой процесс, поэтому его и не видно. Отключите процесс и попробуйте получить доступ снова.

- Если у вас подключение у провайдера осуществляется через динамический адрес, то открытие портов со своей стороны вряд ли поможет, тут нужно статическое подключение или вообще другой способ.

- Свяжитесь с провайдером. Есть шанс, что какие-то порты заблокированы на их серверах просто ради безопасности, поэтому до вас ничего и не доходит.

Как видите, открыть порт на любом оборудовании просто. Основная проблема заключается в том, что разные системы защиты дублируют друг друга, так что процедуры придется проходить и на роутере, и на антивирусе, и на встроенном файрволе.

Всегда думайте о том, для чего вы открываете порты, возможно, лучше будет дать полный доступ без ограничений для одной программы, чем полностью открывать порт во внешнюю сеть.

Порт 443: что это такое и зачем его использовать

Содержание

- Что такое порт 443?

- Как работает HTTPS?

- Что защищает порт HTTPS 443?

- Зачем нам порт 443?

- Как открыть порт 443?

- Процесс установления связи TLS/SSL

Что такое порт 443?

Порт 443 — это виртуальная точка , через которую отправляются и принимаются передачи данных. Эта конечная точка связи используется протоколами транспортного уровня, такими как протокол управления передачей (TCP), для перенаправления различных типов веб-трафика к месту назначения.

Всякий раз, когда вы просматриваете Интернет, ваш компьютер подключается к серверу, на котором размещается информация, и получает ее для вас. Чтобы установить это соединение, должен быть порт, через который может проходить трафик.

Все сетевые порты пронумерованы. Например, порт 80 обрабатывает весь незашифрованный веб-трафик, а информация, проходящая через порт 443, зашифрована и, следовательно, защищена во время передачи. Порты также связаны с сетевыми протоколами HTTP или HTTPS. Но чем они отличаются и что делает HTTPS более популярным среди владельцев веб-сайтов?

Порты также связаны с сетевыми протоколами HTTP или HTTPS. Но чем они отличаются и что делает HTTPS более популярным среди владельцев веб-сайтов?

Как работает HTTPS?

Безопасный протокол передачи гипертекста (HTTPS) использует сертификат безопасности транспортного уровня (TLS) (более поздняя версия сертификата SSL, хотя эти термины взаимозаменяемы) для защиты связи между клиентом и сервером. TLS делает это, шифруя канал связи между браузером и веб-сервером. Если посещаемый вами веб-сайт защищен шифрованием TLS, это будет представлено в строке URL как HTTPS, где «S» означает «безопасный» и символ замка в начале адреса.

Когда браузер отправляет запрос на веб-сайт, вся информация, передаваемая по протоколу HTTPS, например данные для входа, остается зашифрованной. Если хакер попытается прочитать эту информацию, он не сможет разобраться в ней, потому что увидит только зашифрованный, нечитаемый текст. Это связано с тем, что данные проходят через алгоритм шифрования, который генерирует зашифрованный текст, который не может быть прочитан посторонним без ключа дешифрования.

Это шифрование также предотвращает подслушивание вашего интернет-провайдера (ISP) и других третьих лиц или перехват связи между вашим браузером и сервером веб-сайта.

Для установки безопасного соединения HTTPS использует порт 443, который является портом по умолчанию для трафика HTTPS. Фактически, большинство защищенных сайтов используют порт 443 для передачи данных. Но что именно делает порт HTTPS 443?

Связанные статьи

Что защищает порт HTTPS 443?

HTTPS через порт 443 используется для передачи защищенного трафика, создавая тем самым безопасный канал связи между браузером клиента и сервером, к которому он хочет подключиться.

Этот канал защищает конфиденциальные данные, которые вы предоставляете при оплате товаров или услуг в Интернете, такие как ваши учетные данные для входа, информация о кредитной карте или номер банковского счета. Вот почему соединение HTTPS через порт 443 обычно используется онлайн-компаниями и финансовыми службами, которые стремятся защитить пользователей от утечки данных и защитить их конфиденциальную информацию.

Зачем нужен порт 443?

Нам нужен порт HTTPS 443, потому что он обеспечивает безопасное соединение HTTPS и передачу зашифрованных данных. Когда данные передаются через обычный порт, например порт 80, они отображаются в виде простого незашифрованного текста. Это рискованно, потому что шпионы и хакеры могут увидеть и перехватить данные о трафике.

С расширением электронной коммерции защита данных стала приоритетом. Любой владелец веб-сайта, который хочет, чтобы его клиенты пользовались его услугами безопасно и чтобы им доверяли, будет использовать зашифрованное соединение для передачи данных между браузерами своих клиентов и веб-серверами, на которых размещены их веб-сайты. Именно здесь порт HTTPS 443 становится незаменимым. Итак, давайте посмотрим, как вы можете включить его на своем компьютере.

Как открыть порт 443?

Вот как открыть порт 443 в Windows и Mac.

Чтобы включить порт 443 в Windows, вам необходимо добавить его в брандмауэр Windows. Для беспрепятственного процесса выполните следующие действия:

Для беспрепятственного процесса выполните следующие действия:

- Откройте панель управления брандмауэром, выбрав «Пуск» > «Выполнить», затем введите:

- На левой панели выберите «Дополнительные параметры» и нажмите в разделе «Правила для входящих подключений» в верхнем левом углу.

- Затем нажмите «Новое правило» на правой боковой панели в столбце «Действия».

- Откроется новое окно. Выберите «TCP» > «Определенные локальные порты» и введите «443» рядом с ним.

- В окне «Действие» выберите «Разрешить подключение» и нажмите «Далее».

- В окне «Профиль» выберите «Домен» > «Частный» и нажмите «Далее».

- В окне «Имя» введите «Образцы WCF-WF 4.0» и нажмите «Готово».

firewall.cpl

Ниже показано, как включить порт 443 в Mac OS. Но прежде чем начать, убедитесь, что ваш брандмауэр отключен (он должен быть отключен по умолчанию), затем выполните следующие действия:

- Откройте приложение «Терминал».

- В командной строке введите следующую команду, чтобы остановить брандмауэр заполнителя пакетов (pf), если он активен:

- Откройте файл конфигурации для «pf» с помощью текстового редактора «nano»:

- В текстовом редакторе добавьте собственные правила в нижней части файл.

- Чтобы открыть порт 443, введите следующую команду в нижней части файла под существующей конфигурацией:

- Нажмите «Ctrl-x», чтобы выйти из «nano, » и нажмите «Y» и «Enter», чтобы подтвердить, что вы хотите сохранить файл с тем же именем.

- Перезагрузите настройки брандмауэра:

- Наконец, перезапустите брандмауэр:

sudo pfctl -d

sudo nano /etc/pf.conf

передать inet proto tcp с любого на любой порт 443 без состояния

sudo pfctl -f /etc/pf.conf

sudo pfctl -E

TLS/SSL

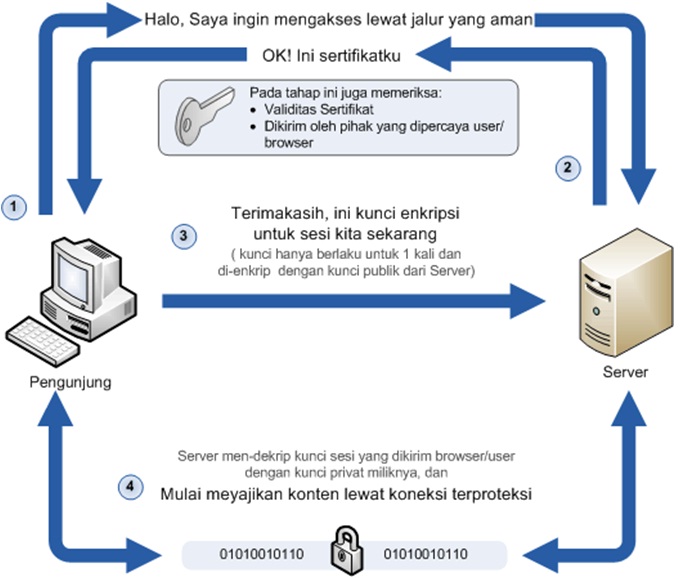

0 Процесс рукопожатия TLS/SSL0 SSL-рукопожатие процесс — это форма связи между браузером клиента и сервером, где они решают, какая версия протокола будет использоваться для дальнейшего взаимодействия. Как на практике работает рукопожатие TLS?

Как на практике работает рукопожатие TLS?- Браузер отправляет приветственное сообщение веб-серверу, с которым он хочет связаться. Он включает версию SSL/TLS (алгоритмы шифрования), которую может поддерживать браузер.

- Сервер отвечает приветственным сообщением со своим SSL-сертификатом и открытым ключом. Браузер и сервер используют асимметричную криптографию для обмена безопасными сообщениями. Это означает, что браузеру нужен открытый ключ сервера для шифрования сообщений, а серверу нужны два ключа — закрытый и открытый — для их расшифровки. Никакая третья сторона не может расшифровать эти сообщения.

- Затем браузер использует открытый ключ сервера для создания предварительного мастер-секрета и отправляет его на сервер. Это будет использоваться для создания ключей сеанса и повышения уровня связи до симметричного шифрования. Обе стороны теперь будут использовать только закрытые ключи. Симметричная криптография сделает их общение намного быстрее и будет использовать меньше ресурсов.

- Сервер расшифровывает предварительный мастер, использует его для создания симметричного ключа и обменивается им с браузером. Благодаря симметричному шифрованию они теперь могут обмениваться зашифрованными сообщениями. Трафик сайта защищен.

Хотите читать больше, как это?

Получайте последние новости и советы от NordVPN.

Мы не будем спамить, и вы всегда сможете отписаться.

Что такое порт 443? HTTPS порт 443 Техническое руководство для пользователя

Порт 443 используется для защиты обмена данными между клиентом и сервером.

Вы пришли сюда в поисках ответов на свои вопросы о Порт 443 ?

Вы обратились по адресу.

В этой статье основное внимание будет уделено HTTPS-порту 443, тому, как он работает, что он защищает и зачем он нам нужен.

Перед этим давайте немного поговорим о порте и о том, как он работает.

Что такое порт?

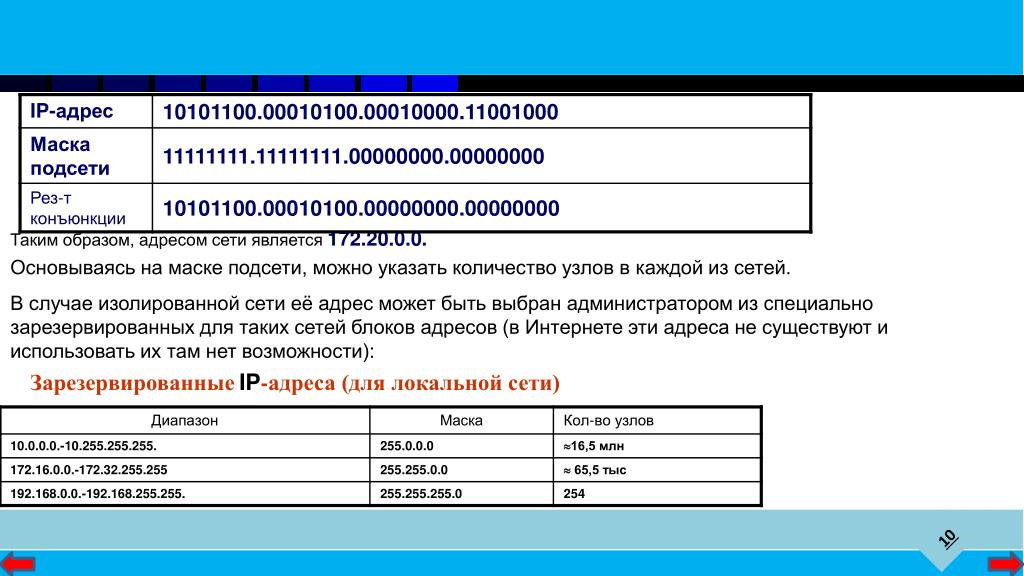

Существуют разные типы сетевых портов, которые нумеруются по-разному, например, порт 22, порт 80, порт 443, порт 465 и т. д. С помощью этих портов компьютер направляет трафик в нужные места.

д. С помощью этих портов компьютер направляет трафик в нужные места.

Возможно, вы знаете, что ваша система будет обращаться к хост-серверу при посещении веб-сайта.

Процесс ищет соединение через порт HTTP или HTTPS, в зависимости от того, какой из них связан с веб-трафиком.

После подключения к порту сервер отправляет обратно информацию о веб-сайте, которую ваша система получит на тот же порт.

Порты видят, что сетевые подключения делаются в нужное место. Кроме того, они гарантируют, что трафик не испортится.

Что такое порт 443?

Вы должны были посетить веб-сайт с протоколом HTTPS и серым замком в адресной строке браузера. Это означает, что веб-сайт подключается к серверу через порт 443. На веб-сайте включен сертификат SSL, и он защищен. Обычный веб-сайт без SSL обслуживается через порт 80. Порт 443 указывает на то, что сайт достаточно защищен для проведения онлайн-транзакций, не беспокоясь о киберкраже. Веб-сайт, подключающийся к серверу через порт 443.

Теперь вы можете понять, что порт 443 — это порт для просмотра веб-страниц, используемый для защиты связи через веб-браузер или служб HTTPS.

Более 95% защищенных веб-сайтов используют HTTPS через порт 443 для безопасной передачи данных.

Обеспечивает шифрование и транспортировку через защищенные порты. Таким образом, данные, которые вы передаете по таким соединениям, обладают высокой устойчивостью к прослушиванию и прерыванию со стороны третьих лиц.

Более того, подлинность сервера, к которому вы подключаетесь удаленно, может быть достоверно подтверждена.

Как только соединение будет установлено, веб-браузеры будут отображать знаки, такие как замок, неповрежденный ключ и т. д., в области состояния вашего окна, информируя вас о защищенных соединениях.

Почему выбран порт 443?

В настоящее время кибер-воры пытаются украсть информацию, которая перемещается между сервером и клиентом. Если на веб-сайте отсутствует сертификат SSL, это означает, что сайт работает по HTTP, а не по HTTPS, и информация, которая проходит между двумя концами, останется в виде обычного текста. Порт 443 гарантирует, что веб-сайт работает на защищенной версии HTTPS. Однако, если порт 443 недоступен, сайт будет загружаться по защищенному соединению через порт 80. Таким образом, кибер-воры не смогут перехватить текущую связь.

Порт 443 гарантирует, что веб-сайт работает на защищенной версии HTTPS. Однако, если порт 443 недоступен, сайт будет загружаться по защищенному соединению через порт 80. Таким образом, кибер-воры не смогут перехватить текущую связь.

Как включить порт 443?

Чтобы включить порт 443, необходимо добавить его в брандмауэр Windows.

Шаг № 1: Перейдите в панель управления брандмауэром, выбрав «Пуск» >> «Выполнить» и введите «firewall.cpl».

Шаг 2: С левой стороны нажмите «Дополнительные настройки», затем нажмите «Правила для входящих подключений», отображаемые слева.

Шаг 3: Теперь нажмите «Новое правило» на правой панели под заголовком «Действие», как показано на изображении выше.

Шаг 4: Появится новое окно, в котором выберите «Порт» и нажмите кнопку «Далее».

Шаг 5: Теперь выберите «TCP» и «Определенные локальные порты», где вам нужно написать 443 в данном поле.

Шаг 6: На следующем экране «Разрешить подключение» и нажмите кнопку «Далее».

Шаг 7: Теперь выберите параметры «Домен» и «Частный» и нажмите кнопку «Далее».

Шаг 8: Здесь, в следующем окне, введите имя «Образцы WCF-WF 4.0» и нажмите кнопку «Готово».

Чтобы продолжить работу с правилами для исходящих подключений, выполните шаги 2–8.

Что защищает HTTPS-порт 443 и зачем он нам нужен?

HTTPS обеспечивает безопасность данных или конфиденциальной информации, которыми обмениваются ваш браузер и сервер. Это гарантирует, что ваш интернет-провайдер (или кто-либо еще в сети) не сможет читать или вмешиваться в разговор, шифруя обмены и предоставляя конфиденциальность.

Сертификат SSL имеет значок замка, который появится в адресной строке при его установке. Это свидетельствует о том, что ваш сайт безопасен.

Но не заблуждайтесь об этой функции надежной блокировки. Он, конечно, шифрует канал связи, но не гарантирует, что злоумышленник не сможет контролировать веб-сайт, к которому вы подключаетесь.

Он, конечно, шифрует канал связи, но не гарантирует, что злоумышленник не сможет контролировать веб-сайт, к которому вы подключаетесь.

Более того, если на вашем сайте есть уязвимые места, хакеры воспользуются ими и скомпрометируют ваши данные. Установки сертификата SSL/TLS недостаточно, чтобы гарантировать, что ваш сайт никогда не будет атакован.

Обратите внимание, что хотя HTTPS будет шифровать данные прикладного уровня и защищать их, дополнительная информация, добавленная к сетевому или транспортному уровню, может быть раскрыта.

Когда ваш браузер устанавливает соединение HTTPS, TCP-запрос отправляется через порт 443 для установления соединения. При этом данные, передаваемые между клиентом и сервером, шифруются. Но он не может защитить пользователей от атак с использованием отпечатков пальцев.

Типы информации, к которой может получить доступ злоумышленник, включают:

- IP-адрес и местоположение пользователя

- Размер данных

- Связанный веб-сайт

- Количество подключений

Теперь о важности HTTPS-порта 443. Если вы используете веб-сайт, который требует безопасности, например, для банковских операций, покупок и т. д., вы будете обмениваться платежной информацией на своем сайте.

Если вы используете веб-сайт, который требует безопасности, например, для банковских операций, покупок и т. д., вы будете обмениваться платежной информацией на своем сайте.

Шифрование имеет решающее значение для защиты конфиденциальной информации. При обычном HTTP вся информация, которой вы обмениваетесь между вашим компьютером и веб-сайтом, будет доступна для чтения любому, поскольку она будет доступна в виде обычного текста.

Более того, ваши клиенты не захотят иметь дело с вашим бизнесом, если вы не уделяете большое внимание онлайн-безопасности и не демонстрируете подлинность. Сайт HTTPS может завоевать доверие вашего клиента.

Существуют и другие преимущества, связанные с сайтом HTTPS, в том числе более высокий рейтинг в поисковых системах, обновленные уровни браузера и увеличение числа конверсий.

Как работает HTTPS?

HTTPS использует протокол шифрования, называемый Transport Layer Security (TLS) или Secure Sockets Layer (SSL), для шифрования связи.

Этот протокол обеспечивает безопасность связи с использованием инфраструктуры асимметричного открытого ключа. Эта система безопасности реализует два разных ключа для шифрования связи между двумя сторонами, известные как закрытый ключ и открытый ключ.

Владелец сети имеет контроль над закрытым ключом, и он находится на веб-сервере. Его функция заключается в расшифровке информации, которую шифрует открытый ключ.

Открытый ключ доступен всем, кто хочет безопасно взаимодействовать с сервером. Когда открытый ключ шифрует информацию, только владелец сети может расшифровать ее с помощью закрытого ключа.

Всякий раз, когда вы просматриваете сайт HTTPS и ваш браузер подключается к серверу, сервер отвечает своим сертификатом. Этот процесс называется рукопожатием SSL.

Цели:

- Убедиться, что клиент подключается к нужному серверу.

- Обе стороны должны иметь согласие на набор шифров. Он включает в себя, какой алгоритм шифрования будет использоваться при обмене данными.

- Обе стороны должны иметь согласие на любые необходимые ключи для этого алгоритма

Источник: Medium.com

Основной целью SSL-квитирования является обеспечение целостности данных и конфиденциальности информации, передаваемой между клиентом и сервером. Процесс рукопожатия SSL включает в себя несколько шагов, которые происходят между клиентом и сервером, и весь процесс выполняется в фоновом режиме. Точные шаги зависят от алгоритма обмена ключами и поддерживаемых наборов шифров.

Client Hello : Клиент запускает процесс с сообщением «Hello» на сервер. Он включает в себя наборы шифров и версию TLS/SSL, поток случайных байтов (случайный клиент).

Сервер Hello : Сервер отправляет обратно сообщение «Hello» с сертификатом SSL, выбранными шифровальными костюмами из установленного клиентом списка и строкой случайных байтов (случайный выбор сервера).

Аутентификация : Затем клиент проверяет подлинность сервера с помощью предоставленного SSL-сертификата. Его необходимо сверить со списком открытых ключей доступных центров сертификации.

Его необходимо сверить со списком открытых ключей доступных центров сертификации.

Premaster Secret : после подтверждения подлинности сервера и сертификата SSL клиент отправляет зашифрованную строку случайных байтов, используя открытый ключ сервера. Открытый ключ доступен с сертификатом SSL. Эту строку случайных байтов можно расшифровать с помощью закрытого ключа сервера. Этот процесс отправки зашифрованной строки случайных байтов называется Premaster Secret.

Расшифровка Premaster Secret : Сервер получает зашифрованную строку случайных байтов и расшифровывает ее своим закрытым ключом.

Генерация сеансового ключа : Теперь и клиент, и сервер создают сеансовые ключи, используя случайный клиент, случайный выбор сервера, набор шифров и предварительный секрет.

Клиент завершил сообщение : Клиент отправляет зашифрованное сообщение Finished с сеансовым ключом.

Serve Finished Message: сервер, получив сообщение от клиента, отправляет собственное зашифрованное готовое сообщение с сеансовым ключом.

Защищенное соединение установлено : Таким образом завершается процесс квитирования SSL, и дальнейший обмен зашифрованными сообщениями будет осуществляться с использованием сеансовых ключей.

Несколько моментов для рассмотрения : В процессе установления связи SSL следует отметить, что сертификат SSL должен быть активным и не просроченным. SSL-сертификат должен быть выпущен известным центром сертификации. Пользователь не должен столкнуться с каким-либо предупреждением SSL из-за неправильной установки сертификата. Ошибка установки включает отсутствие корневых или промежуточных сертификатов или срок действия корневых и промежуточных сертификатов.

HTTPS Everywhere : вы можете включить надстройку HTTPS Everywhere от Electronic Frontier Foundation (EFF), которая доступна для Chrome, Safari и Firefox. В противном случае вы можете перейти в раздел «Расширения» в браузере Chrome и добавить его в браузер Chrome.

Купите Wildcard SSL-сертификат и получите скидку до 57%

Подведение итогов

Теперь, когда вы поняли, что такое порт HTTPS 443 , планируете ли вы перевести свой сайт на HTTPS? Таким образом, вы получите повышенную безопасность и все другие преимущества, упомянутые в статье, включая доверие клиентов.

Например, служба файлового сервера находится на порту 445, HTTPS — 443, HTTP — 80, А RPC — 135. Пользовательское приложение также будет иметь определенные номера портов.

Например, служба файлового сервера находится на порту 445, HTTPS — 443, HTTP — 80, А RPC — 135. Пользовательское приложение также будет иметь определенные номера портов.

Наличие большого количества TIME_WAIT подключений указывает на то, что процесс создает много TCP-подключений и в конечном итоге может привести к нехватке портов.

Наличие большого количества TIME_WAIT подключений указывает на то, что процесс создает много TCP-подключений и в конечном итоге может привести к нехватке портов. etl

etl

Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending

Name.Split(',')[-1].Trim(' '))).Name}}, Group | Sort Count -Descending

exe, store.exe ,sqlsvr.exe.

exe, store.exe ,sqlsvr.exe.

Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows.

Если на панели управления не включено представление по категориям, сразу выберите Брандмауэр Windows.