Прячем SSH/HTTPS/OpenVPN/Telegram за единым портом 443 / Habr

SSH/HTTPS/OpenVPN/Telegram и всё на одном порту?! Что?!

— Да!

- Хотите скрыть наличее у вас некоторых сервисов?

- В публичной wi-fi сети блокируется всё кроме 443 (https) порта?

- Настроили Telegram Proxy/OpenVPN и не хотите его «светить» ?

- SSH подключение к своему серверу из стран с цензурой?

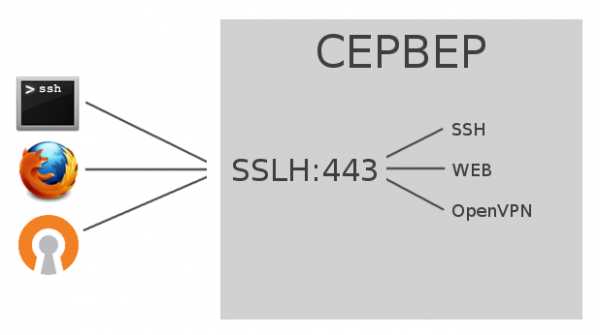

На все эти вопросы ответ один — Мультиплексирование SSL/TLS соединений, или SSLH.

В посте мы рассмотрим как в 1 команду спрятать кучу сервисов за 1 портом.

Почему?

С недавним выходом Telegram Proxy который почти полностью выглядит как SSL трафик появился интересный вопрос в комментариях к посту:

Newton:

У меня довольно нубский вопрос — а завести это вместе с sslh не реально?После беглой проверки возможностей приложения sslh мне показалось, что «завести» не удастся, но меня очень заинтересовало это приложение, и, как оказалось,

Как?

Приложение SSLH — мултиплексор, другими словами, оно анализируя трафик (фактически выполняя работу mini-DPI) и в зависимости от типа трафика, направляет его в локальный порт 8443/999/991 или любой другой…

Что позволяет нам впервые использовать технологию DPI во благо.

Задача

Для примера использования SSLH поставим задачу:

На сервере установлены следующие приложения — Telegram Proxy, Apache, SSH и все эти сервисы мы хотим пускать в мир через 443 порт.

Сервер в нашем примере — Ubuntu 16.04.4 LTS, Apache2 + LetsEncrypt,SSH,Telegram Proxy в Docker.

На данный момент, на нем работает, как и положено, Apache.

Установка & Настройка

Установим SSLH:

sudo apt-get install --no-install-recommends sslhПри установке будет задан вопрос о режиме использования, их два:

- стабильный но более ресурсозатратный

- быстрый, но с потерей соединений при падении процесса

Я за второй вариант, вы, конечно же, можете выбрать другой.

Проверим, работает ли наше чудо следующей командой:

sudo sslh-select -f --listen IP:8443 --tls 127.0.0.1:443 --ssh 127.0.0.1:22 --anyprot 127.0.0.1:9443

IP — внешний IP сервера

8443 — порт на котором будет запущен наш мултиплексор

443 — там где живет Apache

Обратите внимание на опцию anyprot — именно там будет жить наш Telegram Proxy, другими словами, если трафик не подошел ни под какой тип — отправить туда.

Внимание! Если в вашей конфигурации отсутствует Telegram или SSH — уберите лишние ключи запуска.

Проверим?

Откройте браузер по адресу вашего сервера с портом 8443 — вы должны увидеть ответ от Apache, далее попробуйте подключить по SSH или через Telegram Proxy.

Перенос Apache на другой порт

Для переноса Apache со стандартного порта (443) на другой, например на 7443, посетите следующие файлы:

sudo nano /etc/apache2/ports.conf sudo nano /etc/apache2/sites-enabled/000-default-le-ssl.conf

В примере Apache+SSL/HTTPS был установлен с использованием LetsEncrypt при другом сертификате конфигурационные файлы могут быть по другим путям.

Автозапуск

Настало время настроить автозапуск.

Отредактируем файл:

sudo nano /etc/default/sslh

В поле DAEMON_OPTS= добавьте атрибуты при запуске команды sslh-select, установите RUN в =yes.

Запустим:

sudo systemctl start sslh

Убедимся, что всё хорошо:

sudo systemctl status sslh

Что в итоге?

После прохождения данного туториала у вас должен был появится сервер, у которого через единый порт доступны сразу несколько служб (какие — на ваш выбор).

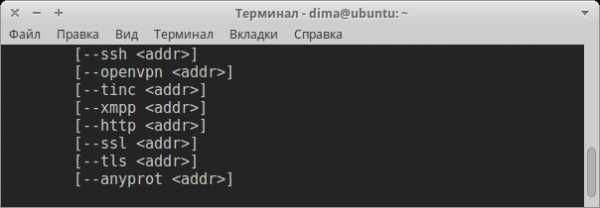

А как дела с OpenVPN? какие протоколы еще умеет приложение?

На момент написания поста, sslh умеет определять и мультиплексировать следующие протоколы:

[--ssh <addr>]

[--openvpn <addr>]

[--tinc <addr>]

[--xmpp <addr>]

[--http <addr>]

[--ssl <addr>]

[--tls <addr>]

[--anyprot <addr>]

Перед использованием, лучше убедиться, какие протоколы поддерживает ваша версия, (вдруг она новее) используя:

sslh-select -hСсылки

Разработка SSLH происходит на github, вот в этом репозитории: github.com/yrutschle/sslh

Docker

Собрать рабочий вариант sslh в докере вместе со всеми другими службами у меня не получилось, на мой взгляд будет интересен docker-compose файл который сможет поднять на 443 порту:

- Apache + LetsEncrypt

- Telegram Proxy

- OpenVPN (опционально)

- Использовать локальный SSH

Если у кого то это получится — пишите в комментариях — добавим в статью, на мой взгляд, это будет полезно.

Вам также может быть интересно

habr.com

различные службы через 443 порт / Сеть / stD

SSLH — это утилита, которая устанавливается на удаленный сервер и принимает соединения от различных служб на один порт.

Работает это так: у вас есть удаленный сервер, на котором крутится OpenVPN, SSH, прокси для Telegram и ваш сайт. Устанавливаем на этот сервер sslh, указываем в конфиге 443-й порт для приема входящих соединений и прописываем нужные службы. На всех клиентах так же указываем 443-й порт. То есть, например, для клиента OpenVPN вместо 1194 порта пишем 443, а по SSH коннектимся так — ssh -p 443 user@blablabla.

Теперь sslh будет анализировать входящие пакеты от клиента и переадресовывать их соответствующей службе.

В итоге весь Ваш трафик выглядит как HTTPS.

Устанавливаем sslh:

sudo apt install --no-install-recommends sslh Если дать команду без доп. аргументов, то потянется куча ненужных пакетов.

В процессе будет задан вопрос…

Отвечаем — «самостоятельно».

После установки смотрим поддерживаемые службы:

sslh-select -hВ выводе будут такие строки…

Запустим sslh в тестовом режиме:

sudo sslh-select -f --listen 0.0.0.0:8443 --tls 127.0.0.1:443 --ssh 127.0.0.1:22 --openvpn 127.0.0.1:1194 --anyprot 127.0.0.1:9443–listen 0.0.0.0:8443 — адрес и порт (потом поменяем его на 443), который слушает sslh.

–tls 127.0.0.1:443 — ваш сайт.

–ssh 127.0.0.1:22 — ssh-сервер.

–openvpn 127.0.0.1:1194 — openvpn-сервер.

–anyprot 127.0.0.1:9443 — на этот порт можно повесить любую службу, например proxy-telegram. Входящий пакет сначала проверяется на соответствие указанным службам, и если нет, то отправляется на –anyprot. Если не указывать –anyprot, неизвестный пакет будет просто дропаться.

Пробуем подключиться по ssh:

ssh -p 8443 [email protected]Если всё работает, то переходим к конфигу.

sudo nano /etc/default/sslhRUN=no изменяем на RUN=yes.DAEMON_OPTS="--listen 0.0.0.0:443 --tls 127.0.0.1:445 --ssh 127.0.0.1:22 --openvpn 127.0.0.1:1194 --anyprot 127.0.0.1:9443 --pidfile /var/run/sslh/sslh.pid"Если каких-то служб нет, то их указывать не нужно. Если есть сайт, тогда в конфигах web-сервера нужно поменять 443-й порт на 445-й (80-й трогать не нужно).

Apache — /etc/apache2/ports.conf и /etc/apache2/sites-available/*.conf

Nginx — /etc/nginx/nginx.conf и/или /etc/nginx/sites-available/*

Сохраняем конфиг и запускаем sslh:

sudo systemctl start sslhПроверяем работу:

sudo systemctl status sslhПробуем подключиться:

ssh -p 443 [email protected]Пожалуй добавить больше нечего. Подробности на страничке разработчика github.com/yrutschle/sslh

Стоит обратить внимание на то, что DPI может распознавать нехарактерные паттерны пакетов, которые будут расцениваться как нечто подозрительное. После чего система перейдет к активному анализу соединения на предмет наличия в нем сигнатур отличных от HTTPS, а далее последует наказание.

Анонимизация в интернете — дело сложное, и требует глубокого понимания работы сетей. Так что хорошенько подумайте, прежде чем переходить на «тёмную сторону»

istarik.ru

Как убить процесс, который занимает порт 443 (и не даёт запустить Denwer)?

Я уже писал о том, что можно предпринять, если не запускается Denwer. В том посте я осветил “перманентные” решения. Но что делать, если они не помогают, а работающий Denwer нужен уже сейчас?

Скажу сразу, что приведённый ниже способ сработает, только если проблема кроется в использовании порта 443 другой программой. Если 443 уже занят, Apache не сможет начать работу, а без него Денвер бесполезен. Но выход есть.

Способ решения проблемы очень прост и радикален: убить процесс, который занимает нужный порт.

Для этого, его нужно сначала найти. В этом нам поможет следующая команда командной строки (command promt)

Она выдаст список активных сетевых подключений с указанием используемых портов, а также ID процесса, который их занимает.

Ключ -a указывает, что нас интересуют все активные подключения, -o — что для каждого из них нужно отобразить PID (идентификатор процесса)

Если подключений слишком много и вам трудно найти в них висящее на 443 порту, то можно немного модернизировать команду:

netstat -a -o | findstr :443

netstat -a -o | findstr :443 |

В этом случае на экране должны появиться только строчки, содержащие строку “:443”. Если же на экране ничего не появится, значит, не повезло. И причина не работы Денвера кроется в чём-то другом. Если же строка с портом появилась, то запомните PID процесса.

Нажните CTRL+C, чтобы выйти из режима отображения подключений.

Следующая команда должна убить процесс с указанным PID:

Если она не поможет, можно попробовать убить этот же процесс форсировано (-F):

Убедиться, что никто больше не занимает порт

P.S.: Для успешного убийства процесса может потребоваться запустить командную строку от имени администратора.

Приятного использования Denwer 😉

Полезная статья? Их будет больше, если вы поддержите меня!

lexpenz.com

За что отвечает порт 445?

В Windows Server Message Block (SMB) запускается прямо TCP/IP, без NetBIOS (через NetBIOS запускалось раньше до Windows 2000). <br>Этот прямой TCP/IP SMB запускается именно через порт 445. <br>Кстати, это один из самых “атакуемых” портов. <br> <br>Чтобы своими глазами убедиться – идите в DOS, впечатайте netstat -an <br> <br>Вы увидите, какие порты у вас слушают. <br>Если только 445, то это значит, что NetBT выключен. <br>Если порты 137, 138, 139 тоже слушают, NetBT включён. <br>Типа: <br>Active Connections <br> <br>Proto Local Address Foreign Address State <br>TCP 0.0.0.0:445 0.0.0.0:0 LISTENING <br>TCP 192.168.1.50:139 0.0.0.0:0 LISTENING <br>UDP 0.0.0.0:445 *:* <br>UDP 192.168.1.50:137 *:* <br>UDP 192.168.1.50:138 *:*

А что ? У тебя его постоянно атакуют ???и ещё, вроде 335… <br> <br>Поставь файрвол и закрой этот порт нафиг… <br><br>

Поставь каспера – он возьмет под контроль все порты, я поставил и уже полгода не гружусь даже за трояны и вирусы

Списки портов <a rel=”nofollow” href=”http://download.securitylab.ru/_tools/port-numbers.txt” target=”_blank” >СМОТРИ ЗДЕСЬ</a>, но его ещё могут использовать другие программы. У тебя Фаерволл установлен?

С точки зрения безопасности TCP и UDP порты Вашей системы поделены на несколько групп в соответствии с вероятностью их взлома. Попытка доступа к портам, отведенным для таких уязвимых служб как DCOM или RPC, сигнализирует об атаке с большей вероятностью, чем попытка доступа к обычным портам. Уязвимые порты делятся на две группы: Системные и Троянские. <br> <br>Системные порты являются уязвимыми, так как часто открыты для использования системными службами. <br> <br>Троянские порты – это порты, используемые известными “Троянскими конями”. <br> <br>Компания Agnitum рекомендует уделять особое внимание следующим портам: <br> <br>Системные: <br> <br> 1. TCP + UDP: 0, 25, 135, 137, 139, 389, 445, 1024-1050 <br> 2. TCP: 21-23, 79, 80, 110, 113, 119, 143, 443, 1002, 1720, 5000, 8080 <br> 3. UDP: 1900 <br> <br>Троянские: <br> <br> 1. TCP + UDP: 31337, 31338 <br> 2. TCP: 21, 23, 25, 80, 113, 137, 139, 555, 666, 1001, 1025, 1026, 1028, 1243, 2000, 5000, 6667, 6670, 6711, 6776, 6969, 7000, 8080, 12345, 12346, 21554, 22222, 27374, 29559 <br><br>Agnitum Outpost Firewall позволяет задать список портов, на которые он будет обращать больше внимания во время слежения за сетевым трафиком. Для управления списком уязвимых портов на вкладке Дополнительно настроек модуля Детектор атак нажмите Указать в разделе Уязвимые порты.

порт 445 это херня через которую вирус WANNA CRY в компы лезет

touch.otvet.mail.ru