Угон автомобиля методом удочки или длинной руки

A+ A A-

Одним из самых популярных методов угона с 2016 года является метод угона через ретранслятор. В народе называют методом удочки или длинной руки. В чем же суть этого метода?

Как происходит угон при помощи ретранслятора

Это – устройство, которое соединяет несколько радиопередатчиков удаленных друг от друга на определенное расстояние. Одним из таких устройств является ретранслятор «Удочка», а народ его называет «Длинная рука». Этот прибор прошел тестирование на таких марках автомобилей: Mazda, Nissan, Infinyti, Lexus, Porsche, Toyota, BMW, Mercedes.

Принцип его работы заключается в следующем:

- – передаче сигнала от родного ключа.

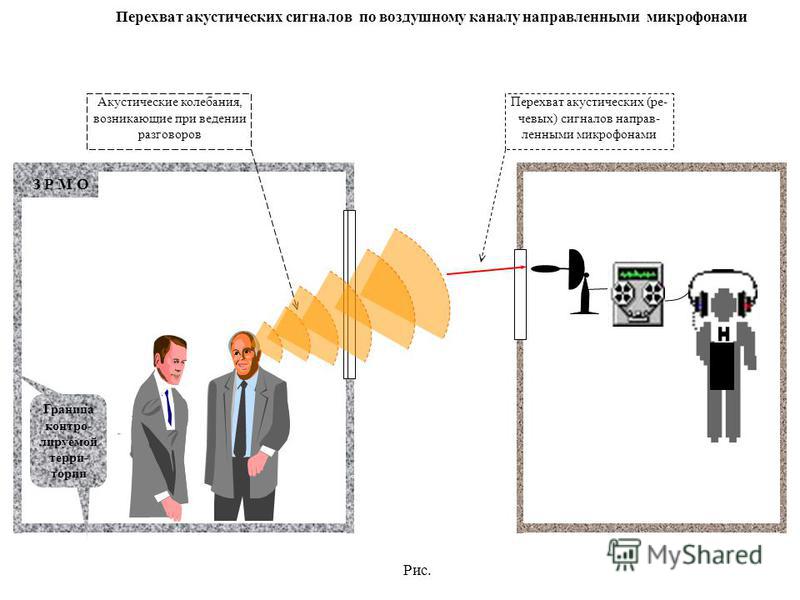

- – перехват «своего» сигнала происходит на расстоянии близко 5 метров.

- – дополнительно можно использовать находящуюся в комплекте антенну, тогда ловить возможно до 10 метров.

- – удаленность от ключа к автомобилю от 50 м до 200 м (зависит от зарядки батареи).

Как работает смарт-ключ автомобиля

По рекомендациям компаний-страхователей производственники стали выпускать машины с встроенными противоугонными системами – иммобилайзерами. В автомобильный компьютер устанавливается программа, идентифицирующая автоключ и иммобилайзер. Когда вставляется ключ в замок зажигания, Вы включаете последовательную цепочку: происходит электромагнитное излучение – в транспондере проходит ток – сравнивается цифровой код – поступает в микросхему замка – попадает в компьютер. Компьютерная программа анализирует полученную информацию с данными об автоключе, заложенными еще при производстве. Если все совпадает, автомобиль начинает работать, если нет, то происходит блокировка.

Появление новых видов транспондеров дало толчок производству смарт-ключей, которые позволяют идентифицировать хозяина автомобиля на расстоянии нескольких метров.

Взлом смарт-ключа угонщиками

Однако угонщики тоже решили найти способ ухода от считывания кода. Самый удобный и простой – использование ретранслятора. Так как производители смарт-ключей не учли серьезную недоработку, то ею воспользовались угонщики. Ошибка состоит в том, что в смарт-ключах нет четкого привязывания ко времени вопрос-ответ «свой или чужой». Конечно, если водитель отошел от машины далее, чем на 2 м, то охрана должна включаться.

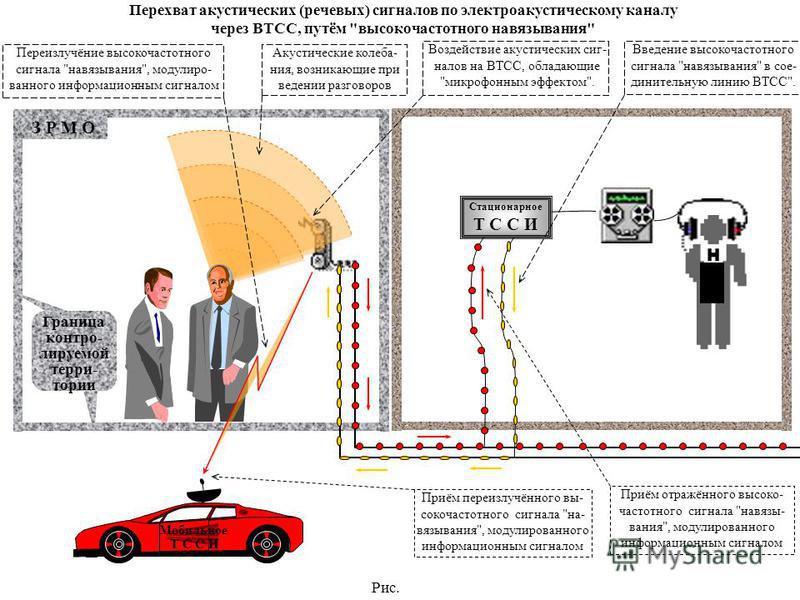

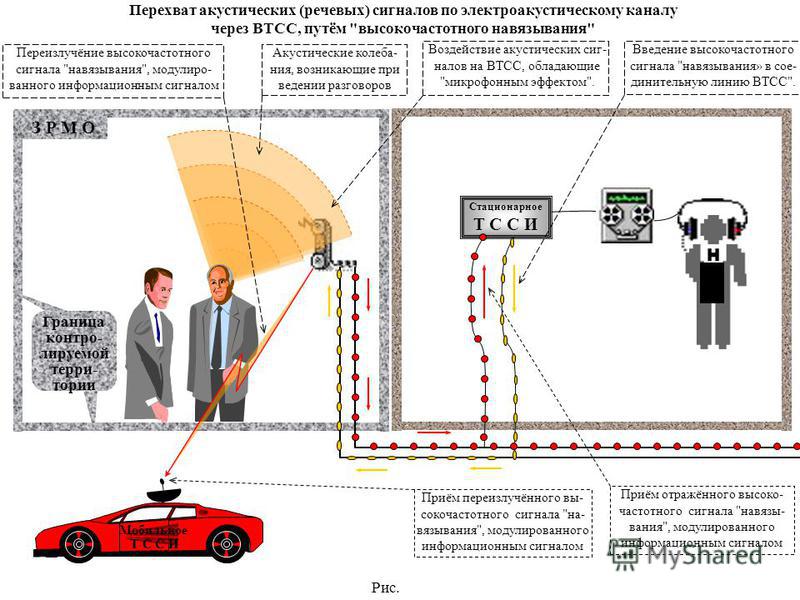

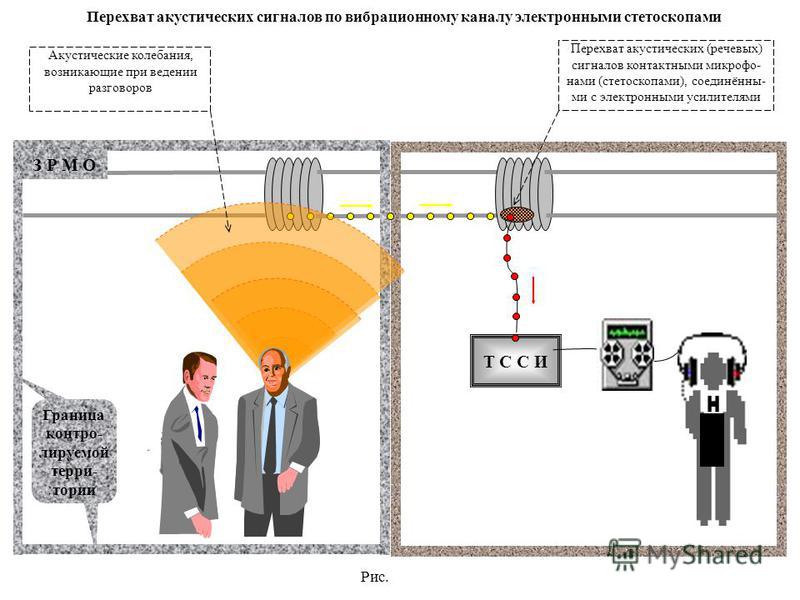

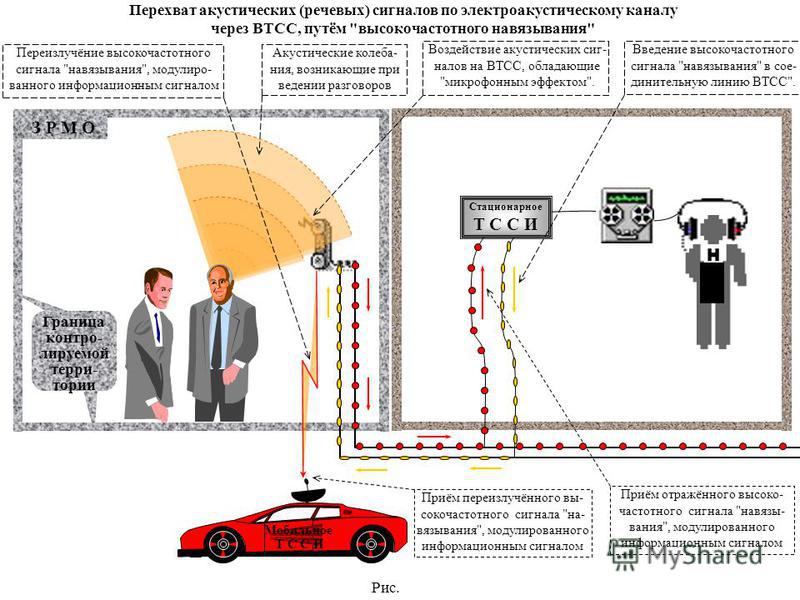

Работа ретранслятора «Удочка» состоит из двух маленьких приборов, один из которых передает, а другой получает радиосигнал на достаточно большом расстоянии. Угонщики работают в паре. Чтобы их работа была менее заметной, они выбирают многолюдные места возле парковок, супермаркетов. Ретранслятор называют «длинной рукой», потому что он разрешает увеличить до 200 м расстояние от брелка-метки до машины.

Принцип действия ретранслятора имеет такую последовательность:

- Хозяин отходит, он убежден, что авто на охране.

- Вор 1 идет в 10 м от него с ретранслятором-1.

- Вор 2 с ретранслятором-2 подходит к машине на 2 м.

- Блок иммобилайзера отправляет запрос.

- Ретранслятор-1 переправляет этот сигнал на ретранслятор-2 (расстояние может быть до 2км).

- Ретранслятор-1 передает его на брелок хозяина.

- Брелок хозяина принимает «вопрос» и посылает «ответ».

- Ретранслятор-1 ответный сигнал передает на ретранслятор-2 (между ними до 200м).

- Ретранслятор-2 уверенно передает его далее на блок автомобиля.

- Машина на охрану не становиться, считая ретранслятор-2 в качестве «своего» брелка.Машина открыта.

- Вор 2 спокойно садится и запускает двигатель, нажимая кнопку СТАРТ/СТОП.

- «Длинная рука» отключается, путь свободен.

Штатный смарт-ключ не блокирует уже работающий двигатель! Он не дает завестись машине только тогда, когда есть попытка запуска без брелка-метки. После того, как авто заведен, смарт-ключ иногда ищет брелок, не находя – издает писк, но автомобиль продолжает работать без препятствий. Скорее всего, такая система работы двигателя была внедрена для неожиданных ситуаций, если вдруг сядет батарея в брелке во время движения и чтобы водитель не попал в аварийную ситуацию.

Как защитить автомобиль от “длинной руки” или “удочки”

Если водитель хочет лучше обезопасить машину от угона, то можно приобрести экранирующий чехол Radiocover. Он блокирует сигнал брелка smart-key, благодаря экранирующей ткани radiotech. И мошенники уже не могут перехватить сигнал, а следовательно угнать автомобиль. Поэтому будьте бдительны-будьте осторожны и берегите свой автомобиль.

Он блокирует сигнал брелка smart-key, благодаря экранирующей ткани radiotech. И мошенники уже не могут перехватить сигнал, а следовательно угнать автомобиль. Поэтому будьте бдительны-будьте осторожны и берегите свой автомобиль.

Как перехватить управление дроном. Перехват дрона

Содержание

- 1 К истории вопроса

- 2 Под капотом дрона

- 3 Перехват дрона

- 4 Большие игрушки

- 5 Выводы

Одновременно с развитием интернета вещей эволюционируют и методы взлома умных девайсов. Уже сейчас существует целый зоопарк троянов для IoT, но одними только роутерами, телеприставками и IP-видеокамерами ассортимент интеллектуальных устройств отнюдь не исчерпывается. Особый интерес с точки зрения информационной безопасности представляют дроны — научиться управлять чужим летательным аппаратом мечтают многие. Имеются ли способы перехвата управлением дронов? Сейчас разберемся!

Еще по теме: Глушилка WiFi сигнала на ESP8266

К истории вопроса

На борьбу c беспилотниками, а также на меры, регулирующие их использование населением, государства ежегодно тратят миллионы долларов, правда без особого успеха. На слуху недавний случай, когда работа британского аэропорта Гатвик была на несколько дней парализована невесть откуда взявшимися коптерами, для уничтожения которых правительство даже вынуждено было привлекать снайперов. Что уж говорить о чиновниках, которым не дают покоя снующие над их поместьями дроны с видеокамерами, так и норовящие сунуть свой назойливый объектив в чужую частную жизнь. Эх, если бы существовал надежный способ перехвата управления беспилотниками, заветная мечта многих государственных деятелей стала бы реальностью. Или такой способ все же существует?

На слуху недавний случай, когда работа британского аэропорта Гатвик была на несколько дней парализована невесть откуда взявшимися коптерами, для уничтожения которых правительство даже вынуждено было привлекать снайперов. Что уж говорить о чиновниках, которым не дают покоя снующие над их поместьями дроны с видеокамерами, так и норовящие сунуть свой назойливый объектив в чужую частную жизнь. Эх, если бы существовал надежный способ перехвата управления беспилотниками, заветная мечта многих государственных деятелей стала бы реальностью. Или такой способ все же существует?

Если бы все было так просто, как кажется, правительственные чиновники не изобретали бы хитроумные способы борьбы с летающей электронной нечистью вроде тренировки охотничьих соколов, разработки вооруженных сетями дронов-перехватчиков и создания прочих электромагнитных пушек. Но если посмотреть на проблему с инженерной точки зрения, любой коптер — это по большому счету электронное устройство с дистанционным управлением, а значит, радиоканал, по которому передаются управляющие команды, теоретически может быть скомпрометирован. Вопрос только в сложности достижения этой цели, однако, как говорится, нет таких крепостей, которые неспособна взять Красная армия.

Вопрос только в сложности достижения этой цели, однако, как говорится, нет таких крепостей, которые неспособна взять Красная армия.

Для начала предлагаю отделить двукрылых насекомых от мясных блюд из жареного фарша. Когда речь идет о копеечных игрушках с «АлиЭкспресса», в пультах которых не применяется авторизация при соединении с приемником, «перехват дрона» не представляет особой технической сложности. Если сразу после включения питания коптера или присоединения к нему аккумулятора, в момент, когда на беспилотнике быстро мигает светодиодный индикатор и устройство находится в режиме поиска передатчика, первым включить поблизости аналогичный трансмиттер (при использовании «универсальных» пультов еще придется нажать на кнопку Bind), то дрон с высокой долей вероятности «подцепится» именно к нему и «потеряет» оригинальный. А вот если мы говорим о более-менее серьезной технике, то тут дело обстоит намного сложнее.

Под капотом дрона

Многие летательные аппараты с дистанционным управлением (равно как и радиоуправляемые игрушки) используют для обмена данными протокол DSM2/DSMX, при этом в качестве распространенной альтернативы можно назвать технологию SLT. DSM применяется в широкополосных передатчиках с частотой 2,4 ГГц и считается хорошо защищенным от случайных помех в радиоканале. Этот протокол позволяет сохранять данные полета в файл журнала, при этом DSM2 поддерживает функцию обнаружения отключения сигнала (например, при сбое питания), а DSMX — нет, но оба этих стандарта совместимы. Протокол SLT работает на той же частоте и совместим с трансмиттерами различных производителей, но «родное» для него железо — устройства производства компаний Tactic и Hitec.

DSM применяется в широкополосных передатчиках с частотой 2,4 ГГц и считается хорошо защищенным от случайных помех в радиоканале. Этот протокол позволяет сохранять данные полета в файл журнала, при этом DSM2 поддерживает функцию обнаружения отключения сигнала (например, при сбое питания), а DSMX — нет, но оба этих стандарта совместимы. Протокол SLT работает на той же частоте и совместим с трансмиттерами различных производителей, но «родное» для него железо — устройства производства компаний Tactic и Hitec.

Еще один протокол, поддерживаемый некоторыми беспилотными летательными аппаратами, носит наименование MAVlink, он часто задействуется для передачи телеметрии. MAVlink имеет открытый исходный код, реализован в виде модуля Python и распространяется под лицензией LGPL. Этот протокол по умолчанию не применяет шифрование при обмене данными и поэтому теоретически более уязвим к атакам по сравнению с конкурирующими технологиями, где такая функция имеется.

Ряд коптеров, которыми можно управлять с любого современного смартфона, использует в качестве среды передачи данных беспроводную сеть 802. 11 с WEP-шифрованием. О безопасности Wi-Fi писалось уже много и весьма подробно, так что нет смысла повторяться. Взлом такой сети можно назвать рутинной процедурой, арсенал имеющихся для этого технических средств весьма обширен.

11 с WEP-шифрованием. О безопасности Wi-Fi писалось уже много и весьма подробно, так что нет смысла повторяться. Взлом такой сети можно назвать рутинной процедурой, арсенал имеющихся для этого технических средств весьма обширен.

А теперь от общего перейдем к частному.

Перехват дрона

В первую очередь поговорим о дронах, работающих по беспроводной сети. Почему создатели дронов решили использовать в качестве алгоритма шифрования неустойчивый к взлому WEP вместо более распространенного WPA/WPA2 — тайна, покрытая мраком, но, вероятнее всего, это как-то связано со скоростью передачи и обработки данных оборудованием летательного аппарата. Одно дело, если вдруг начнет лагать локальная сеть, и совсем другое — если сбойнет канал связи с дроном, летящим на высоте десяти метров над чужим огородом. Последствия будут совершенно разными.

Как и любое другое подобное устройство, коптер с Wi-Fi на борту оборудован сетевым адаптером, имеющим MAC-адрес, по которому его можно идентифицировать. Так работают, например, летательные аппараты Parrot. Смартфон с установленным приложением служит в этом случае аналогом пульта управления, с которого дрон и получает команды.

Так работают, например, летательные аппараты Parrot. Смартфон с установленным приложением служит в этом случае аналогом пульта управления, с которого дрон и получает команды.

Для идентификации управляющего устройства используется ID Key — уникальная метка, «привязанная» к установленному на смартфоне приложению (Flight control software) и текущей сессии. Принцип взлома прост: атакующий подключается к сети дрона, определяет уникальную метку, после чего отправляет коптеру команду, которая заставит его отключиться от текущего управляющего устройства и начать прием команд со смартфона злоумышленника, имеющих «скопированную» метку оригинального устройства.

На практике для взлома сети беспилотников использовалось приложение Aircrack-ng. Программа умеет мониторить эфир в поисках защищенных сетей Wi-Fi, перехватывать пакеты и экспортировать из них данные для последующего анализа, а также применять различные алгоритмы сетевых атак. Подробнее ее функции описаны на сайте производителя.

Однако просто взломать сеть недостаточно, нужно еще перехватить передаваемые между дроном и оператором данные. Пример реализации такого перехвата продемонстрировал парень по имени Сэми Камкар (Samy Kamkar), собрав для этих целей специальный девайс на основе одноплатного компьютера Raspberry Pi и записав свои эксперименты на видео. Суть его метода вкратце такова.

Чувак использовал Raspberry Pi с воткнутым в его USB-порт Wi-Fi-донглом и внешний адаптер Alfa AWUS036H, с помощью которого он, собственно, и взламывал сеть. Одноплатник был запитан от батареи через Micro USB и использовался в качестве сканера, прощупывающего эфир и определяющего MAC-адреса подключенных к беспроводным сетям устройств. Фишка заключается в том, что все коптеры производства компании Parrot используют схожие MAC-адреса из одного блока, сведения о котором можно найти в публичных источниках. Проверив адрес на соответствие этому диапазону, можно безошибочно определить, что перед нами именно беспилотник Parrot, а не какая-нибудь умная хлеборезка или скороварка с сетевым интерфейсом.

В упомянутом видео использовался клиент node-ar-drone, написанный на Node.js и предназначенный для работы с коптерами Parrot AR Drone 2.0. Исходники этой библиотеки можно найти на GitHub. Node-ar-drone позволяет взаимодействовать с дронами Parrot при помощи команд JavaScript: менять направление и высоту полета, получать видеопоток или снимки с камеры коптера, а также делать с ним другие забавные вещи.

Сэми Камкар присобачил Raspberry Pi на собственный квадрокоптер и запустил его в поисках других дронов Parrot. Обнаружив сеть такого беспилотника, наш исследователь взламывал ее с использованием Aircrack-ng, устанавливал соединение с «вражеским» дроном, а затем при помощи node-ar-drone перехватывал поступающий с коптера видеопоток. Таким образом он мог видеть все, что попадало в поле зрения камеры «взломанного» беспилотника, но управление полетом дрона в этом эксперименте реализовано не было.

Перехват управления квадрокоптером Syma примерно схожим образом реализовали ребята из Positive Technologies, о чем был снят познавательный видеосюжет. Базовая идея тут была заложена та же самая: Raspberry Pi в качестве сканера каналов, позволяющего отследить работающие поблизости трансмиттеры и перехватить уникальный идентификатор пульта беспилотника. Именно на проверке этого идентификатора и строится вся система безопасности протокола управления, используемого коптерами Syma. Если этот идентификатор вбить в программу, эмулирующую работу пульта, вы получите возможность управлять беспилотником.

Базовая идея тут была заложена та же самая: Raspberry Pi в качестве сканера каналов, позволяющего отследить работающие поблизости трансмиттеры и перехватить уникальный идентификатор пульта беспилотника. Именно на проверке этого идентификатора и строится вся система безопасности протокола управления, используемого коптерами Syma. Если этот идентификатор вбить в программу, эмулирующую работу пульта, вы получите возможность управлять беспилотником.

После запуска эмулятора, присоединенного к ВЧ-передатчику сигнала, дрон оказывается подключен одновременно к двум пультам управления: настоящему, который находится в руках у RC-пилота, и поддельному, при этом аппарат откликается на команды с обоих пультов. Суть хака заключается в том, что работающая на пульте злоумышленника программа может отсылать дрону управляющие команды вдвое чаще оригинального пульта. Если оператор, например, отдаст коптеру команду снижаться, то от злоумышленника в ту же дискретную единицу времени может поступить две команды увеличить обороты. Беспилотник послушно обработает их все, но результирующим действием будет набор высоты, поскольку таких директив поступило больше. Используя эту нехитрую особенность выполнения команд по очереди, похититель может увести дрон за пределы зоны действия оригинального пульта управления и благополучно посадить его в соседнем лесочке.

Беспилотник послушно обработает их все, но результирующим действием будет набор высоты, поскольку таких директив поступило больше. Используя эту нехитрую особенность выполнения команд по очереди, похититель может увести дрон за пределы зоны действия оригинального пульта управления и благополучно посадить его в соседнем лесочке.

Большие игрушки

В предыдущем разделе речь шла о недорогих и довольно простых по конструкции летательных аппаратах. А как насчет «серьезной» техники, использующей шифрование, или беспилотников, которые передают данные по протоколам DSM2/DSMX или SLT без всяких смартфонов? Можно ли перехватить управление, скажем, продукцией DJI?

Тут, как любят говорить некоторые девушки, все сложно. Во-первых, производители стараются шифроваться не только в прямом смысле, но и в переносном, например стирают маркировку со смонтированных в приемниках и передатчиках микросхем, хотя знатокам и так прекрасно известно, какие чипы там используются. Во-вторых, даже несмотря на то, что все подобные трансмиттеры работают с конкретным набором частот, частота сменяется автоматически с интервалом в две миллисекунды, то есть каждую секунду коптер переходит с одной частоты на другую примерно 500 раз. В-третьих, все передаваемые по управляющему каналу команды смешиваются с псевдослучайными данными, поэтому, даже «услышав» в эфире сигнал такого беспилотника, подменить его будет очень непросто.

В-третьих, все передаваемые по управляющему каналу команды смешиваются с псевдослучайными данными, поэтому, даже «услышав» в эфире сигнал такого беспилотника, подменить его будет очень непросто.

То есть в теории это, конечно, возможно: нужно сдампить прошивку дрона, дизассемблировать ее, выяснить алгоритм, по которому происходит смена частот и генерация цифрового «шума», после чего написать эмулятор… Можно еще использовать уязвимости в протоколах, если таковые удастся обнаружить. Наиболее перспективен с этой точки зрения протокол MAVlink, поскольку для него доступны исходники (за исключением проприетарных компонентов) и целый ворох документации. Только вот затраты сил и нервов в этом случае могут быть несоизмеримы с полученным результатом.

Если основная задача — не украсть коптер, а просто предотвратить его полет над определенной географической точкой, спецслужбы уже давно используют более простые методы ее решения вроде GPS-спуфинга. Применением именно этой технологии объясняется феномен перенаправления пользователей GPS-навигаторов в аэропорт Шереметьево, когда те оказываются вблизи Кремля. Используемые для GPS-спуфинга устройства (глушилки сигнала) глушат сигнал навигационных спутников и передают в эфир собственный сигнал, транслирующий на принимающее устройство ложные координаты. Из-за этого устройство считает, будто оно находится в районе ближайшего аэропорта. Расчет делается на то, что в прошивку большинства дронов заложен запрет на полеты над гражданскими воздушными гаванями — при приближении к аэропорту дрон автоматически приземляется или стремится облететь его.

Используемые для GPS-спуфинга устройства (глушилки сигнала) глушат сигнал навигационных спутников и передают в эфир собственный сигнал, транслирующий на принимающее устройство ложные координаты. Из-за этого устройство считает, будто оно находится в районе ближайшего аэропорта. Расчет делается на то, что в прошивку большинства дронов заложен запрет на полеты над гражданскими воздушными гаванями — при приближении к аэропорту дрон автоматически приземляется или стремится облететь его.

По замыслу спецслужб эта мера должна надежно защитить особо важных персон от неожиданной атаки с воздуха. И подобные опасения, следует отметить, не лишены оснований: например, в прошлом году для покушения (неудавшегося) на президента Венесуэлы Николаса Мадуро злоумышленники начинили взрывчаткой беспилотник. А в Сирии боевики уже давно используют дешевые дроны для атак на объекты военной инфраструктуры. С другой стороны, в том же Гатвике коптеры злоумышленников часами летали над взлетно-посадочными полосами и рулежными дорожками и при этом прекрасно себя чувствовали…

Примечательно, что стоимость программируемых радиопередатчиков, с помощью которых можно заглушить или подделать GPS-сигнал, сегодня относительно невелика и составляет всего лишь несколько сотен долларов, а купить все необходимое можно в интернете. Тем более даже для «профессиональных» коптеров чрезмерно мощные глушилки совершенно излишни: известны случаи, когда большие дроны вроде Phantom «терялись» вблизи антенн базовых станций мобильных операторов или высоковольтных линий ЛЭП. Если коптер попадет в зону действия подобной глушилки, он с большой долей вероятности начнет дрейфовать по ветру, а из-за отсутствия сигнала с навигационных спутников не сможет правильно определить свое текущее местоположение, чтобы вернуться в точку вылета. Дальше, как говорится, возможны варианты.

Тем более даже для «профессиональных» коптеров чрезмерно мощные глушилки совершенно излишни: известны случаи, когда большие дроны вроде Phantom «терялись» вблизи антенн базовых станций мобильных операторов или высоковольтных линий ЛЭП. Если коптер попадет в зону действия подобной глушилки, он с большой долей вероятности начнет дрейфовать по ветру, а из-за отсутствия сигнала с навигационных спутников не сможет правильно определить свое текущее местоположение, чтобы вернуться в точку вылета. Дальше, как говорится, возможны варианты.

Выводы

Так можно ли все-таки перехватить дрон? Как видим, можно, технически для этого не существует непреодолимых преград. Однако все зависит, конечно, от самого устройства, от используемого им ПО и протоколов передачи данных. Как бы то ни было, среди всех высокотехнологичных ухищрений обычная рогатка зачастую оказывается намного более эффективной в борьбе с коптерами — нужно лишь подобрать правильный с аэродинамической точки зрения булыжник.

РЕКОМЕНДУЕМ:

- Лучшие хакерские гаджеты

- Хакерская флешка своими руками

Что такое Relay Attack (с примерами) и как они работают?

Мы финансируемся нашими читателями и можем получать комиссию, когда вы покупаете по ссылкам на нашем сайте.

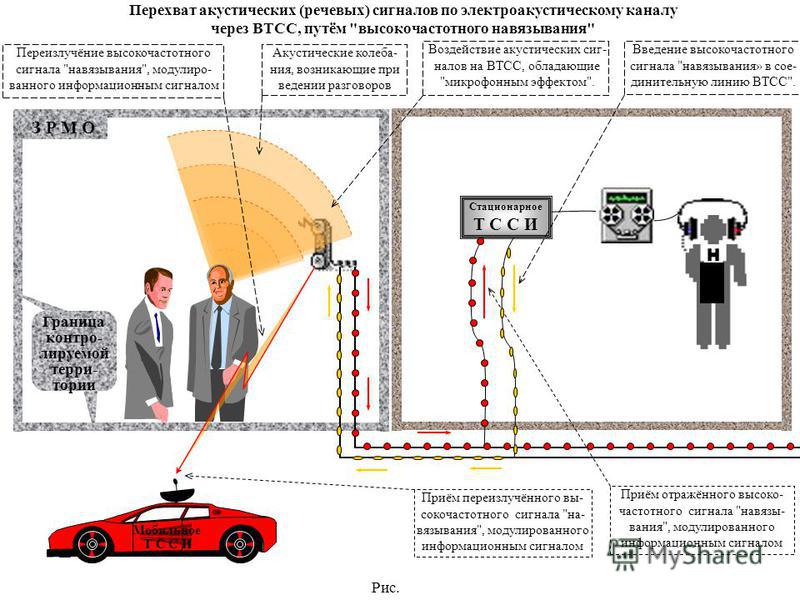

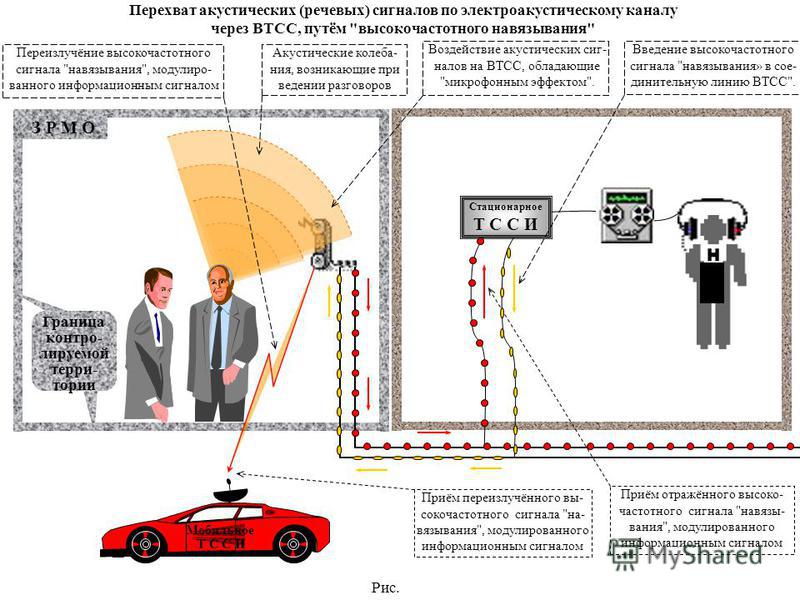

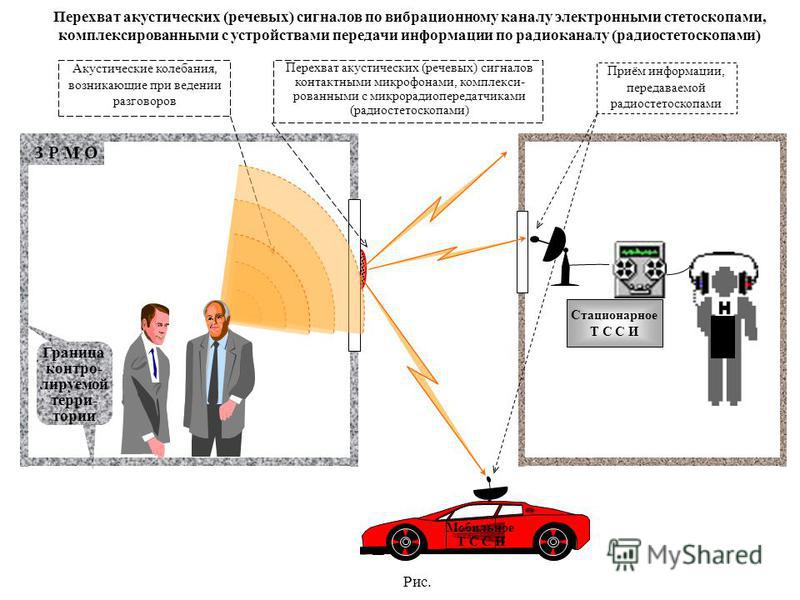

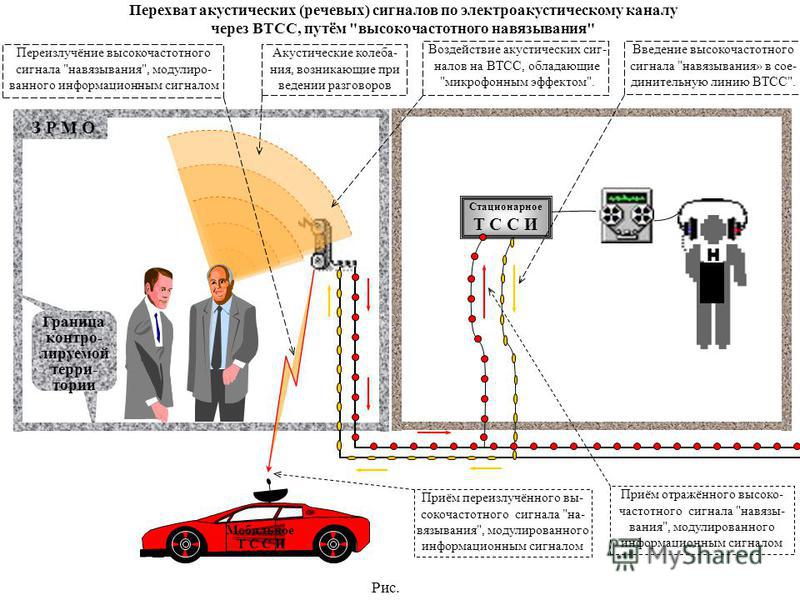

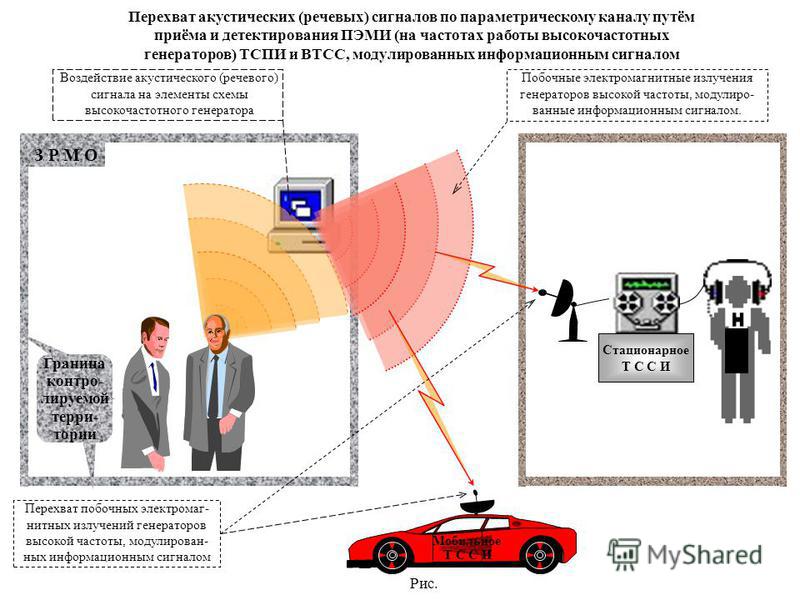

Узнайте, что такое релейная атака, как она работает и как ее можно предотвратить. В качестве иллюстрации мы рассмотрим три примера ретрансляционных атак. В частности, атаки автомобильных ретрансляторов показывают различные методы, которые преступники используют, чтобы проникнуть в вашу машину и увести ее с собой.

Что такое релейная атака? Это похоже на атаку «человек посередине» или повторную атаку. Все три типа атак предполагают перехват информации с мошенническими намерениями относительно ее дальнейшего использования, например:

- Радиосигналы или сообщения аутентификации между двумя устройствами (или людьми) могут быть перехвачены

- Подслушивающий Злоумышленник может попытаться найти, перехватить и сохранить сигнал непосредственно с одного устройства, т.е. автомобильный брелок, который постоянно излучает радиосигналы для проверки близости автомобиля своего владельца

- Преступник может отправить сигнал на устройство жертвы, чтобы обманным путем заставить его отправить ответ, который они затем могут использовать для аутентификации другого устройства или приложения

Чтобы объяснить, что такое атака с ретрансляцией, давайте рассмотрим два похожих типа атак, атаки «человек посередине» и атаки с повторным воспроизведением, и сравним их с атакой с ретрансляцией.

Эти атаки очень похожи, термин MITM используется чаще всего, иногда неправильно. Каждая атака имеет элементы другой, в зависимости от сценария. Ниже приведены некоторые тонкие различия, отличающие каждый тип атаки, иногда лишь незначительно, от других. Название каждой атаки указывает на ее основную технику или намерение : перехват и изменение информации для управления целевым устройством; воспроизведение украденной информации для имитации или подделки подлинного устройства; или ретрансляции украденной информации, чтобы обмануть целевое устройство.

- Атаки «человек посередине» — Данные перехватываются между двумя сторонами и могут быть просмотрены и изменены до того, как злоумышленник передаст (иногда измененные) данные предполагаемому (или другому) получателю. Обычно общение инициирует одна из настоящих сторон. Например, вор может перехватить связь между вашим устройством и сервером, и

Атаки MITM могут контролировать разговоры между двумя сторонами, заставляя их думать, что они разговаривают друг с другом, тогда как на самом деле каждая сторона разговаривает с посредником, злоумышленником. Атака ретрансляции SMB — это версия атаки MITM.

Атаки MITM могут контролировать разговоры между двумя сторонами, заставляя их думать, что они разговаривают друг с другом, тогда как на самом деле каждая сторона разговаривает с посредником, злоумышленником. Атака ретрансляции SMB — это версия атаки MITM. - Повторная атака . В отличие от атак типа «человек посередине», при повторных атаках преступник крадет содержимое сообщения (например, сообщение аутентификации) и отправляет его в исходное предполагаемое место назначения. Например, вор может перехватить сигнал с пульта дистанционного управления, который вы используете, чтобы открыть входную дверь без ключа, сохранить его и использовать позже, чтобы открыть дверь, пока вас нет, т. е. повторить сообщение . Другой пример: злоумышленник перехватывает учетные данные, отправленные сетевым пользователем на хост, и повторно использует их для доступа к серверу, запутывая хост настолько, что создает новый сеанс для злоумышленника.

Напротив, в атаке с ретрансляцией злоумышленник перехватывает обмен данными между двумя сторонами, а затем, не просматривая и не манипулируя им, ретранслирует его на другое устройство . Например, вор может перехватить радиосигнал с брелока вашего автомобиля и передать его сообщнику, который сможет использовать его, чтобы открыть дверь вашего автомобиля. Основное различие между атакой MITM и ретрансляционной атакой заключается в том, что в последней ни отправителю, ни получателю не нужно инициировать какую-либо связь между ними. В некоторых случаях злоумышленник может изменить сообщение, но обычно только до степени усиления сигнала.

Например, вор может перехватить радиосигнал с брелока вашего автомобиля и передать его сообщнику, который сможет использовать его, чтобы открыть дверь вашего автомобиля. Основное различие между атакой MITM и ретрансляционной атакой заключается в том, что в последней ни отправителю, ни получателю не нужно инициировать какую-либо связь между ними. В некоторых случаях злоумышленник может изменить сообщение, но обычно только до степени усиления сигнала.

- Кража транспортных средств с ретрансляцией

- Атаки с использованием бесконтактных карт

Когда целью являются автомобили, ретрансляционные атаки иногда называют кражами ретрансляторов , взломами беспроводных брелоков, или SARA (релейные атаки с усилением сигнала). В SARA воры используют усилители сигнала на:

- Увеличить дальность радиосигналов, ретранслируемых между сообщниками, находящимися на расстоянии друг от друга, тем самым обеспечив большую маневренность воров

- Обманывают автомобили, заставляя их думать, что их брелки находятся ближе, чем они есть на самом деле, поскольку многие, если не большинство, моделей автомобилей открываются автоматически, когда их брелки находятся в пределах досягаемости

Несмотря на то, что статистических данных по этому популярному типу атак немного, производители двигателей и специалисты по кибербезопасности говорят, что их число растет, что предполагает прибыльность и/или относительно простую для выполнения атаку.

Tracker, британская компания по отслеживанию транспортных средств, заявила: «80% всех транспортных средств, украденных и возвращенных фирмой в 2017 году, были украдены без использования ключей владельца». В 2016 году в США было украдено 765 484 автомобиля, но неизвестно, сколько автомобилей без ключа, поскольку марки и модели не зарегистрированы. По оценкам Business Wire (платный доступ), рынок автомобильной безопасности в период с 2018 по 2023 год будет стоить 10 миллиардов долларов. легковые автомобили. В то время эксперты по безопасности считали, что криминальная угроза не представляет большого риска, поскольку оборудование в те дни было слишком дорогим. Сегодня для этого требуется очень мало капиталовложений. Устройства для выполнения ретрансляционных атак дешевы и находятся в свободном доступе на таких сайтах, как eBay и Amazon.

Как работают автомобили без ключа? Традиционный автомобильный ключ заменяется так называемым брелоком или пультом дистанционного управления, хотя некоторые люди называют его (сбивая с толку) ключом. Назовем это брелком. Брелок действует как передатчик, работающий на частоте около 315 МГц, который отправляет и принимает зашифрованные радиосигналы RFID. Дальность передачи варьируется в зависимости от производителя, но обычно составляет 5-20 метров. Антенны в автомобиле также могут отправлять и принимать зашифрованные радиосигналы. Некоторые автомобили используют Bluetooth или NFC для передачи сигналов с мобильного телефона в автомобиль.

Назовем это брелком. Брелок действует как передатчик, работающий на частоте около 315 МГц, который отправляет и принимает зашифрованные радиосигналы RFID. Дальность передачи варьируется в зависимости от производителя, но обычно составляет 5-20 метров. Антенны в автомобиле также могут отправлять и принимать зашифрованные радиосигналы. Некоторые автомобили используют Bluetooth или NFC для передачи сигналов с мобильного телефона в автомобиль.

Как поясняется в Википедии, дистанционная система без ключа (RKS) «относится к замку, который использует электронный пульт дистанционного управления в качестве ключа, который активируется с помощью портативного устройства или автоматически при приближении ». В зависимости от модели автомобиля брелок может использоваться для запуска автомобиля (система дистанционного запуска без ключа), но иногда он только открывает автомобиль (система дистанционного доступа без ключа), и водителю нужно будет нажать кнопку зажигания. Имейте в виду, некоторые злоумышленники не хотят угонять автомобиль; они могут просто искать что-нибудь ценное внутри, например, ноутбук на заднем сиденье.

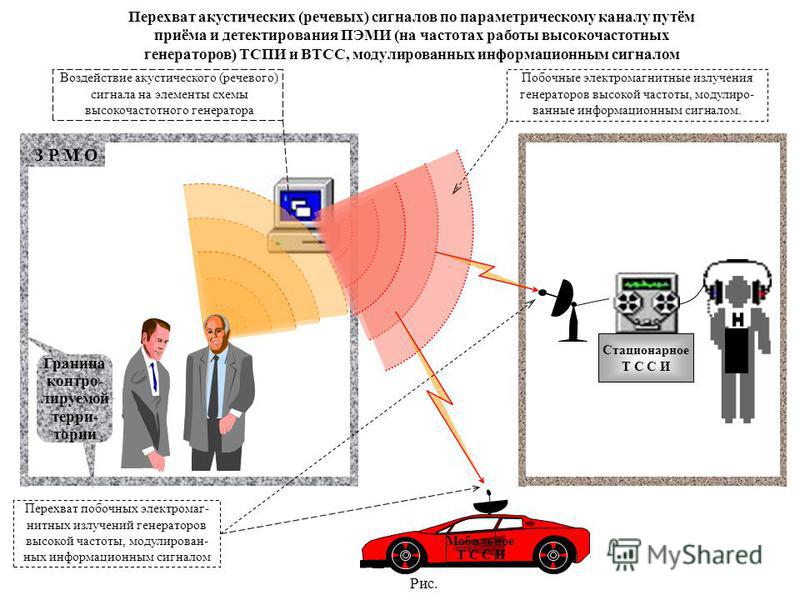

Брелоки всегда прослушивают сигналы, передаваемые из их автомобиля, но брелок должен находиться достаточно близко к автомобилю, чтобы автомобильная антенна могла обнаружить сигнал и автоматически отпереть автомобиль. Преступники могут использовать радиоусилительное оборудование для усиления сигнала брелка, находящегося вне зоны действия автомобиля (например, в доме владельца), перехватывать сигнал и передавать его на устройство, расположенное рядом с автомобилем. Затем это устройство отправляет полученное сообщение «открой сезам» в автомобиль, чтобы разблокировать его.

Типы ретрансляционных атак транспортных средствИгра ожидания

Согласно Daily Mail, их репортеры приобрели радиоустройство под названием HackRF онлайн и использовали его, чтобы открыть роскошный Range Rover за две минуты.

«Устройство стоимостью 257 фунтов стерлингов позволяет преступникам перехватывать радиосигнал от ключа, когда владелец автомобиля отпирает автомобиль.

Он загружается на ноутбук, и воры затем передают украденный сигнал для взлома, когда владелец оставляет его без присмотра».

Атака на ретрансляционную станцию (RSA)

Брелоки иногда называют бесконтактными ключами , потому что они работают, когда владелец автомобиля находится в пределах досягаемости его автомобиля. Как сообщает Jalopnik, исследователи из китайской охранной компании Qihoo 360 построили два радиоустройства на общую сумму около 22 долларов, которые вместе сумели подделать настоящий брелок автомобиля и обмануть автомобиль, заставив его думать, что брелок находится рядом с .

В ходе эксперимента Qihoo 360 исследователям также удалось реконструировать радиосигнал. Они сделали это, записав сигнал, демодулировав его, а затем отправив на более низкой частоте, что позволило исследователям расширить его диапазон до 1000 футов.

Атака на ретрансляционную станцию (Источник: немного изменено из Википедии)

В приведенном выше сценарии:

- Первый вор посылает сигнал автомобилю, выдавая себя за брелок

- Автомобиль отвечает запросом аутентификации

- Этот сигнал передается второму вору, находящемуся рядом с настоящим брелоком, т.

е. в ресторане или торговом центре

е. в ресторане или торговом центре - Второй вор передает этот сигнал на брелок

- Брелок отвечает своими учетными данными

- Второй вор передает сигнал аутентификации первому вору, который использует его, чтобы открыть машину

Дистанционное вмешательство

Злоумышленники могут заблокировать сигнал, когда вы дистанционно запираете автомобиль с помощью брелока. Если это произойдет, если вы физически не проверите двери, вы можете уйти, оставив машину незапертой.

2. Ретрансляционная атака SMB (блок сообщений сервера) Уязвимость транспортного протокола Windows SMB — это транспортный протокол, используемый для общего доступа к файлам и принтерам, а также для доступа к удаленным службам, таким как почта, с компьютеров Windows. Атака ретранслятора SMB — это форма атаки «человек посередине» , которая использовалась для использования (поскольку частично исправленной) уязвимости Windows.

Компьютер Windows в домене Active Directory может привести к утечке учетных данных пользователя, когда пользователь посещает веб-страницу или даже открывает электронную почту Outlook. Аутентификация NT LAN Manager (сетевой протокол аутентификации) не аутентифицирует сервер, а только клиента. В этом случае Windows автоматически отправляет учетные данные клиента службе, к которой он пытается получить доступ. Злоумышленникам SMB не нужно знать пароль клиента; они могут просто перехватить эти учетные данные и передать их на другой сервер в той же сети, где у клиента есть учетная запись.

Аутентификация NTLM (Источник: Secure Ideas)

Это немного похоже на свидание Леон Джонсон, специалист по тестированию на проникновение в Rapid 7, объясняет, как это работает, используя забавную аналогию из реального мира. В этом сценарии два парня находятся на вечеринке, и один замечает симпатичную девушку. Будучи несколько застенчивым, первый парень, Джо, просит своего друга Мартина пойти и поболтать с девушкой Далилой и, возможно, получить ее номер. Мартин говорит, что рад услужить, и уверенно подходит к Далиле, приглашая ее на свидание. Делайла говорит, что встречается только с водителями BMW. Мартин мысленно дает себе пять и возвращается к Джо, чтобы попросить у него ключи от машины (BMW). Затем он возвращается к Далиле с доказательством того, что он из тех парней, с которыми ей нравится встречаться. Далила и Мартин назначают дату встречи, а затем она уходит. Мартин возвращается к Джо, возвращает ему ключи и говорит ему, что Далила не заинтересована в свидании.

Мартин говорит, что рад услужить, и уверенно подходит к Далиле, приглашая ее на свидание. Делайла говорит, что встречается только с водителями BMW. Мартин мысленно дает себе пять и возвращается к Джо, чтобы попросить у него ключи от машины (BMW). Затем он возвращается к Далиле с доказательством того, что он из тех парней, с которыми ей нравится встречаться. Далила и Мартин назначают дату встречи, а затем она уходит. Мартин возвращается к Джо, возвращает ему ключи и говорит ему, что Далила не заинтересована в свидании.

Сетевая атака аналогична принципалу: Джо (жертва с учетными данными, которые нужны целевому серверу по имени Далила, прежде чем разрешить кому-либо доступ) хочет войти в систему к Далиле (к которой злоумышленник хочет незаконно проникнуть), а Мартин является человек посередине (злоумышленник), который перехватывает учетные данные, необходимые ему для входа на целевой сервер Delilah.

На приведенной ниже диаграмме из теста на проникновение SANS сервер инвентаризации — это Джо, злоумышленник — это Мартин, а Target — Далила. Если вы являетесь штатным этичным хакером, вы можете попробовать эту атаку с помощью Metasploit.

Если вы являетесь штатным этичным хакером, вы можете попробовать эту атаку с помощью Metasploit.

Как работает ретрансляционная атака SMB (Источник: тестирование на проникновение SANS)

3. Атаки на бесконтактные картыБесконтактная смарт-карта представляет собой учетную запись размером с кредитную карту. Он использует RFID для связи с такими устройствами, как системы PoS, банкоматы, системы контроля доступа в здания и т. д. Бесконтактные смарт-карты уязвимы для ретрансляционных атак, поскольку для аутентификации транзакции от человека не требуется PIN-код; карта должна находиться в относительно непосредственной близости от устройства чтения карт. Добро пожаловать в Tap Technology.

Шахматная задача гроссмейстера Шахматная задача гроссмейстера иногда используется для иллюстрации того, как работает релейная атака. В научной статье, опубликованной Группой информационной безопасности под названием «Практическая ретрансляционная атака на бесконтактные транзакции с использованием мобильных телефонов NFC », авторы объясняют: игра. В этом сценарии претендент может переадресовать ход каждого Мастера другому Мастеру, пока один из них не выиграет. Ни один из Мастеров не знал, что они обменивались ходами через посредника, а не напрямую друг с другом.

В этом сценарии претендент может переадресовать ход каждого Мастера другому Мастеру, пока один из них не выиграет. Ни один из Мастеров не знал, что они обменивались ходами через посредника, а не напрямую друг с другом.

С точки зрения ретрансляционной атаки, шахматная задача показывает, как злоумышленник может удовлетворить запрос на аутентификацию от подлинного платежного терминала, перехватив учетные данные с подлинной бесконтактной карты, отправленной на взломанный терминал. В этом примере подлинный терминал думает, что обменивается данными с подлинной картой.

- Атака начинается с поддельного платежного терминала или подлинного, который был взломан, когда ничего не подозревающая жертва (Пенни) использует свою настоящую бесконтактную карту для оплаты товара.

- Тем временем преступник (Джон) использует поддельную карту для оплаты товара в подлинном платежном терминале.

- Подлинный терминал отвечает на поддельную карту, отправляя запрос на карту Джона для аутентификации.

- Примерно в то же время взломанный терминал отправляет запрос на карту Пенни для аутентификации.

- Подлинная карта Пенни отвечает, отправляя свои учетные данные на взломанный терминал.

- Взломанный терминал отправляет учетные данные Пенни на карту Джона.

- Карта Джона передает эти учетные данные на настоящий терминал.

Бедняжка Пенни узнает позже, в то памятное воскресное утро, когда она купила чашку кофе в Starbucks, а также купила дорогое бриллиантовое колье, которое никогда не увидит.

Базовые сетевые протоколы шифрования не имеют защиты от атак этого типа, поскольку (украденные) учетные данные поступают из законного источника. Злоумышленнику даже не нужно знать, как выглядит запрос или ответ, так как это просто сообщение, передаваемое между двумя законными сторонами, подлинной картой и подлинным терминалом.

Как можно предотвратить релейные атаки? Протоколы ограничения расстояния для бесконтактных карточных атак В 2007 году исследователи из Кембриджа Саар Драймер и Стивен Мердок продемонстрировали, как может работать бесконтактная карточная атака, и предложили ограничение расстояния (сужение окна возможностей) в качестве одного из возможных решений. В исследовательской работе — Chip & PIN (EMV) релейные атаки — дуэт сказал, что метод ограничения расстояния может предотвратить риск ретрансляционных атак на бесконтактные карты, измеряя, сколько времени требуется карте, чтобы ответить на запрос от терминала для идентификация.

В исследовательской работе — Chip & PIN (EMV) релейные атаки — дуэт сказал, что метод ограничения расстояния может предотвратить риск ретрансляционных атак на бесконтактные карты, измеряя, сколько времени требуется карте, чтобы ответить на запрос от терминала для идентификация.

«Поскольку информация не может распространяться быстрее скорости света, можно рассчитать максимальное расстояние между картой и терминалом. Тщательно продумав использование карты метода связи, эту оценку можно сделать очень точной и гарантировать обнаружение ретрансляционных атак даже на коротких расстояниях (около 10 м для нашего прототипа)».

Банки осторожно относятся к безопасности, но MasterCard внедрила ограничение на расстояние в 2016 году. сложный и затратный. Дополнительно:

Как можно смягчить атаку SMB?«Поскольку бесконтактные транзакции могут использоваться только для небольших сумм без PIN-кода, а использование специального оборудования может вызвать подозрения (и, следовательно, вероятность быть пойманным), такая атака предлагает плохое соотношение риска и вознаграждения».

По данным Fox IT, единственным решением для SMB-атак является полное отключение NTLM и переход на Kerebos. Если вы не можете (возможно, вы используете устаревшее программное обеспечение), следующие рекомендации по настройке от Fox IT могут помочь снизить риск атаки. Ссылки содержат пошаговые инструкции по настройке рабочих станций Microsoft.

- Включение Подписание SMB — Все сообщения должны быть подписаны клиентским компьютером на этапе аутентификации. Поскольку у злоумышленников нет сеансового ключа/пароля, они не смогут получить доступ к серверу, даже если им удастся передать запрос.

- Включение EPA (расширенная защита для проверки подлинности) — этот метод гарантирует, что клиент и сервер используют одно и то же соединение TLS и требует, чтобы клиент подписал его

- Включение подписи LDAP (облегченный протокол доступа к каталогам) — аналогично подписи SMB, но этот параметр, по данным Fox IT, «не предотвратит ретрансляционные атаки на LDAP через TLS».

Это предупреждение повторяет Preempt: «…в то время как подписание LDAP защищает как от «человека посередине» (MitM), так и от пересылки учетных данных, LDAPS защищает от MitM (при определенных обстоятельствах), но не защищает от пересылки учетных данных вообще». Решение, по словам Preempt, заключается в том, чтобы загрузить патч Microsoft для этой уязвимости.

Это предупреждение повторяет Preempt: «…в то время как подписание LDAP защищает как от «человека посередине» (MitM), так и от пересылки учетных данных, LDAPS защищает от MitM (при определенных обстоятельствах), но не защищает от пересылки учетных данных вообще». Решение, по словам Preempt, заключается в том, чтобы загрузить патч Microsoft для этой уязвимости. - Включение SPN (имя субъекта-службы) проверка целевого имени — проверяет целевое имя, по которому выполняется аутентификация, с именем сервера

- Использовать только HTTPS — при посещении внутренних веб-сайтов через HTTP аутентификация практически невозможна, а вероятность ретрансляционной атаки увеличивается

- Отключение автоматического обнаружения интрасети — Разрешение подключений только к сайтам из белого списка

- Отключение WPAD (автоматическое определение прокси-сервера Windows) — Патч Microsoft MS16-077 устраняет большинство уязвимостей WPAD, но рекомендуется отключать эту функцию

- Отключение LLMNR/NBNS — это небезопасные протоколы разрешения имен, которые могут упростить атаки для подделки подлинных URL-адресов

Посетите Microsoft, чтобы получить дополнительные рекомендации по ограничению и управлению использованием NTLM в вашей организации.

- Обновляйте программное обеспечение брелка

- Злоумышленник попытается клонировать частоту вашего пульта. Хранение вашего пульта в защитном RFID кармане заблокирует частоту от злоумышленников, прослушивающих его сигнал.

- Никогда не оставляйте незапертый ключ возле окна или на столе в прихожей. Воры постоянно разъезжают по окрестностям в поисках радиосигнала. Низкотехнологичный вариант защиты вашего пульта дистанционного управления — обернуть его серебряной фольгой или положить в металлическую банку или даже в микроволновую печь. Предупреждение: если вы случайно разогреете ключ, вы можете повредить микроволновую печь и ключ.

- Если можете, выключите пульт

- Используйте дополнительную защиту, напр. держите автомобиль в запираемом гараже или используйте низкотехнологичный замок рулевого управления или колесный зажим .

Последнее предложение довольно комично, предполагают пользователи на форумах сообщества: «Да, я хочу бесключевой доступ. Так удобно и модно. просто нужно таскать за собой этот 10-килограммовый предмет».

Последнее предложение довольно комично, предполагают пользователи на форумах сообщества: «Да, я хочу бесключевой доступ. Так удобно и модно. просто нужно таскать за собой этот 10-килограммовый предмет». - Купите клетку Фарадея, коробку, сумку, кошелек или чехол на Amazon (да, это те самые ребята, у которых преступники могут купить оборудование для взлома вашей машины)

- Установите замок порта OBD (бортовой диагностики). Воры потенциально могут взломать порты OBD, которые управляют различными данными в вашем автомобиле и могут диагностировать неисправности и неисправности, а в худшем случае взять под контроль некоторые компоненты автомобиля.

- Когда дело доходит до взломов транспортных средств, это может быть случай назад в будущее: просто предотвратите кражу , убедившись, что ценные вещи находятся вне поля зрения. Согласно сообщению The Daily Standard, воры часто более склонны нападать на содержимое транспортного средства, чем на само транспортное средство.

Многие достаточно счастливы, чтобы заработать несколько долларов на пристрастии к наркотикам. Устройство для кражи реле стоимостью около 22 долларов является относительно небольшой инвестицией.

Многие достаточно счастливы, чтобы заработать несколько долларов на пристрастии к наркотикам. Устройство для кражи реле стоимостью около 22 долларов является относительно небольшой инвестицией. - У Tesla есть мобильное приложение, которое связывается с автомобилем через Bluetooth на смартфоне, чтобы открыть его. Более поздние модели имеют возможность включить необходимость ввода PIN-кода перед запуском автомобиля. Вы можете включить активацию PIN-кода, отключив пассивный ввод .

- Убедитесь, что двери вашего автомобиля заперты и преступники не заблокировали команду блокировки, которую вы отдали с помощью пульта дистанционного управления, когда вы вышли из автомобиля.

Преступники осваивают новые технологии, на чьих плечах не лежит обременительная задача установки исправлений каждый раз при обнаружении новой уязвимости или настройки новых способов обхода брешей в системе безопасности. Для тех, кто следит за новостями в области кибербезопасности, счет между профессионалами в области кибербезопасности и преступниками в настоящее время составляет 1: 1: 9.0003

Для тех, кто следит за новостями в области кибербезопасности, счет между профессионалами в области кибербезопасности и преступниками в настоящее время составляет 1: 1: 9.0003

- Когда-то капча была достаточно умна, чтобы определить, является ли посетитель веб-сайта человеком или нет. Сегодня преступники передают изображения и головоломки с капчей в потогонные мастерские, где люди решают головоломки и отправляют результаты обратно ботам злоумышленника. Вакансии в потогонных магазинах рекламируются на сайтах фрилансеров, а комиссия зависит от того, сколько капч фрилансер может решить за определенный период времени.

- Когда-то использовавшийся только для связи на короткие расстояния, согласно RFID Journal, в наши дни считыватель RFID (также известный как запросчик) «используя фазированную антенную решетку с управляемым лучом, может опрашивать пассивные метки на расстоянии 600 футов или более».

- Когда-то хакерское оборудование стоило дорого. Сегодня производители хакерского оборудования, такого как наборы для угона автомобилей, легально выставляют напоказ свои товары в Интернете; эти устройства разрешены для покупки, но незаконны для использования в мошеннических целях.

Ворам все равно.

Ворам все равно. - Когда-то наборы эксплойтов были куплены в Deep Web, что упростило киберпреступность, но потребовало небольших капиталовложений. Сегодня программное обеспечение с открытым исходным кодом в Интернете, такое как Metasploit, используемое белыми пентестерами для проверки уязвимостей в своих системах, является бесплатным и желанным дополнением к набору инструментов хакера.

- Еще в 2014 году в статье Info World утверждалось, что «шифрование (почти) мертво». Хотя шифрование существует и является основным сдерживающим фактором для большинства киберпреступлений, оно не имеет значения для преступников, осуществляющих ретрансляционные атаки.

Чтобы не отставать от киберпреступности, требуется еще специалистов по кибербезопасности . По данным CSO, к 2021 году число незанятых вакансий в области кибербезопасности достигнет 3,5 млн. К тому времени новые типы атак, вероятно, заменят ретрансляционные атаки в заголовках новостей.

Связанный:

Более 100 ужасающих киберпреступлений и кибербезопасности Статистика и тенденции

Поиск вашей первой работы в области кибербезопасности

Изображение для Betaalpas en logo contactloos betalen by nieuws via Flickr. Лицензия CC BY 2.0

Лицензия CC BY 2.0

Могут ли воры перехватить сигнал моего брелока, когда он находится в моем доме, и украсть мою машину?

Воры подключатся к бортовому диагностическому порту вашего автомобиля под рулевой колонкой. Затем, по словам полицейских, используйте программное обеспечение, доступное в Интернете, чтобы запрограммировать пустой брелок для запуска автомобиля. Брайан Керриган / The Globe and Mail

У нас есть внедорожник 2019 года с зажиганием без ключа. Мой шурин говорит, что ворам легко украсть, потому что они могут использовать сигнал брелка без ключа, чтобы отпереть и завести машину, пока она находится на подъездной дорожке, даже если брелок находится внутри дома. Он говорит, что нам нужно держать брелки подальше от входной двери или хранить их в защитной сумке, которая блокирует сигналы. Насколько мы должны волноваться по этому поводу? – Рита, Миссиссауга

Мошенники могут украсть ваш брелок, чтобы попасть в вашу машину, но большинству это не нужно, говорит полиция.

«Мы получаем много краж старомодным способом — взламывая машины», — сказал Марк Хейвуд, детектив, отвечающий за управление коммерческой автомобильной преступности региона Пил.

Попав внутрь, они отключают систему сигнализации — на некоторых автомобилях это можно сделать с помощью отвертки или «с помощью стержня, чтобы оторвать гудок», — сказал он.

После этого они используют технологии, но не беспроводную связь.

Они подключаются к бортовому диагностическому порту вашего автомобиля под рулевой колонкой. Затем используйте программное обеспечение, доступное в Интернете, чтобы запрограммировать пустой брелок для запуска вашего автомобиля, сказал Хейвуд.

Это отличается от атаки с помощью беспроводного ретранслятора, когда воры используют устройство для сканирования сигнала вашего бесключевого брелка, находящегося внутри дома, например, в вашей куртке рядом с входной дверью.

Затем они создают клонированный брелок, который позволяет им сесть в вашу машину и завести ее.

Несмотря на то, что за последние несколько лет взломы беспроводных автомобилей привлекли некоторое внимание средств массовой информации, они не являются обычным явлением, сказал Хейвуд.

«Клонирование ключа путем захвата радиосигнала действительно происходит, но не так часто, — сказал он. «[Более] 90 процентов крадут традиционно, путем взлома».

Горячая проводка теперь история?Тактика, которую описывает Хейвуд, как правило, используется организованными преступными группировками для кражи новых автомобилей, сказал он.

«Что касается организованной преступности, то это больше новые автомобили — Lexus RX 350, Toyota Tacomas и RAV4, Honda CR-V — потому что они прямо сейчас собирают так много денег за границей в таких местах, как Нигерия», — сказал Хейвуд. «В течение дня после кражи — а иногда и в течение часа — они уже в грузовом контейнере».

Менее изощренные воры либо подключают модели старше 2007 года, когда Министерство транспорта Канады начало требовать иммобилайзеры двигателей, для запуска которых требуется ключ или брелок, либо каким-то образом получают ключ.

Например, они могут найти прогревающуюся машину на подъездной дорожке с ключами в ней, украсть ключи из шкафчика, сумочки или рюкзака или найти ключи в вашем доме во время взлома.

В декабре Équité Association, некоммерческая организация по борьбе с мошенничеством, созданная группой канадских страховых компаний, опубликовала список автомобилей, наиболее часто угоняемых в 2021 году9.0003

На национальном уровне девять из десяти автомобилей в списке, включая пикапы Ford 2018 года и Honda CR-V 2018 года, были построены после 2007 года.

«Сейчас технологии определенно играют важную роль, когда речь идет о краже дорогих автомобилей, — сказал Брайан Гаст, вице-президент отдела расследований компании Èquitè.

Если автомобили не будут возвращены, полиции и страховым следователям будет сложно выяснить, как они были украдены, сказал он.

Способы кражи автомобилей воров различаются в зависимости от страны.

Полиция Монреаля сообщила, что воры чаще всего используют проводные технологии — они подключаются к диагностическому порту и клонируют ключ.

Но полиция в Торонто, Калгари и Ванкувере сообщила, что большинство новых краж автомобилей связано с доступом к ключам.

«Нам известно о возможности кражи реле с использованием расширителей диапазона для усиления сигнала брелока, но мы пока не видим доказательств этого в [Британской Колумбии]», — сказал инспектор Роб Вермюлен, офицер, отвечающий за Объединенная муниципальная провинциальная группа по борьбе с автомобильными преступлениями (IMPACT) в Британской Колумбии

В Британской Колумбии большинство угнанных автомобилей, как правило, модели до 2007 года без иммобилайзера, сказал Вермюлен.

«Воруют по старинке, путем вмешательства в зажигание», — сказал он. «Некоторые из этих транспортных средств затем используются для совершения других преступлений, а в некоторых случаях просто используются в качестве транспорта и выбрасываются».

Низкотехнологичные сдерживающие факторы? Если вы беспокоитесь о краже беспроводных сетей, вы можете держать свои бесключевые брелоки подальше от дверей или окон. Или вы можете хранить их в сумке Фарадея, которая блокирует беспроводные сигналы, когда вы их не используете.

Или вы можете хранить их в сумке Фарадея, которая блокирует беспроводные сигналы, когда вы их не используете.

Но есть простые способы сделать вашу машину менее привлекательной для воров, говорит Хейвуд из Peel Region.

— Я бы сказал, что большинства краж можно избежать, — сказал он. «Если у вас есть дорогой автомобиль, припаркуйте его в гараже, если он у вас есть».

Технологии старой школы, такие как замок на рулевом колесе The Club или чехол для колеса, могут отпугнуть высокотехнологичных воров, сказал Хейвуд. Вы также можете получить блокировку бортового диагностического порта.

«Клуб легко победить, но им приходится иметь дело с дополнительными хлопотами», — сказал он.

Полиция Торонто посоветовала никогда не оставлять ключи в автомобиле, парковаться в хорошо освещенных местах и, если вы припарковались дома, использовать датчики движения или камеру видеонаблюдения, направленную на автомобиль.

Есть вопросы по вождению? Отправьте его по адресу globaldrive@globeandmail.

Атаки MITM могут контролировать разговоры между двумя сторонами, заставляя их думать, что они разговаривают друг с другом, тогда как на самом деле каждая сторона разговаривает с посредником, злоумышленником. Атака ретрансляции SMB — это версия атаки MITM.

Атаки MITM могут контролировать разговоры между двумя сторонами, заставляя их думать, что они разговаривают друг с другом, тогда как на самом деле каждая сторона разговаривает с посредником, злоумышленником. Атака ретрансляции SMB — это версия атаки MITM. Он загружается на ноутбук, и воры затем передают украденный сигнал для взлома, когда владелец оставляет его без присмотра».

Он загружается на ноутбук, и воры затем передают украденный сигнал для взлома, когда владелец оставляет его без присмотра». е. в ресторане или торговом центре

е. в ресторане или торговом центре

Это предупреждение повторяет Preempt: «…в то время как подписание LDAP защищает как от «человека посередине» (MitM), так и от пересылки учетных данных, LDAPS защищает от MitM (при определенных обстоятельствах), но не защищает от пересылки учетных данных вообще». Решение, по словам Preempt, заключается в том, чтобы загрузить патч Microsoft для этой уязвимости.

Это предупреждение повторяет Preempt: «…в то время как подписание LDAP защищает как от «человека посередине» (MitM), так и от пересылки учетных данных, LDAPS защищает от MitM (при определенных обстоятельствах), но не защищает от пересылки учетных данных вообще». Решение, по словам Preempt, заключается в том, чтобы загрузить патч Microsoft для этой уязвимости. Последнее предложение довольно комично, предполагают пользователи на форумах сообщества: «Да, я хочу бесключевой доступ. Так удобно и модно. просто нужно таскать за собой этот 10-килограммовый предмет».

Последнее предложение довольно комично, предполагают пользователи на форумах сообщества: «Да, я хочу бесключевой доступ. Так удобно и модно. просто нужно таскать за собой этот 10-килограммовый предмет». Многие достаточно счастливы, чтобы заработать несколько долларов на пристрастии к наркотикам. Устройство для кражи реле стоимостью около 22 долларов является относительно небольшой инвестицией.

Многие достаточно счастливы, чтобы заработать несколько долларов на пристрастии к наркотикам. Устройство для кражи реле стоимостью около 22 долларов является относительно небольшой инвестицией. Ворам все равно.

Ворам все равно.