Защита от угона при помощи фольги!

01.09.2018

Количество автомобилей, оснащенных системой бесключевого доступа Keyless, становится все больше. Этой удобной для владельца автомобиля функцией научились пользоваться преступники, как один из способов угона автомобиля.

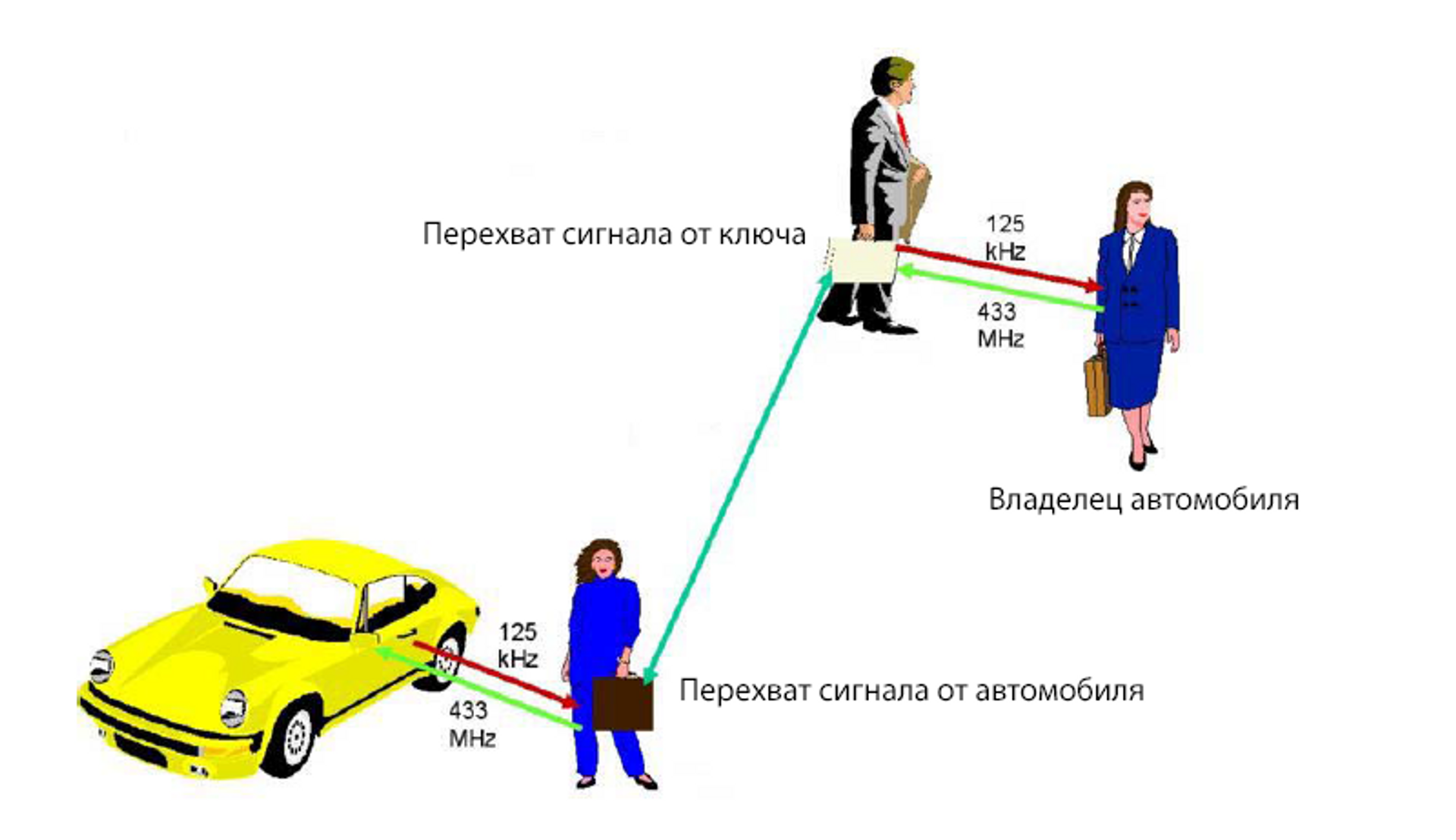

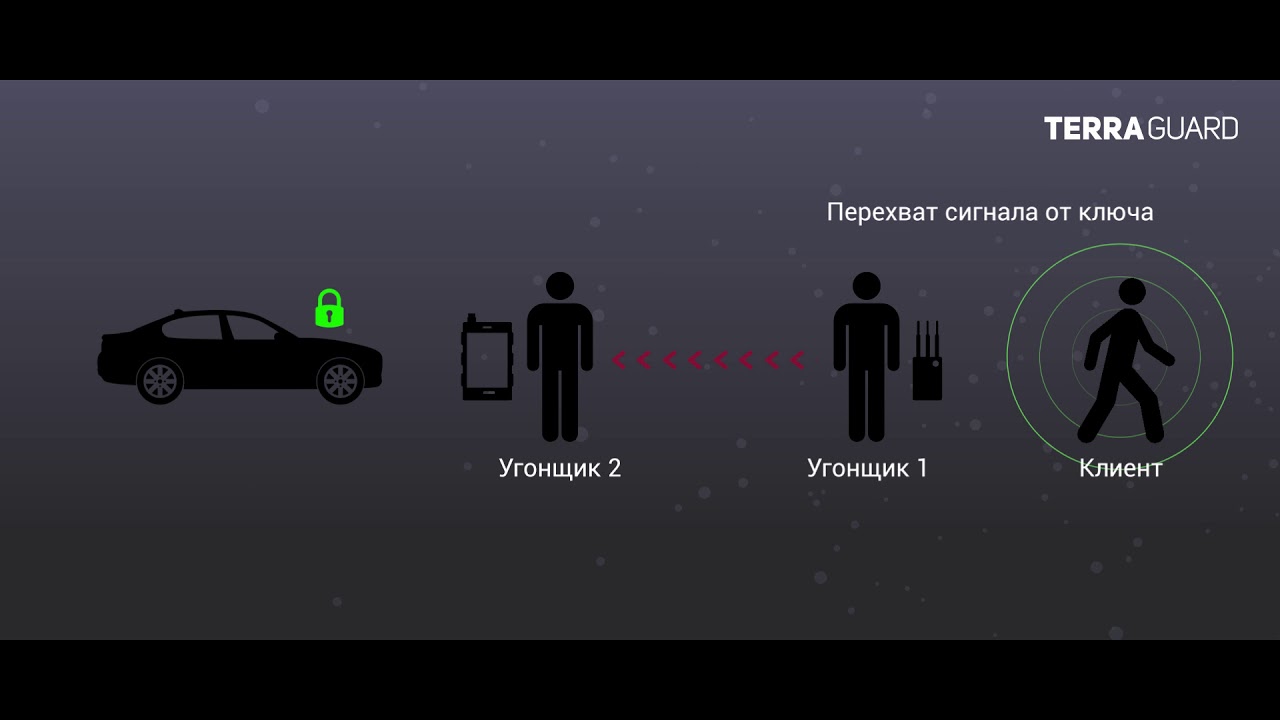

Для этой цели используется специальный прибор – усилитель радиосигнала между штатным иммобилайзером и ключом, так называемая удочка. Основная масса угонов приходится на парковки у торговых центров днем или от дома владельца – ночью.

Чтобы осуществить угон, преступникам достаточно перехватить сигнал от ключа владельца, который постоянно посылает его в эфир. Данный сигнал малой мощности и успех его перехвата зависит от того, где находится ключ-брелок.

| Данном способ угона мы подробно описывали ранее. |

Так как избежать этого используя только фольгу?

Чтобы избежать этого, необходимо предотвратить возможность перехвата радиосигнала угонщиками:

- следует держать ключ-брелок вдали от входной двери в квартиру и окон;

- по возможности экранировать радиосигнал.

Самым простым способом экранировать сигнал от брелока – использовать в качестве места хранения ключа металлическую банку. Также хорошо справляется с этим и обычная пищевая фольга, которой можно обернуть ключ.

В продаже также имеются специальные защитные чехлы или пакеты для брелоков-ключей со встроенной в них металлической сеткой экраном (так называемые клетки Фарадея).

Подобные способы защиты от угона эффективны и дешевы. Однако, они не обеспечивают 100% защиту от ретранслирования сигнала. Кроме того, применять их не всегда удобно, особенно днем.

Какие еще есть способы защиты автомобиля с бесключевым доступом?

| Для организации надежной и постоянной защиты, не требующей к тому же всевозможных манипуляций с обертыванием ключа фольгой или хранением в металлической банке, достаточно установить независимый иммобилайзер. |

Реализовав при помощи такого устройства защиту штатного радиоканала владелец может быть полностью уверен, что при отсутствии метки внешнего иммобилайзера рядом с автомобилем, штатный ключ фактически будет отключен. Соответственно, угонщикам невозможно будет воспользоваться попыткой скопировать или передать код с помощью удочек.

Соответственно, угонщикам невозможно будет воспользоваться попыткой скопировать или передать код с помощью удочек.

| Примером надежных и эффективных устройств является независимый иммобилайзер от отечественного производителя Автолис. Более подробно о нем можно прочитать по ссылке. |

Установить внешний иммобилайзер можно в любом филиале Автостудио в Мск или СПб. Достаточно позвонить по любому, указанному на сайте телефону и записаться на монтаж или получить бесплатную консультацию по организации эффективной защиты вашего автомобиля.

Защита от угона Мазда СХ-5 (Mazda CX-5)

Вступление

Узнать какова реальная ситуация с угоняемостью Mazda CX-5 и каким образом можно эффективно защитить ваш автомобиль при минимальных затратах поможет данная статья.

Данные по числу угонов иномарок в крупных городах свидетельствует, что практически все современные модели Mazda располагаются примерно в середине списка самых угоняемых машин. Но это не означает, что риск лишиться своего автомобиля отсутствует.

Но это не означает, что риск лишиться своего автомобиля отсутствует.

Если вы уже владеете Маздой CX-5, либо планируете покупку этого японского автомобиля, то должны понимать, что японские автомобили достаточно распространены и популярны в России, а значит существует спрос на вторичном рынке и на запчасти для них.

Именно поэтому, преступники угоняют Mazda CX-5 с целью дальнейшего разбора на компоненты.

Угнать CX-5 для преступника, имеющего в своем арсенале специальное оборудование не составляет труда. Машины с системой Start/Stop проще всего поддаются взлому. Для этого даже не требуется механического вмешательства. Ретранслятор-удочка позволяет с легкостью перехватить сигнал от штатного ключа-чипа и деактивировать защиту автомобиля. Порой в ход идет подмена блока управления двигателем, а также добавление низкоуровневых чипов ключей непосредственно через диагностический разъем Мазды.

Установленная сигнализация с автозапуском и ключом внутри автомобиля быстро деактивируется, после чего преступники угоняют автомобиль за считанные минуты.

Только грамотная защита от угона Mazda CX-5 позволяет достичь должного эффекта сохранит автомобиль владельцу. К сожалению, большинство японских автопроизводителей не уделяют должного внимания надежной штатной защите автомобиля, делая различные конструктивные упрощения.

Преступники, зная данные особенности, в полной мере этим пользуются.

Владельцам Мазда CX-5 необходимо максимально ответственно подходить к организации защиты своего автомобиля и быть предельно осторожными при его эксплуатации.

Только применение комплекса мер, включающих в себя установку надежных охранных устройств (современных сигнализаций и иммобилайзеров), дополнительных механических приспособлений, способных противостоять противоправным действиям угонщиков, а главное их правильная установка позволят сохранить автомобиль владельцу.

Заказать защиту в Автостудио

Особенности Mazda CX-5

Согласно статистике Mazda CX-5 находится в Топе машин по количеству угонов в России.

В стандартной комплектации Mazda CX-5 не способна обеспечить надежной защиты.

Мазда отличается низким качеством кодирования штатного брелока. Деактивировать штатный иммобилайзер способен даже непрофессионал. Кроме того, благодаря распространенности данной модели, преступники могут найти и подменить ЭБУ. Открыть капот CX-5 достаточно просто.

Как угоняют Mazda CX-5

Угоняют Мазда СХ-5, как правило, по одному и тому же сценарию.

Штатную охранную систему отключают поэтапно.

Отогнув подкрылок левого переднего колеса, перекусывают провод концевого выключателя капота. Далее, в ход идет металлическая пластина с загнутым концом, которой вскрывается штатный замок капота.

Отключить сработавшую сирену проще всего с помощью монтажной пены, которой она заливается. С помощью свертки проворачивается личинка замка водительской двери, после чего преступники получают свободный доступ в салон Mazda CX-5.

Проникнув в салон, угонщики подключают к диагностическому разъему специальный прибор и прописывают в память штатного ЭБУ новый чип-ключ.

Чтобы деактивировать штатный иммобилайзер, преступнику придется вскрыть приборную панель в определенном месте, там, где находится аварийный выключатель штатной блокировки. Стандартный пин-код (3 нажатия) отключения известен любому автоугонщику. А по статистике, в 80 процентах случаев данный пин-код не меняется. Отключив блокировку, злоумышленники на автомобиле покидают место преступления.

На все эти действия требуется менее двух минут.

При необходимости производится подмена блока ЭБУ и приборной панели Мазда СХ-5. Но данный способ используется преступниками крайне редко.

Угнать автомобиль с кнопкой старт-стоп можно быстро и незаметно, используя радиоретранслятор команд управления. С помощью так называемой «удочки» происходит удаленная аутентификация смарт-ключа автомобиля, дающая полный доступ к его управлению. Это один из самых распространенных способов угона в настоящее время.

Прочитать более подробно про так называемую “удочку” можно тут

Неудачные попытки Mazda CX-5

Специалистами Автостудио в Москве и Санкт-Петербурге были оборудованы надежными охранными комплексами не одна сотня автомобилей Мазда.

Примеры наших работ по установке охранных устройств на Mazda CX-5 можно посмотреть тут:

Примеры работ в Автостудио

В Автостудио владельцам Mazda CX-5 предлагается авторская защита, позволяющая эффективно защитить автомобиль от угона.

Нами зафиксированы несколько случаев попыток угона автомобилей данной марки, получивших защиту у нас. Вот, например, несколько случаев неудачной попытки угона Мазды CX-5:

Попытка угона Mazda CX-5 через багажник

Преступники прибегли к нестандартному способу проникновения в салон путем просверливания багажника. Разбор произошедщего можно почитать здесь.

Двойная попытка угона Mazda CX-5О двойной попытке угона автомобиля нашего клиента можно прочесть по ссылке. |

Попытка угнать Мазду СХ-5 с кнопкой старт-стопБолее подробно об этом можно почитать тут |

Важно! Злоумышленникам пока еще не удалось угнать ни одного автомобиля CX-5, имеющего комплексную систему защиты от Автостудио.

Как защитить Mazda CX-5?

Охранные комплексы, включающие в себя сигнализации и иммобилайзеры с возможностью двухфакторной аутентификации владельца, GPS/GSM, Bluetooth модулями связи, надежно противостоят попыткам угона и своевременно оповещают владельца.

Для достижения лучшего результата защиты мы рекомендуем установить блокираторы дверей, электромеханический замок капота DefenTime и рулевого вала Гарант.

Подобрать механическую защиту на Mazda CX-5

Также не лишним будет блокировка диагностического разъёма от несанкционированного доступа и монтаж защитных кожухов, ограничивающих доступ к электронным системам управления автомобилем.

Автономный маяк способен передавать местоположение автомобиля в случае, если преступники все же угонят Мазду СХ-5, а дополнительные реле блокировок, секретки, бронирование и маркировка стекол увеличат шанс того, что преступники потеряют интерес к вашему автомобилю. И это вполне объяснимо. Ведь вокруг множество не защищенных и легко доступных машин.

Автозапуск на Mazda CX-5

Все большей популярностью среди владельцев пользуется функция дистанционного запуска двигателя.

Запуск двигателя удаленно вручную или автоматически на Мазда CX-5 можно реализовать с помощью сигнализаций StarLine или Pandora, поддерживаемых бесключевой запуск, например, недорогая модель Pandora DX-91 LoRa

Заказать автозапуск на Мазда СХ-5

Функционал сигнализаций Pandora и Starline, устанавливаемых на Mazda CX-5, практически не отличается. Однако, при выборе охранного устройства следует учитывать следующие особенности.

Охранные комплексы СтарЛайн с 2CAN+2LIN интерфейсом позволяют запустить без ключа Mazda CX-5, произведенные начиная с 2009 года.

С сигнализациями Pandora, имеющими специальный разъём Immo-key, автомобили Мазда CX-5 также легко оборудовать системой автозапуска. А вот классические модели сигнализаций Пандора с LIN интерфейсом придется доукомплектовывать дополнительным обходчиком штатного иммобилайзера.

Позвонив в любой филиал Автостудио в Мск или СПб по телефону, указанному на сайте, вы получите бесплатную консультацию по выбору охранных устройств организации эффективной защиты от угона.

Если у вас остались вопросы, задайте их прямо сейчас нашему специалисту в онлайн-чате

ОНЛАЙН-ЧАТ

Кстати, какие еще автомобили угоняли в 2018 году?

Так же в ассортименте предлагаемых услуг в Автостудио по Мазде СХ-5 предлагается большой спектр работ, например установку газовых упоров на капот

https://vk.com/video-10141836_456239028

Рассмотрены все технологии: NPR

По

Л. Кэрол Ричи

Полиция может прослушивать ваш мобильный телефон. iStockфото скрыть заголовок

переключить заголовок

iStockфото

Полиция может прослушивать ваш мобильный телефон.

iStockфото

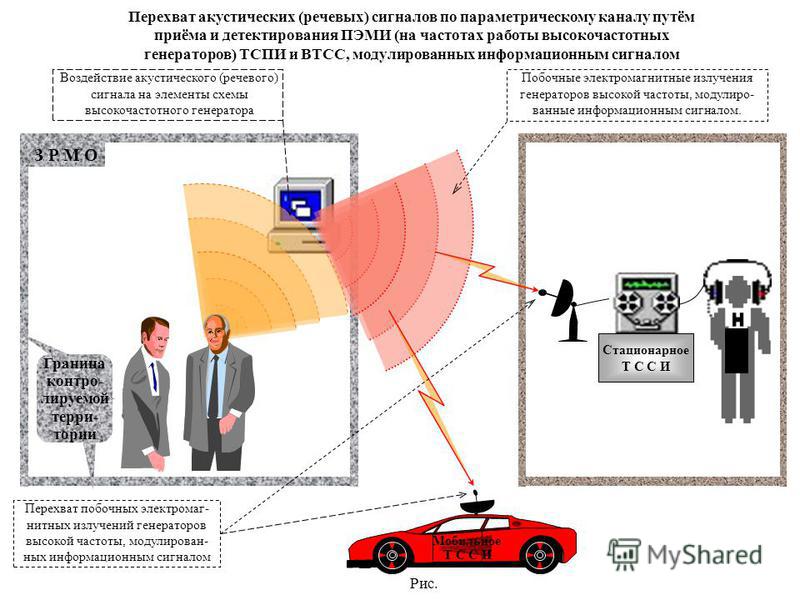

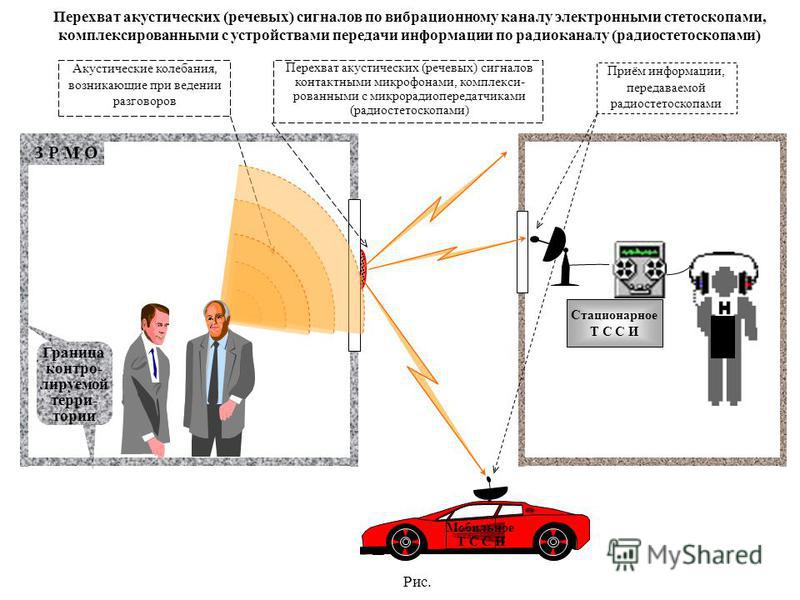

При наличии подходящего оборудования люди могут украсть ваш мобильный телефон, прослушивать ваши звонки и читать ваши тексты, вызывая тревогу как у защитников прав на неприкосновенность частной жизни, так и у технических экспертов.

Мы знаем, что происходит подслушивание, но мы мало что знаем о том, кто подслушивает. Это делает полиция и другие правоохранительные органы, но ФБР запретило им рассказывать нам об этом. Помимо полиции, слушателями могут быть правительство США, корпоративные шпионы или даже иностранные спецслужбы.

Это делает полиция и другие правоохранительные органы, но ФБР запретило им рассказывать нам об этом. Помимо полиции, слушателями могут быть правительство США, корпоративные шпионы или даже иностранные спецслужбы.

Устройства, известные как ловушки IMSI или торговая марка Stingray, раньше были дорогими, громоздкими и труднодоступными. Теперь их можно купить в Интернете всего за 1800 долларов, и они могут быть размером с портфель.

«Сегодня технически подкованный преступник или любитель может даже создать его, используя готовое оборудование», — пишет Стефани Пелл, научный сотрудник Киберэтического института армии в Вест-Пойнте.

Перехватчики IMSI обманывают мобильные телефоны, заставляя их думать, что они, как обычно, подключены к сети вроде Verizon или AT&T. Но устройства перехватывают сигнал телефона, а в некоторых случаях перехватывают содержание звонков и текстовых сообщений. Ловцы IMSI используют встроенную в систему уязвимость. Телефоны, использующие технологии 3G или 4G, могут аутентифицировать вышки сотовой связи, но телефоны на более старых системах 2G не могут отличить настоящие вышки от поддельных.

Перехватчик IMSI блокирует более интеллектуальные сигналы 3G и 4G, заставляя телефоны в этом районе переключаться на незащищенную услугу 2G — то же самое делают телефоны в более сельских районах, где широко распространена услуга 2G. Затем ловушка IMSI изображает из себя башню и «ловит» сигналы.

Перехватчики IMSI — буквы обозначают международный идентификатор абонента мобильной связи, код, уникальный для каждого телефона, — привлек мало внимания средств массовой информации. Но в августе

Сейчас идет гонка вооружений между технологиями, используемыми для перехвата звонков мобильных телефонов, и технологиями, используемыми для обнаружения этих технологий.

Карта была сделана компанией, которая продает устройство под названием GSMK CryptoPhone, способное обнаруживать перехватчики, известное как ловушка-ловушка IMSI. ESD America заявляет, что она и ее клиенты использовали CryptoPhone, чтобы найти около 500 поддельных вышек сотовой связи.

ESD America заявляет, что она и ее клиенты использовали CryptoPhone, чтобы найти около 500 поддельных вышек сотовой связи.

«Использование перехватчиков в США намного выше, чем люди ожидали», — сказал генеральный директор ESD Лес Голдсмит

Научно-популярный . «Один из наших клиентов совершил поездку из Флориды в Северную Каролину и обнаружил в этой поездке 8 разных перехватчиков».CryptoPhone, который продается за 3500 долларов, встроен в телефон Samsung Galaxy SIII.

В сентябре еще один менеджер по маркетингу CryptoPhone ездил по Вашингтону, округ Колумбия, в поисках признаков перехватчиков IMSI. Он сказал, что нашел 18 менее чем за два дня.

Карта этих мест нервирует. «Похоже, — пишет Ашкан Солтани из The Washington Post, «как учебник по географии власти Вашингтона, с устройствами наблюдения, как сообщается, возле Белого дома, Капитолия, иностранных посольств и группы федеральных подрядчиков возле международного аэропорта Даллеса».

Разумеется, эти руководители получат прибыль от продажи CryptoPhone. Некоторые эксперты по безопасности скептически относятся к тому, что CryptoPhone может с точностью определить местоположение перехватчиков IMSI.

Но есть достаточно доказательств, чтобы встревожить других, в том числе Федеральную комиссию по связи, которая в августе создала целевую группу для «борьбы с незаконным и несанкционированным использованием ловушек IMSI». Созданная в ответ на вопросы Конгресса, целевая группа будет изучать масштабы использования ловушек IMSI преступными группировками и иностранными разведывательными службами.

Пелл из Армейского киберинститута говорит, что реальная проблема заключается в уязвимости системы сотовой связи. Она видит в этом угрозу национальной кибербезопасности.

«Какой бы эффективной монополии правительство США ни обладало в отношении использования перехватчиков IMSI, теперь больше нет», — пишет Пелл в Wired. По ее словам, исправление этого недостатка помешает некоторым усилиям правоохранительных органов, но эти затраты перевешиваются преимуществом знания того, что никакие иностранные элементы не подслушивают разговоры правительственных чиновников.

Мы знаем больше о полиции, использующей Stingrays — часто из возражений со стороны защитников прав на неприкосновенность частной жизни — но мы все еще мало знаем.

По данным Американского союза гражданских свобод, ФБР, Секретная служба, Агентство национальной безопасности и как минимум девять других национальных агентств используют ловушки IMSI.

Около 46 местных агентств в 18 штатах используют эту технологию, но, поскольку большинство из них приобретают Stingrays тайно, это число «значительно занижает фактическое использование скатов правоохранительными органами», сообщает ACLU.

Местная полиция тайно приобретает скатов по требованию ФБР. Прежде чем использовать эту технологию, полицейские управления должны подписать соглашение о неразглашении, обещающее не разглашать информацию о Stingray, согласно документам, полученным в сентябре веб-сайтом MuckRock по запросу Закона о свободе информации.

Компания Harris Corp. из Флориды, производитель Stingray, уведомляет ФБР и Федеральную комиссию по связи США, когда полиция запрашивает технологию, после чего ФБР требует соглашение о неразглашении. Соглашение является условием получения Harris разрешения FCC на оборудование, объясняет Натан Весслер, поверенный из ACLU.

Соглашение является условием получения Harris разрешения FCC на оборудование, объясняет Натан Весслер, поверенный из ACLU.

Эта секретность — наряду с грантами Министерства внутренней безопасности — позволила полиции получить и использовать Stingrays без местного одобрения или надзора, говорит он. По словам Весслера, когда ACLU подал в суд на полицию Тусона, штат Аризона, за документы Stingray, агент ФБР сослался на соглашение о неразглашении ФБР в качестве причины для сохранения информации в секрете.

Когда полиция использует их против потенциальных подозреваемых, они могут получить информацию с мобильных телефонов десятков или даже сотен прохожих. Они проводят эти проверки без ордеров и не сообщая общественности, сколько информации они хранят и как долго, говорит Весслер.

“Я думаю, что обычный человек должен беспокоиться об этом”, – говорит он.

«Информация о том, где мы находимся и куда идем с течением времени, может раскрыть конфиденциальную информацию о нашей жизни», — говорит он. «Посещаем ли мы психолога, идем ли на собрание АА, заходим ли в винный магазин после работы, с кем проводим время: эта информация должна быть конфиденциальной».

«Посещаем ли мы психолога, идем ли на собрание АА, заходим ли в винный магазин после работы, с кем проводим время: эта информация должна быть конфиденциальной».

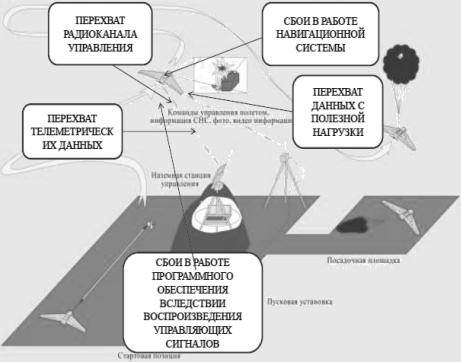

Дроны: обнаружение, идентификация, перехват и захват | Блог исследований группы NCC

Назад

Дроны стали доступнее и доступнее. Теперь ими довольно легко пользоваться, и прошли те времена, когда стабильный полет зависел от ловких навыков опытного оператора. С добавлением GPS-позиционирования оператор дрона может запрограммировать траекторию полета с помощью программного обеспечения «укажи и щелкни» и выполнить ее дроном. Они способны летать на большие расстояния, нести несколько типов полезной нагрузки и возвращаться домой, когда сигнал потерян или батареи разряжены. Внимание средств массовой информации к дронам и их неправомерному использованию растет, равно как и к возможностям таких дронов.

Определение

Термин «дрон» относится к любому беспилотному дистанционно пилотируемому аппарату, начиная от небольшого насекомого и заканчивая аппаратом с размахом крыльев 120 м. Они не ограничиваются транспортными средствами воздушного базирования, поскольку существует множество дронов наземного и водного базирования.

Они не ограничиваются транспортными средствами воздушного базирования, поскольку существует множество дронов наземного и водного базирования.

В этом сообщении блога мы исследуем категорию беспилотных летательных аппаратов (БПЛА).

Основы БПЛА

БПЛА бывают разных форм и размеров, от 2-сантиметровых машин, имитирующих насекомых (например, Robobee [10]), до летательных аппаратов с размахом крыльев до 120 м (SolarEagle [11]).

Руководство по выживанию дронов [2]Стоимость БПЛА

БПЛА может стоить от 50 фунтов стерлингов и превышать 35 000 000 фунтов стерлингов для БПЛА военного назначения. Хорошее эмпирическое правило заключается в том, что чем выше стоимость БПЛА, тем больше у него возможностей. Для БПЛА с функциями Wi-Fi, RF и GPS стоимость начинается примерно с 1000 фунтов стерлингов и увеличивается в зависимости от несущей нагрузки, оборудования для стабилизации, времени/дальности полета и других характеристик.

Примеры злонамеренного использования БПЛА

Из-за широкой доступности и расширенных возможностей БПЛА они использовались для следующих злонамеренных целей:

- Провозить контрабанду в тюрьмы.

В апреле 2014 года БПЛА был использован при попытке переправить наркотики и энергетические напитки в исправительное учреждение Южной Каролины. Хотя эта конкретная попытка доставки не удалась из-за того, что контрабанда запуталась вокруг близлежащей линии электропередач, директор государственных объектов считает, что другие поставки были успешными [28].

В апреле 2014 года БПЛА был использован при попытке переправить наркотики и энергетические напитки в исправительное учреждение Южной Каролины. Хотя эта конкретная попытка доставки не удалась из-за того, что контрабанда запуталась вокруг близлежащей линии электропередач, директор государственных объектов считает, что другие поставки были успешными [28]. - Разрушать рекламные щиты. В мае 2015 года художник-граффитист KATSU использовал БПЛА DJI Phantom для распыления краски на рекламный щит Calvin Klein. Хотя результаты не были впечатляющими с художественной точки зрения, это была первая опубликованная проверка концепции граффити-атаки [23].

- Срыв крупных спортивных мероприятий. Во время Открытого чемпионата США в сентябре 2016 года БПЛА облетел теннисный корт, затем врезался в сидячие места и временно прервал ход матча. В другом месте, в октябре 2014 года во время отборочных матчей Евро-2016, матч между Албанией и Сербией был прерван, когда во время матча неизвестные стороны направили на стадион БПЛА с флагом.

Проблемы обострились, когда защитник Сербии Стефан Митрович опустил флаг, который затем попытались подобрать несколько игроков из Албании, после чего завязалась рукопашная схватка. К счастью, о серьезных травмах не сообщалось (в отличие от случая, когда Энрике Иглесиас схватил БПЛА во время концерта и чуть не лишился пальцев) [25][24][32].

Проблемы обострились, когда защитник Сербии Стефан Митрович опустил флаг, который затем попытались подобрать несколько игроков из Албании, после чего завязалась рукопашная схватка. К счастью, о серьезных травмах не сообщалось (в отличие от случая, когда Энрике Иглесиас схватил БПЛА во время концерта и чуть не лишился пальцев) [25][24][32]. - Используется террористическими организациями для разведки. Сообщается, что ИГИЛ использовало БПЛА в Ракке на севере Сирии, чтобы пролетать мимо потенциальных целей в попытке собрать разведданные. (ISIS) [27]

- Используется протестующими для доставки радиоактивных материалов в здание японского правительства. В апреле 2015 года БПЛА со следами радиоактивного материала приземлился на крышу кабинета премьер-министра Синдзо Абэ. По данным информационного агентства Киодо, это был протест против политики страны в области ядерной энергетики [26].

- Взлом с использованием БПЛА для взлома домашней сети Wi-Fi и корпоративных принтеров.

Этот стиль атаки включает в себя полет БПЛА рядом с домашним маршрутизатором Wi-Fi или корпоративными принтерами с поддержкой Wi-Fi. Оказавшись в пределах досягаемости, они пытаются скомпрометировать устройства и использовать их в злонамеренных целях [21][30].

Этот стиль атаки включает в себя полет БПЛА рядом с домашним маршрутизатором Wi-Fi или корпоративными принтерами с поддержкой Wi-Fi. Оказавшись в пределах досягаемости, они пытаются скомпрометировать устройства и использовать их в злонамеренных целях [21][30]. - Вооружение БПЛА пушкой. Остин Хоуут, 18-летний студент инженерного факультета из Коннектикута, создал видео, показывающее стрельбу из полуавтоматического пистолета, установленного на БПЛА, в июле 2015 года. С тех пор видео набрало более трех миллионов просмотров на YouTube и вызвало расследование FAA. . Хоуут впервые попал в заголовки газет в мае 2014 года после того, как якобы подвергся физическому нападению во время полета на беспилотнике в окрестностях государственного парка Хаммонассет-Бич. Его предполагаемый нападавший, Андреа Мирс, обвинил Хоувота в том, что он использовал свой БПЛА для съемки фотографий девушек, загорающих в бикини, прежде чем позвонить в полицию, а затем якобы напал на Хоуута. [22] [33].

Методы управления БПЛА

Bluetooth – Это БПЛА малого радиуса действия (до 20 м) с ограниченным временем полета и обычно относятся к категории «игрушечные» БПЛА.

Wi-Fi – БЛА малого радиуса действия (до 50 м) с ограниченным временем полета, также относятся к категории «игрушечные» БПЛА.

Радио (РЧ) – работают на различных частотах (900 МГц, 1,3 ГГц, 2,4 ГГц и 5,8 ГГц). Большинство коммерчески доступных БПЛА работают в диапазонах 2,4 ГГц и 5,8 ГГц, а некоторые используют оба диапазона одновременно для обеспечения управления полетом и воспроизведения видео в реальном времени [9].] и все диапазоны имеют различные плюсы и минусы [8]. Диапазон приема зависит от ряда факторов, включая мощность, помехи/препятствия и т. д. Для небольших развлекательных БПЛА он составляет примерно 2 км. Однако при правильной антенне и приемниках, достаточной мощности и минимальных помехах расстояние может достигать 75 км [3].

3G/4G – дальний радиус действия, обычно связь через Интернет. Максимальная дальность ограничена только выносливостью БПЛА (энергоресурсами для полета) и доступным сигналом мобильной несущей.

Спутник – Дальний радиус действия. Максимальная дальность ограничена только выносливостью БПЛА.

GPS – Автономное управление. Оператор БПЛА создает и загружает план полета, который выполняется БПЛА через GPS. Максимальная дальность ограничена только выносливостью БПЛА.

Terrain – Настоящее автономное управление. Оператор БПЛА создает и загружает план полета, который выполняется БПЛА, следуя контурам местности и «помехам» (зданиям и другим надземным сооружениям, например, деревьям). Максимальная дальность ограничена только выносливостью БПЛА.

Методы обнаружения

Существуют различные методы обнаружения БПЛА: аудио, визуальные, тепловизионные, радиолокационные, радио (РЧ) и Wi-Fi [1].

Аудио – Внешние звуки отслеживаются и сверяются с базой данных известных звуковых сигнатур БПЛА. Однако этот метод может быть ненадежным в шумной среде, такой как городские районы, и многие из более дорогих БПЛА модифицированы специальными винтами и двигателями, что может повлиять на их звуковую сигнатуру.

Визуальный – В этой форме обнаружения используется камера, которая обнаруживает движущийся воздушный объект и пытается отличить БПЛА от птиц по размеру, траектории полета и стилю движения. Но было признано, что некоторые ключевые показатели полета БПЛА (например, зависание) также выполняются многими видами птиц.

Тепловой – Определяет тепловой след БПЛА, но из-за конструкции большинства БПЛА из пластика он излучает минимальный тепловой след.

Радио (РФ) – Обнаружение включает мониторинг частот 2,4 ГГц и 5,8 ГГц для передачи БПЛА.

Wi-Fi — Обнаружение возможно, поскольку многие недорогие коммерческие БПЛА имеют идентифицируемые SSID и MAC-адреса, которые передаются в эфир.

Радар – Обнаружение невозможно с помощью стандартных радиолокационных систем обнаружения самолетов. Специализированный радар с непрерывным охватом на 360 градусов способен идентифицировать очень маленькие и медленно движущиеся объекты, такие как БПЛА, и с помощью передовых методов обработки сигналов может различать птиц и БПЛА [6].

Меры противодействия БПЛА

Существует множество задокументированных способов вывести из строя, вывести из строя или захватить БПЛА, начиная от физических и заканчивая цифровыми атаками.

Баллистический – Выведение из строя БПЛА с помощью снаряда, например. Пейнтбольное ружье, дробовик, катапульта и сетевое ружье.

Лазер – Мощный лазер для плавления компонентов БПЛА [5].

Помехи – доступно несколько методов для подавления инструкций направления или данных о местоположении, получаемых БПЛА. Большинство устройств глушения имеют ограниченный радиус действия (менее 30 м), однако военная техника способна глушить большие площади радиочастот, 3G/4G, Wi-Fi и GPS. Например, в 2012 г. Северная Корея вмешивалась в прием GPS Южной Кореи [4]

Микроволновая пушка – производит сфокусированный луч энергии, предназначенный для разрушения/уничтожения внутренних компонентов [31].

Звук – Использование определенных частот звука для нарушения внутренней работы БПЛА [14]

Животное – БПЛА стали целью хищных птиц в соответствии со своей собственной повесткой дня, а не действовать от имени обработчика).

БПЛА Predator – специально разработанные БПЛА, которые создают помехи для связи по Wi-Fi, запускают/переносят сети или используют тактику камикадзе, чтобы вывести из строя другие БПЛА, врезавшись в них.

Вода — По сообщениям, пожарные службы США использовали шланги на БПЛА, которые летали в местах инцидентов, в которых они участвовали.

Угон – Угон Wi-Fi оказался успешным благодаря использованию атак деаутентификации, которые нарушают связь между БПЛА и контроллером и устанавливают новое соединение со злоумышленником. Многие недорогие «игрушечные» БПЛА не имеют защиты при подключении к Wi-Fi, и, следовательно, любой «клиент» может подключиться к БПЛА. SkyJack — это программа, которая обнаруживает БПЛА Parrot AR, деактивирует всех клиентов, подключенных к БПЛА, а затем подключается к бесплатному БПЛА Parrot AR в качестве его владельца [15]. Исследовательский институт безопасности ECU провел аналогичные испытания на БЛА Parrot AR [17]. Совсем недавно была частично задокументирована новая атака. Это включало удаленную установку вредоносного ПО на летающий БПЛА и перехват операций [16]. Похоже, что для подключения к БПЛА используется программа типа SkyJack, а управляющая программа полета убита и заменена вредоносным ПО. Связь между контроллером БПЛА и спутником была перехвачена с помощью SkyGrabber [18]. В 2009Сообщается, что иракские повстанцы использовали это программное обеспечение для загрузки каналов с БПЛА США [19].

SkyJack — это программа, которая обнаруживает БПЛА Parrot AR, деактивирует всех клиентов, подключенных к БПЛА, а затем подключается к бесплатному БПЛА Parrot AR в качестве его владельца [15]. Исследовательский институт безопасности ECU провел аналогичные испытания на БЛА Parrot AR [17]. Совсем недавно была частично задокументирована новая атака. Это включало удаленную установку вредоносного ПО на летающий БПЛА и перехват операций [16]. Похоже, что для подключения к БПЛА используется программа типа SkyJack, а управляющая программа полета убита и заменена вредоносным ПО. Связь между контроллером БПЛА и спутником была перехвачена с помощью SkyGrabber [18]. В 2009Сообщается, что иракские повстанцы использовали это программное обеспечение для загрузки каналов с БПЛА США [19].

Спуфинг – методы радиочастотного или GPS-спуфинга могут использоваться для передачи ложной информации на БПЛА. В декабре 2011 года Иран заявил, что получил американский БПЛА, нарушив спутниковую связь и передав ложные данные GPS, чтобы заставить БПЛА приземлиться в Иране [13]. Техасский университет провел спуфинговую атаку GPS на БПЛА с расстояния 600 м (Техасский университет). Альваро Рейес реконструировал БПЛА Proto X и его протоколы радиочастотной связи. Он разработал программу, которая будет сканировать все каналы, пока не найдет передачи БПЛА Proto X. С этого момента программа может извлекать идентификатор устройства и вводить вредоносные команды [7].

Техасский университет провел спуфинговую атаку GPS на БПЛА с расстояния 600 м (Техасский университет). Альваро Рейес реконструировал БПЛА Proto X и его протоколы радиочастотной связи. Он разработал программу, которая будет сканировать все каналы, пока не найдет передачи БПЛА Proto X. С этого момента программа может извлекать идентификатор устройства и вводить вредоносные команды [7].

Облачные атаки – Доступен набор облачного управляющего программного обеспечения, которое позволяет коммерческим компаниям-производителям БПЛА управлять парками БПЛА. Возможно, что облачная технология уязвима для атак, которые позволили бы злоумышленнику получить контроль над целым парком БПЛА.

Атаки на стороне клиента – Программное обеспечение, предоставляемое производителями БПЛА, редко защищено с точки зрения безопасности, и было обнаружено, что путем обратного проектирования клиентских приложений можно найти уязвимости в коммуникациях.

Ссылки

- DroneLab — http://www.

net-security.org/article.php?id=2297 p=1

net-security.org/article.php?id=2297 p=1 - Руководство по выживанию дронов — http://www.dronesurvivalguide.org/

- Калькулятор FPV – http://www.fpvhobby.com/fpv12.htm

- Помехи GPS – http://arstechnica.com/information-technology/2012/05/north-korea-pumps-up-the-gps-jamming-in -week-long-attack/

- БПЛА Лазерное противодействие – http://www.wired.com/2015/08/welcome-world-drone-killing-laser-cannon/

- Plextex — http://www.plextek.com/about-us/press/press-releases/745-press-article-59.html

- Protox — https://github.com/alvarop/protox

- RC Проводник — http://rcexplorer.se/educational/2009/09/fpv-starting-guide/

- Начальное руководство по FPV — http://rcexplorer.se/educational/2009/09/fpv-starting-guide/

- Robobee – http://robobees.seas.harvard.edu/

- SolarEagle – http://boeing.mediaroom.com/2010-09-16-Boeing-Wins-DARPA-Vulture-II-Program

- Техасский университет – http://gpsworld.com/drone-hack/

- Иран захватывает американский дрон – https://en.

wikipedia.org/wiki/Iran%E2%80%93U.S._RQ-170_incident

wikipedia.org/wiki/Iran%E2%80%93U.S._RQ-170_incident - Качающиеся дроны с преднамеренным звуковым шумом на гироскопических датчиках – https://www. usenix.org/system/files/conference/usenixsecurity15/sec15-paper-son-updated.pdf

- Skyjack — https://github.com/samyk/skyjack

- MalDrone — http://garage4hackers.com/entry. php?b=3105

- На пути к обнаружению и контролю гражданских беспилотных летательных аппаратов — https://www.ecu.edu.au/__data/assets/pdf_file/0011/583049/35_IWAR_Peacock_Towards-Detection-and-Control-of-Civilian-Unmanned-Aerial-Vehicles.pdf

- SkyGrabber — http://blog.taragana.com/index.php/archive/us-drones-hacked-via-skygrabber/

- Американские дроны взломаны с помощью SkyGrabber – http://tech.gaeatimes.com/index.php/archive/us-drones-hacked-via-skygrabber/

- Обнаружение БПЛА Kelvin Hughes – https://www.kelvinhughes.com /security/uav-drone-detection

- SkyNET — https://www.usenix.org/legacy/event/woot11/tech/final_files/Reed.

pdf

pdf - Вооружение БПЛА – http://www.telegraph.co.uk/news/worldnews/northamerica/usa/11754428/Handgun-mounted-on-drone-fires-in-mid-air-in-Connecticut-park. html

- Граффити с БПЛА- http://gizmodo.com/drone-vandalism-is-now-a-thing-1703483667

- Евро-2016 Дрон – http://www.bbc.co.uk/sport/0/ Football/29624259

- Дрон Открытого чемпионата США – http://edition.cnn.com/2015/09/04/us/us-open-tennis-drone-arrest/

- Транспортировка радиоактивных материалов – http://edition. cnn.com/2015/04/24/asia/japan-prime-minister-radioaction-drone-arrest/

- Использование дронов ИГИЛ – http://www.vocativ.com/world/syria-world/new-video-shows-isis-using-drones-plan-battles/

- Контрабанда – http://www. nytimes.com/2015/04/23/us/drones-smuggle-contraband-over-prison-walls.html?_r=1

- Дроны HAK5 Взлом дронов – https://www.youtube.com/watch?v= xKfY0PmKDRE

- Принтеры для взлома дронов — http://www.wired.com/2015/10/drones-robot-vacuums-can-spy-office-printer/

- Микроволновая пушка против дронов — http://www.

В апреле 2014 года БПЛА был использован при попытке переправить наркотики и энергетические напитки в исправительное учреждение Южной Каролины. Хотя эта конкретная попытка доставки не удалась из-за того, что контрабанда запуталась вокруг близлежащей линии электропередач, директор государственных объектов считает, что другие поставки были успешными [28].

В апреле 2014 года БПЛА был использован при попытке переправить наркотики и энергетические напитки в исправительное учреждение Южной Каролины. Хотя эта конкретная попытка доставки не удалась из-за того, что контрабанда запуталась вокруг близлежащей линии электропередач, директор государственных объектов считает, что другие поставки были успешными [28]. Проблемы обострились, когда защитник Сербии Стефан Митрович опустил флаг, который затем попытались подобрать несколько игроков из Албании, после чего завязалась рукопашная схватка. К счастью, о серьезных травмах не сообщалось (в отличие от случая, когда Энрике Иглесиас схватил БПЛА во время концерта и чуть не лишился пальцев) [25][24][32].

Проблемы обострились, когда защитник Сербии Стефан Митрович опустил флаг, который затем попытались подобрать несколько игроков из Албании, после чего завязалась рукопашная схватка. К счастью, о серьезных травмах не сообщалось (в отличие от случая, когда Энрике Иглесиас схватил БПЛА во время концерта и чуть не лишился пальцев) [25][24][32]. Этот стиль атаки включает в себя полет БПЛА рядом с домашним маршрутизатором Wi-Fi или корпоративными принтерами с поддержкой Wi-Fi. Оказавшись в пределах досягаемости, они пытаются скомпрометировать устройства и использовать их в злонамеренных целях [21][30].

Этот стиль атаки включает в себя полет БПЛА рядом с домашним маршрутизатором Wi-Fi или корпоративными принтерами с поддержкой Wi-Fi. Оказавшись в пределах досягаемости, они пытаются скомпрометировать устройства и использовать их в злонамеренных целях [21][30]. net-security.org/article.php?id=2297 p=1

net-security.org/article.php?id=2297 p=1 wikipedia.org/wiki/Iran%E2%80%93U.S._RQ-170_incident

wikipedia.org/wiki/Iran%E2%80%93U.S._RQ-170_incident pdf

pdf